Alkira Network Cloudを使用したパロアルトネットワークスVM-SeriesファイアウォールのAWSへの導入

1.はじめに

エンタープライズグレードのセキュリティに関しては、パロアルトネットワークスは競合他社と比較しても間違いなくしばらくの間競争をリードしてきました。 パロアルトネットワークスは、企業がデータセンター内にセキュリティアプライアンスを導入する場合でも、プライベートおよびパブリッククラウド環境に仮想フォームファクタとして導入する場合でも、信頼できるパートナーであると考えられています。 オンプレミス環境の導入モデルは、時間の経過とともに成熟してきており、さまざまなユースケースに対応するために、非常に大量生産的なものになっています。 しかし、企業がパロアルトネットワークスの仮想次世代ファイアウォールをパブリック・クラウドに導入しようとすると、ネットワーク機能や制限がパブリッククラウドプロバイダーによって異なることがすぐに発覚し、このことが時にはファイアウォールやその他のサードパーティサービスの導入を複雑にすることがあります。 これらの問題はいずれもファイアウォールベンダー自身に起因するものではありませんが、オンプレミスとクラウドの間では機能が完全に同等であるにもかかわらず、導入率に影響を与えることは間違いありません。 このような場合、Alkiraのようなソリューションは、クラウド上でのファイアウォールの展開をシンプル、簡単、かつオンデマンドにすることで、企業やファイアウォールベンダーにとって非常に有益なものとなります。

特にAWSでは、ネットワーキングの面で大きな労力をかけずにサードパーティサービスを展開することが難しくなっています。 この記事では、クラウドネイティブの構成を使用したDIY(do-it-yourself)アプローチに従ったAWS環境でのパロアルトネットワークスVM-Series Firewallの手動デプロイと、デプロイを非常に簡略化することができ、また異なる地域や異なるクラウドプロバイダー間で標準化されている、Alkiraネットワーククラウドを介したデプロイを比較してみたいと思います。

2.サードパーティサービスのパブリッククラウドへの導入

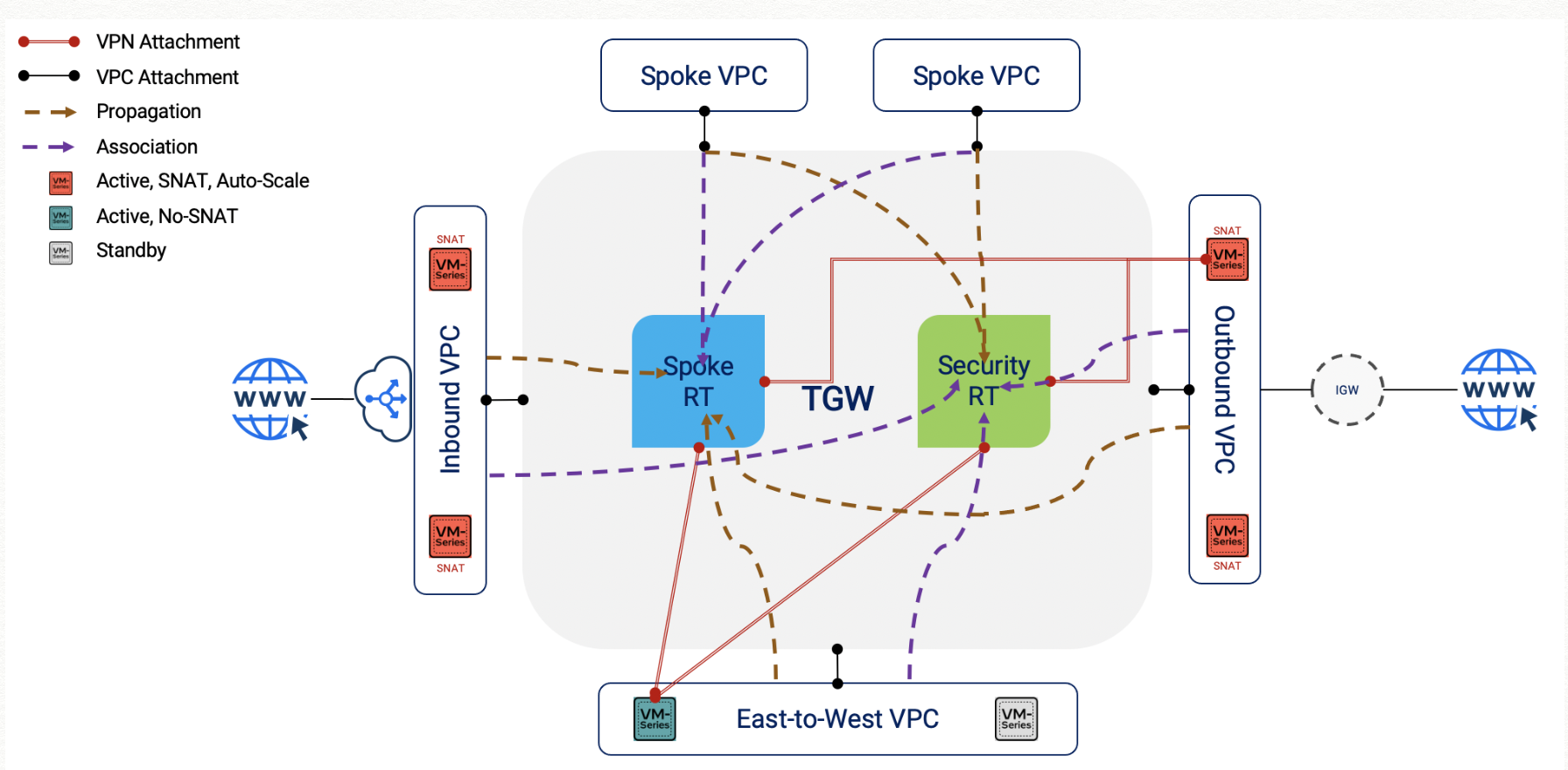

ここでは、より一般的でシンプルなクラウドのデプロイモデルを使って、AWSにVM-Seriesをデプロイしてみたいと思います。 この場合、お客様は複数の「スポークVPC」を所有しており、 a) スポークVPC内でホストされたアプリケーションがインターネットと安全に通信すること b) スポークVPC内でホストされたインターネットに面したアプリケーションへの安全なアクセス c) スポークVPC内でホストされたアプリケーション間での安全な スポーク to スポークVPC通信を実現すること、 という要件が設定されています。 パロアルトネットワークスVM-SeriesファイアウォールのAWSでのデプロイに関する公式のガイドによると、以下の手順に従うことで、AWS Transit Gateway(TGW)を使用して前述の要件を満たすことができます。 実際には、以下の各ステップには追加設定の詳細がありますが、今回のブログでは主なものだけを紹介します。

- スポークVPCの作成

- 3つのセキュリティVPC、1つはスポークVPCからインターネットへの出口トラフィック用のアウトバウンドVPC、もう1つはスポークVPC内のインターネットに面したアプリケーションへの入口トラフィック用のインバウンドVPC、そして最後にスポークからスポークへのトラフィック用の東西VPCを作成します

- 3つのセキュリティVPCに3組のVM-Seriesファイアウォールを配置し、合計6つのファイアウォールを作成します

- スポークVPC用のスポークルートテーブルとセキュリティVPC用のセキュリティルートテーブルの2つのTGWルートテーブルを作成します

- アウトバウンドVPC用のIGWを作成します

- インバウンドVPC用のロードバランサーを作成します

- スポークVPCをTGWスポークVPCルートテーブルにアタッチします

- インバウンドVPC用のTGW VPCアタッチメントを作成し、TGWセキュリティルートテーブルに関連付けます

- アウトバウンドVPC用のTGW VPCアタッチメントを作成し、TGWセキュリティルートテーブルに関連付けます

- 東西VPC用のTGW VPNアタッチメントを作成し、TGWセキュリティルーティングテーブルと関連付けます

- ファイアウォールからのリターントラフィックがスポークVPCに到達できるように、スポークVPCルートをTGWセキュリティルートテーブルに伝播します

- ファイアウォール経由で使用可能なルートをTGWスポークルーティングテーブルに伝搬します。(スポークがファイアウォールを経由せずに相互に直接通信することを防ぐため)

(画像)セキュリティおよびスポークVPC用のルートテーブルとVPCアタッチメントを備えたトランジットゲートウェイ

それでは、Alkiraソリューションを使用したデプロイメントを比較して見てみましょう。

(画像)セキュリティおよびスポークVPC用のルートテーブルとVPCアタッチメントを備えたトランジットゲートウェイ

それでは、Alkiraソリューションを使用したデプロイメントを比較して見てみましょう。

3.Alkira Network Cloudを使用したパロアルトネットワークスVM-Seriesファイアウォールのデプロイ

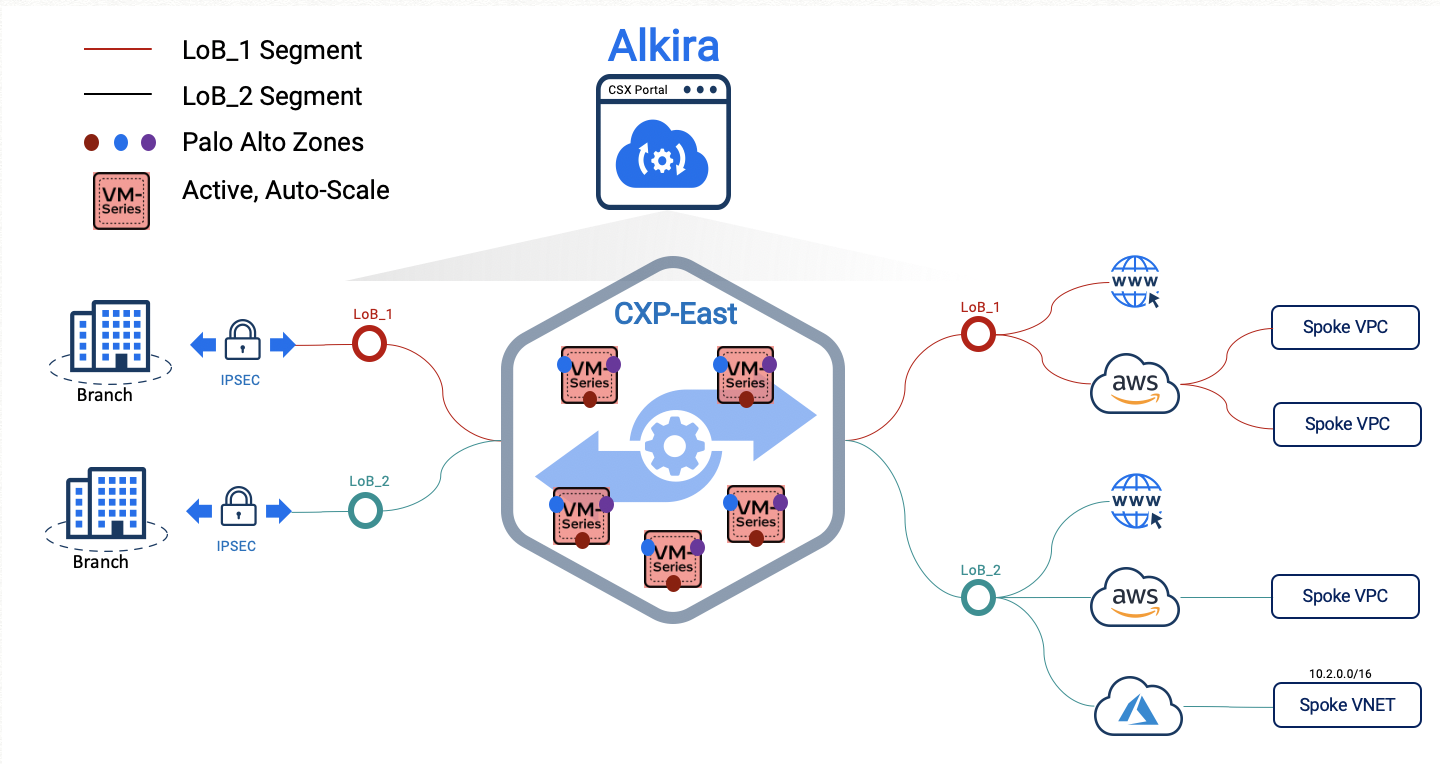

Alkiraを使用したパロアルトネットワークスVM-Seriesファイアウォールのデプロイは、簡単な3ステップのプロセスです。 セキュリティアーキテクチャと機能を損なうことなく、Alkira Cloud Services Exchange(CSX)ポータル内のトポロジキャンバスからプロビジョニングすることができます。

ステップ 1 - Alkira Cloud Exchange Point(CXP)内にパロアルトVM-Seriesファイアウォールをデプロイする

VM-Seriesファイアウォールは、パロアルトネットワークスPanoramaの有無にかかわらず、Alkira CXP内でプロビジョニングできます。 プロビジョニングに必要なのはライセンス情報だけです。AlkiraはBYOL(Bring Your Own License)とPAYG(Pay As You Go)の両方をサポートしています。 企業がAlkira CXP内でプロビジョニングされたファイアウォールをPanoramaで管理することを選択した場合、PanoramaサーバのIPアドレス、デバイスグループ、テンプレート情報を提供する必要があります。 また、VM-Seriesのオートスケールを有効にすることもできます。 オートスケールを使用すると、Alkiraはファイアウォールを通過するトラフィックをプロアクティブに監視し、負荷に応じてファイアウォールを自動的に起動したり、停止したりします。 これにより、企業はファイアウォールの利用率を最適化し、必要なときにのみリソースの支払いを行うことができます。 AlkiraはファイアウォールVMのライフサイクル全体を管理し、企業はPanoramaを使用してVM-Seriesの管理を操作することができます。

ステップ 2 - セグメント/グループをパロアルトネットワークスVM-Seriesファイアウォールゾーンにマップする

セグメンテーションとマイクロセグメンテーションはAlkiraソリューションの基本であり、Alkira CSXポータルを介してVM-Seriesのファイアウォールゾーンにシームレスに拡張することができます。

クラウドまたはオンプレミスのコネクタのオンボード時に、管理者はコネクタにセグメントとグループを割り当てる必要があります。

セグメントは、ルーティングとポリシーの観点から隔離されたコンパートメントであり、グループは、マイクロセグメンテーションとしても知られている、特定のセグメント内のコネクタのグループ全体に共通のポリシーを適用するために使用されます。

VM-Seriesファイアウォールを導入する際に、ネットワーク/セキュリティエンジニアは、セグメントとグループをファイアウォールゾーンに簡単にマッピングできます。プロビジョニングが完了すると、これらのゾーンはファイアウォール内に自動的に作成され、手動で作成する必要はありません。

これにより、ユースケースに応じてファイアウォールに作成できるゾーンの数をより細かく、柔軟にすることができます。この種の柔軟な導入はAlkiraでのみ可能であり、クラウドネイティブの導入では、運用が複雑になりすぎて困難になるため、お勧めできません。

上記の例でAlkiraを使用して同様の結果を得るには、企業はSpoke VPC(クラウドコネクタ)用にグループを定義し、「インターネット」コネクタ用にグループを定義し、これらのグループをファイアウォール設定の「イントラネット」と「インターネット」ゾーンにそれぞれマッピングするだけで実現できます。

これをオンプレミス環境に拡張する必要がある場合は、「イントラネット」グループにオンプレミスコネクタを追加するだけです。

同様に、VM-Seriesファイアウォールを搭載したAlkira CXPを追加するだけで、このソリューションを他のクラウドリージョンに拡張することができます。

さらに、新しく追加したクラウド(Microsoft Azure vNetsやGCP VPCなど)のクラウドコネクタを追加し、「Spoke VPC」グループに接続するだけで、他のパブリッククラウドにもこのソリューションを拡張できます。

これにより、これらのクラウドは自動的にファイアウォールの「イントラネット」ゾーンの一部になります。

(画像)Alkira CXPとパロアルトネットワークスVM-Seriesファイアウォール

(画像)Alkira CXPとパロアルトネットワークスVM-Seriesファイアウォール

ステップ 3 -- Alkiraポリシーを定義してパロアルトネットワークスVM-Seriesファイアウォールにトラフィックを誘導する

最後に、企業はAlkiraのインテントベースのポイントアンドクリックポリシーフレームワークを使用して、VM-Seriesファイアウォールにトラフィックを誘導することができます。 指定されたセグメント内の5タプル一致に基づいて、すべてのトラフィックまたは選択されたトラフィックのみをファイアウォールに送信することができます。 ポリシーが一致した場合、管理者は「トラフィックを許可してファイアウォールに送信する」、「トラフィックを許可してファイアウォールに送信しない」、「トラフィックを拒否してドロップする」の3つのアクションを取ることができます。

まとめ

Alkiraとパロアルトネットワークスは、クラウドの真の可能性を解き放ち、クラウドネイティブ構造の制限によって機能性を損なうこともなく、企業レベルのセキュリティファイアウォールをクラウドにデプロイすることができるため、顧客にとってはWin-Winのソリューションとなります。 Alkiraネットワーククラウドを導入することで、企業はスピード、シンプルさ、伸縮自在性を達成でき、ITチームは企業全体のビジネスニーズをより効果的かつ効率的に満たすことができるようになります。

元記事の著者:Misbah Rehman

![]() Misbahは、Alkira Incのテクニカルマーケティングチームを率いています。彼は、ネットワークで10年以上の経験があり、サービスプロバイダー規模のネットワークとソリューションの構築と管理に情熱を注いでいます。彼のキャリアの中で、彼はエンジニアリング、セールス、テクニカルマーケティング全体でさまざまな技術的役割を果たしてきました。Alkiraに入社する前は、シスコのエンタープライズビジネスユニットでテクニカルマーケティングのシニアマネージャーを務め、Tier Iサービスプロバイダーに技術的リーダーシップを提供し、ViptelaSDWANソリューションを使用したマネージドサービスの作成を支援しました。Misbahは、コロラド大学ボルダー校で電気通信の修士号を取得しています。

Misbahは、Alkira Incのテクニカルマーケティングチームを率いています。彼は、ネットワークで10年以上の経験があり、サービスプロバイダー規模のネットワークとソリューションの構築と管理に情熱を注いでいます。彼のキャリアの中で、彼はエンジニアリング、セールス、テクニカルマーケティング全体でさまざまな技術的役割を果たしてきました。Alkiraに入社する前は、シスコのエンタープライズビジネスユニットでテクニカルマーケティングのシニアマネージャーを務め、Tier Iサービスプロバイダーに技術的リーダーシップを提供し、ViptelaSDWANソリューションを使用したマネージドサービスの作成を支援しました。Misbahは、コロラド大学ボルダー校で電気通信の修士号を取得しています。