クラウドリスクの緩和策

クラウドのメリットの一つに、常に最先端のテクノロジーが使えることが挙げられます。 オンプレミスのシステムとは異なり、リリースノートなしにCSP都合もあり、頻繁なアップデートが発生します。 これに伴い昨今、クラウドの設定値であるデフォルト値・推奨値変更や仕様変更も相まって、ますます設定ミスによる情報漏洩、外部アクセス可能な状態、 外部からクラウド内部が丸見えなどの事故が発生し、これがクラウドリスクとして常識となっています。 今回クラウドセキュリティに関する問題を解決するための最低限のポイントを説明します。

■CXO(CEO,CTO,CIO)■情報システム部門役職者■クラウド戦略担当者

1.クラウドの設定ミスを緩和させリスクの極小化を図る

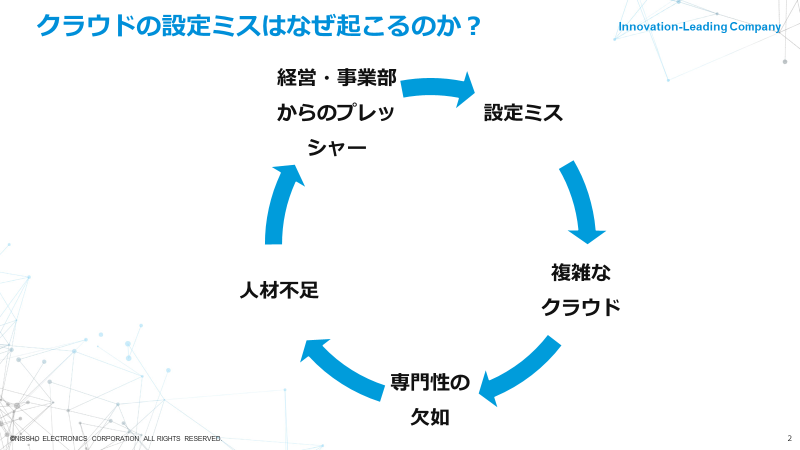

クラウドの設定ミスは、複雑なクラウド環境を管理・運用することの難しさが原因です。 また常に発生するアップデートに追随するスキル、ノウハウ、ナレッジ等の専門スタッフ不足や 経営・事業部からのクラウド、アジャイル開発による展開スピードとサービスインまでの時間的制約等のプレッシャーも考えれられます。

ではどうすればよいのでしょうか。 クラウドネイティブなクラウドアーキテクチャーを抽象化することでミスなく簡単にクラウドが操作でき オペレーションとステイタスの可視性により状態把握が容易に出来れば解決するのではないでしょうか。 またこれによりクラウド構築と管理・運用の内製化も可能となります。

一方で万一発生してしまったサイバー攻撃に対するリスクの極小化に対してどう対処すればよいのでしょうか。 クラウドネットワークやサービス構成の初期設定が不確実のままにセキュリティポリシーを実装しても無意味です。 まずはネットワーク・セグメントテーションによる最低限のセキュリティを担保することから始めましょう。 ネットワーク・セグメンテーションで土台をつくりそこから細かなコントロールをする方がベストプラクティスと考えます。 ネットワーク・セグメンテーションによる最小特権の原則を適用することで、情報漏洩や悪意のある攻撃、過剰なクラウド権限がもたらすその他のリスクから組織を守るのに役立ちます。

2.CISA推奨のセキュリティ対策

例えばCISA、FBI、NSAは共同でContiランサムウェア攻撃の増加についてサイバーセキュリティ勧告を発表しました。 その際にも推奨する対策としてネットワーク・セグメンテーションの導入を組織に促しました。

またCISAは、2022年1月改めてネットワーク・セグメンテーションの導入の重要性を強調する資料を公開しました。 これはセキュリティ強化のための有効な手法として、ネットワークを仮想的に複数のセグメントに分割し、 それぞれを独自のサブネットワークとして機能させ、セキュリティと制御を強化する方法として紹介されています。 ネットワーク・セグメンテーションは、エンティティ、データ、アプリケーションへのアクセスを制限し、ネットワーク間の通信を制限します。 ネットワークを不正アクセスから保護し、悪意ある侵入者による高価値の資産へのアクセスを防止することができます。 またネットワーク・セグメンテーションを実施することで、サイバーセキュリティ事故の影響を抑えることができます。 適切なネットワーク・セグメンテーションは、侵入者がエクスプロイトしたり、内部ネットワークを横方向に移動したりするのを防ぐための効果的なセキュリティ・メカニズムです。 セグメント化が不十分なネットワークでは、侵入者は重要なデバイスを制御したり、機密データや知的財産にアクセスしたりして、その影響を拡大させることができます。 安全に分離されたネットワークは、悪意のある事象を抑制することができ、侵入者がネットワーク内のどこかに足場を作った場合でも、その影響を軽減することができます。 ※分離は、役割と機能に基づいてネットワーク・セグメントを分離することです。

また最近の「Log4Shell」の脆弱性においてもリモートからのコード実行による感染やエンティティ間の不正な通信による拡散に対して ネットワーク・セグメンテーションによりネットワークを分断することで影響範囲の極小化が図れるベストプラクティスとして紹介されております。

3.最低限のクラウド共通セキュリティポリシーと ガバナンスの実装

Alkiraを利用することによりクラウドにおけるネットワークの複雑性は抽象化され可視性が強化されます。 またネットワーク・セグメンテーションも簡単に実装可能です。 さらにオンプレミスで実績のあるNGFWを各クラウドとの接続ポイントに導入することも可能になります(CloudFirewalls)。 ネットワーク・セグメンテーションとCloud Firewallsにより異なるクラウド間や同一クラウド内の異なるリージョンに対する 共通のセキュリティポリシーの実装が可能となり、ベースラインを定めガバナンスを効かすことができます。 ネットワーク・セグメンテーションとCloud Firewallsにより最低限のクラウドセキュリティを実現したうえで きめ細かなインテリジェンスなセキュリティ実装により高度なサイバーセキュリティ対策が実現できます。