ウェビナー解説「テレワークとクラウドアクセスにインターネットが最適なワケ」

こんにちは、クラウド&ネットワークエンジニアの吉田です。9月15日に、STech I主催ウェビナー「テレワークとクラウドアクセスにインターネットが最適なワケ」を開催しました。その中のセッションで、従業員の"働きやすさ"を意識したネットワークインフラの構築手法についてのデモをお見せしました。本ブログでは、この内容を改めて解説します。

■SASE、ゼロトラスト、SD-WANを検討・比較中のお客様■クラウド型WANの技術詳細を知りたいネットワーク担当者

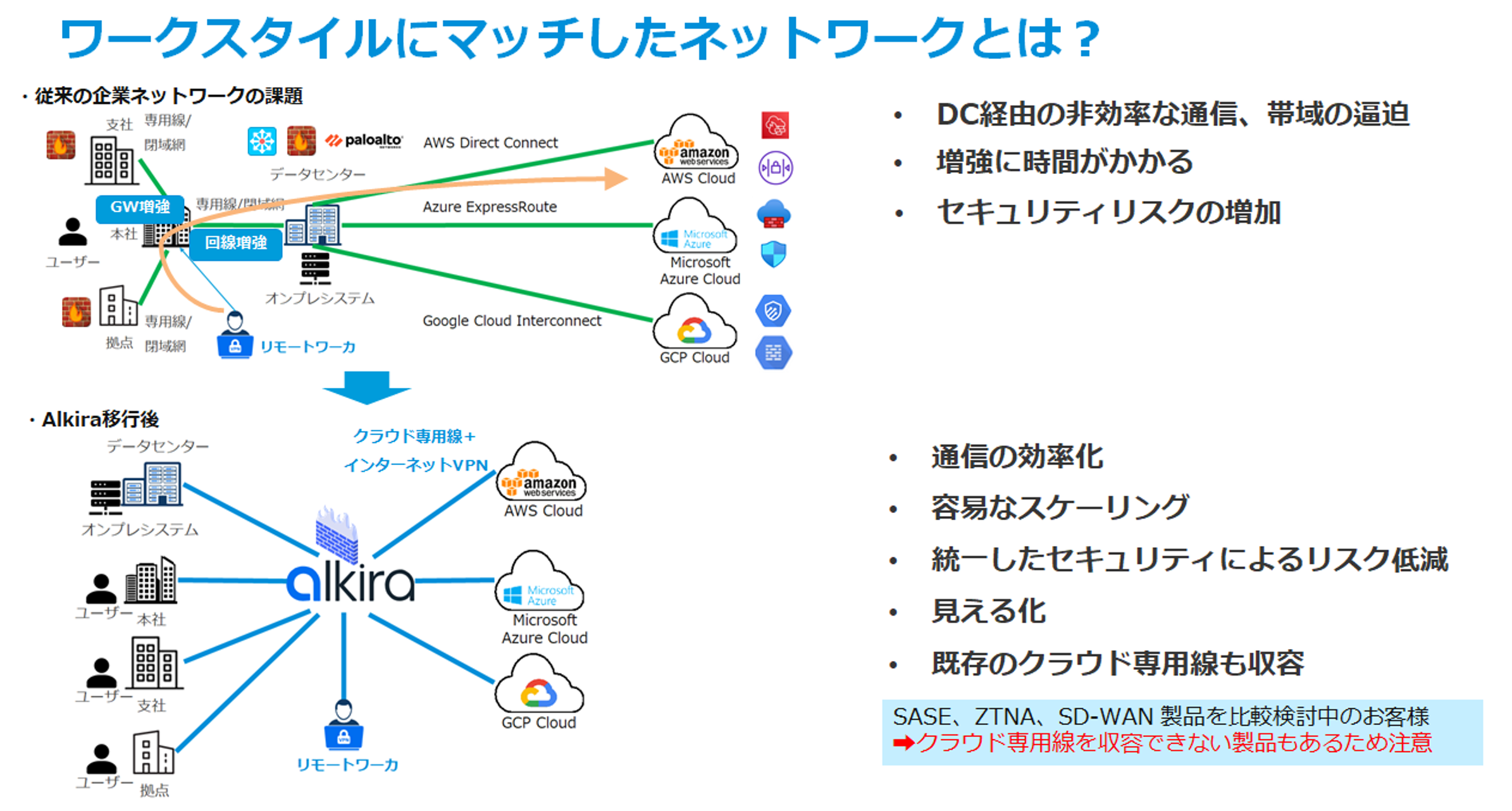

1.ワークスタイルにマッチしたネットワークとは?

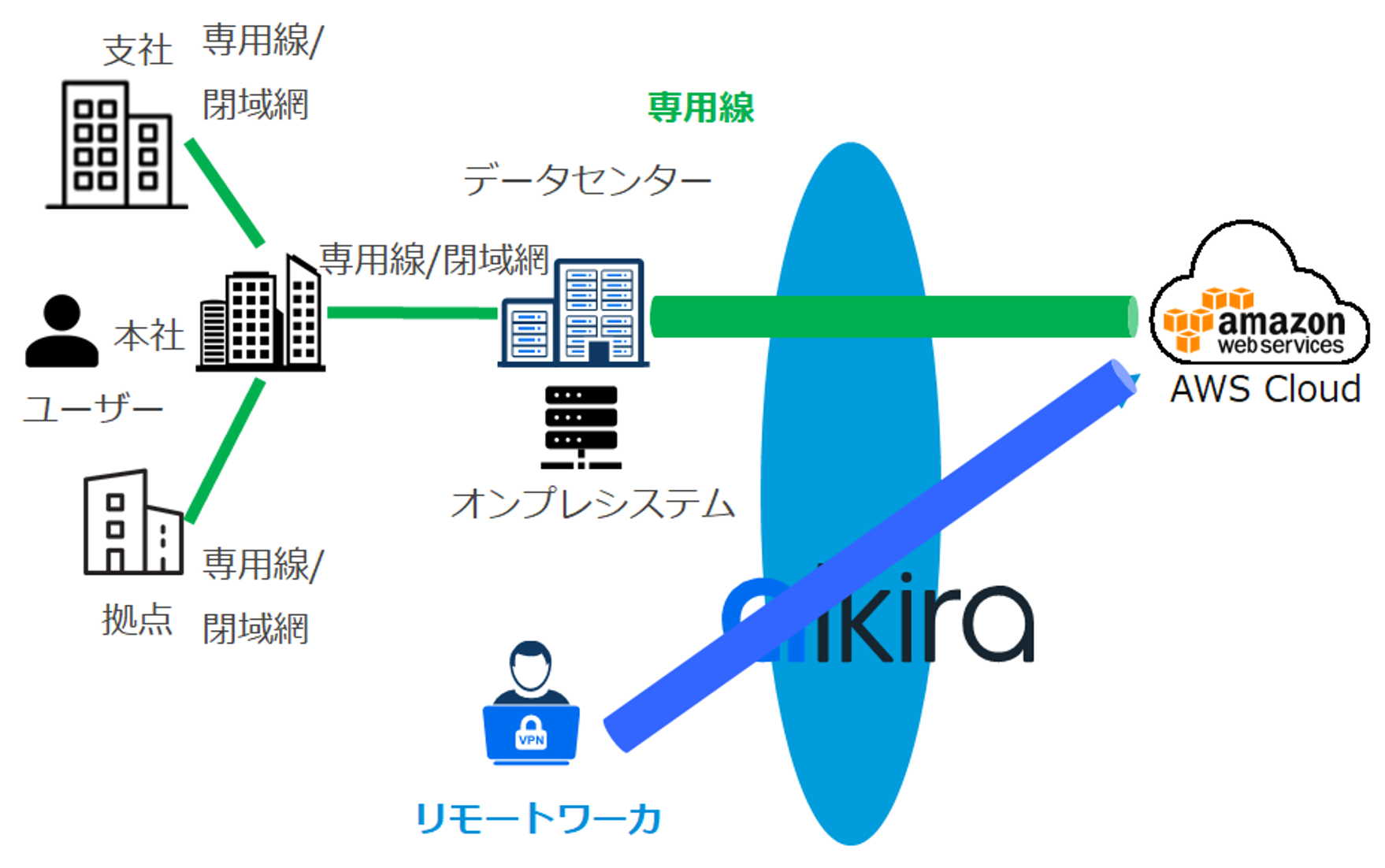

従来の企業ネットワークは、データセンターをハブとしたネットワーク構成が多いかと思います。しかし、近年クラウドシフトやリモートアクセスの急増によって、データセンター経由の非効率な通信、帯域の圧迫が課題になっています。

例えば、コロナ渦で朝の一斉接続時に、リモートアクセスによるゲートウェイのキャパシティオーバーによって、従業員のアクセスが遅延し、会社に来ないと仕事にならない、などの事例も見受けられました。

ゲートウェイや回線の増強には時間がかかり、サーバーはクラウド上でスピーディに用意できるようになった一方でネットワークがそのスピード感について行けていない状態です。

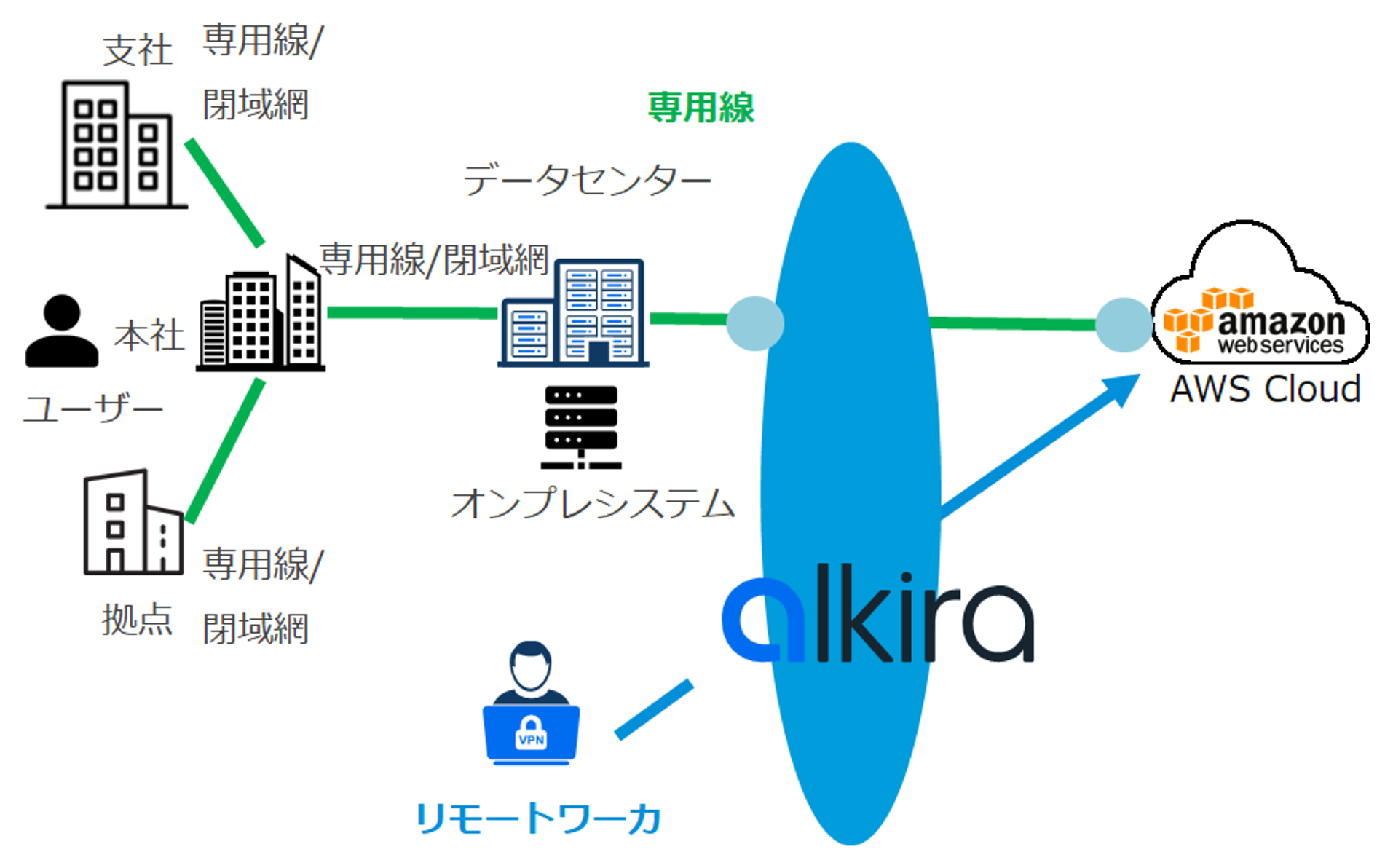

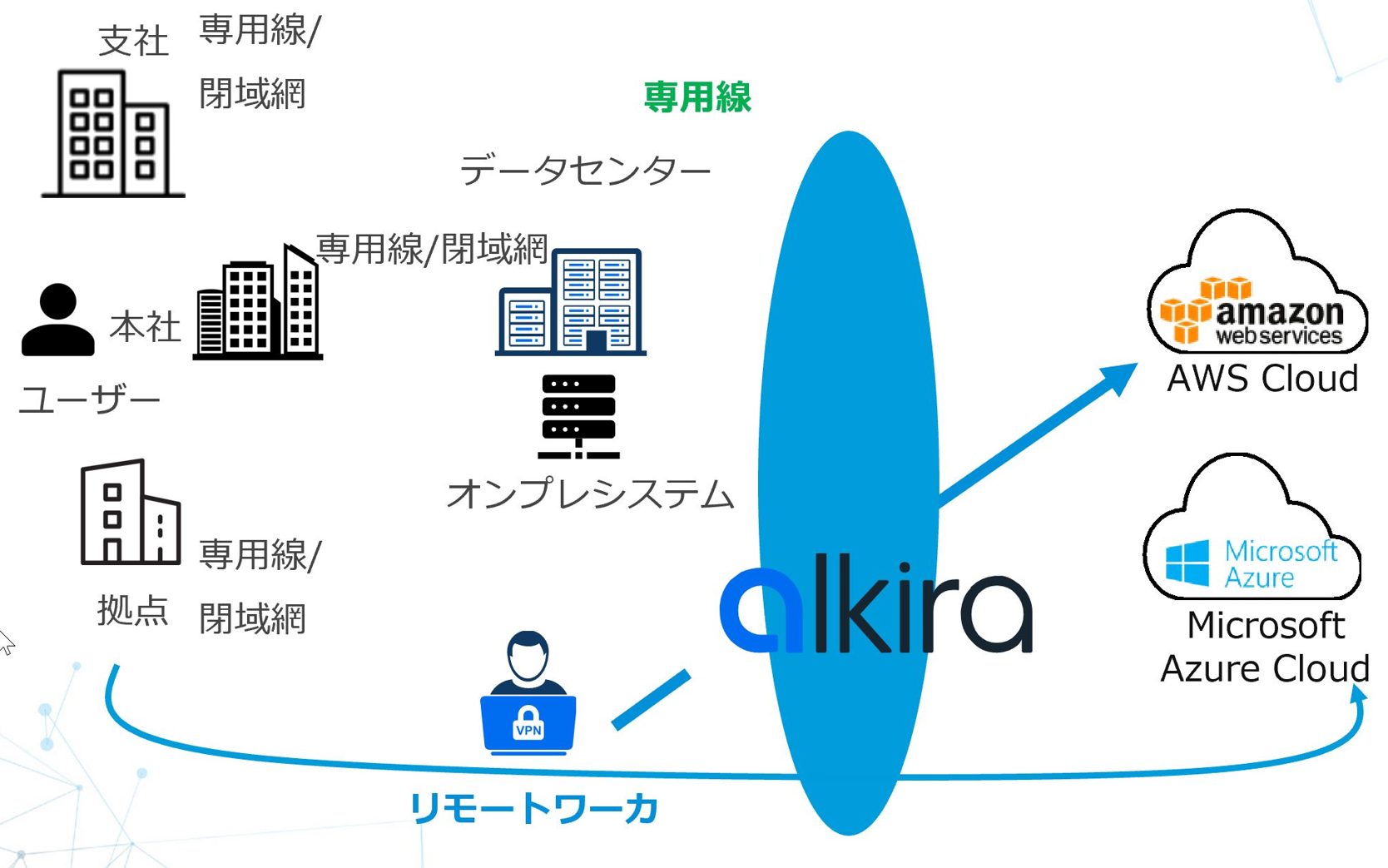

そこで、Alkiraをハブとしたクラウド型WANの構成とする事でこれらの課題を解消し、従業員が使いたい環境、ストレスなく使える環境をすぐに用意し、かつ、セキュアに実現できます。

リモートワーカーはAlkiraにつなぐだけで、安心してセキュリティポリシーに準拠した働き方ができます。さらに、見える化によって、本社・リモートアクセスの通信をまとめて把握でき、おかしな通信が無いことを把握しやすくなり、従業員の働きやすさにつながります。

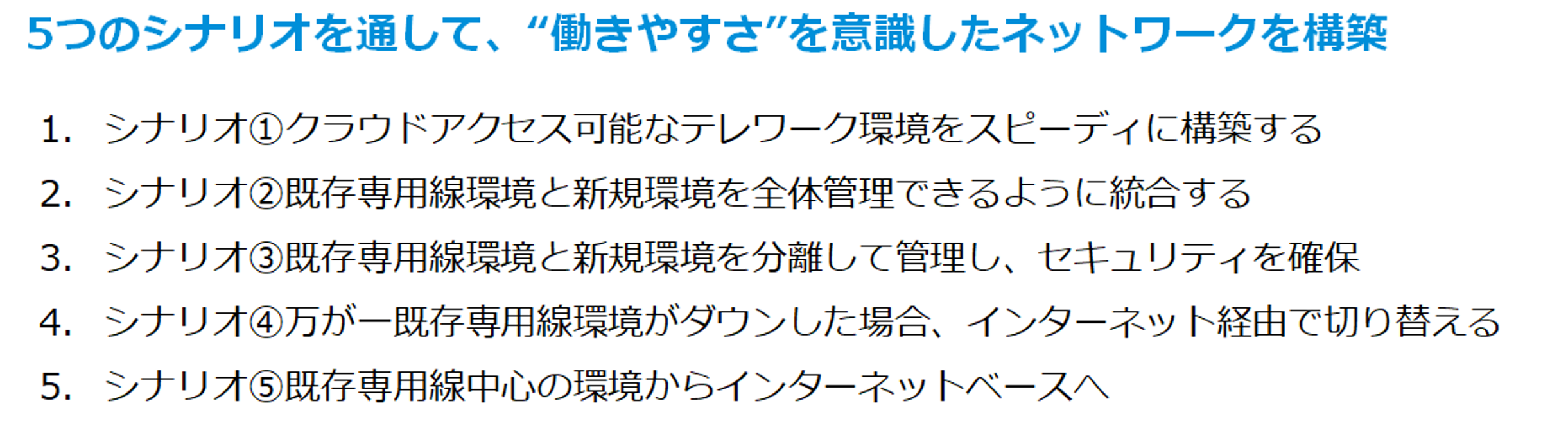

では、働きやすさを意識したネットワークをどのように構築していくのか? 以下の5つのシナリオを通してデモをご紹介しました。

そこで、Alkiraをハブとしたクラウド型WANの構成とする事でこれらの課題を解消し、従業員が使いたい環境、ストレスなく使える環境をすぐに用意し、かつ、セキュアに実現できます。

リモートワーカーはAlkiraにつなぐだけで、安心してセキュリティポリシーに準拠した働き方ができます。さらに、見える化によって、本社・リモートアクセスの通信をまとめて把握でき、おかしな通信が無いことを把握しやすくなり、従業員の働きやすさにつながります。

では、働きやすさを意識したネットワークをどのように構築していくのか? 以下の5つのシナリオを通してデモをご紹介しました。

2.デモをシナリオに沿って解説

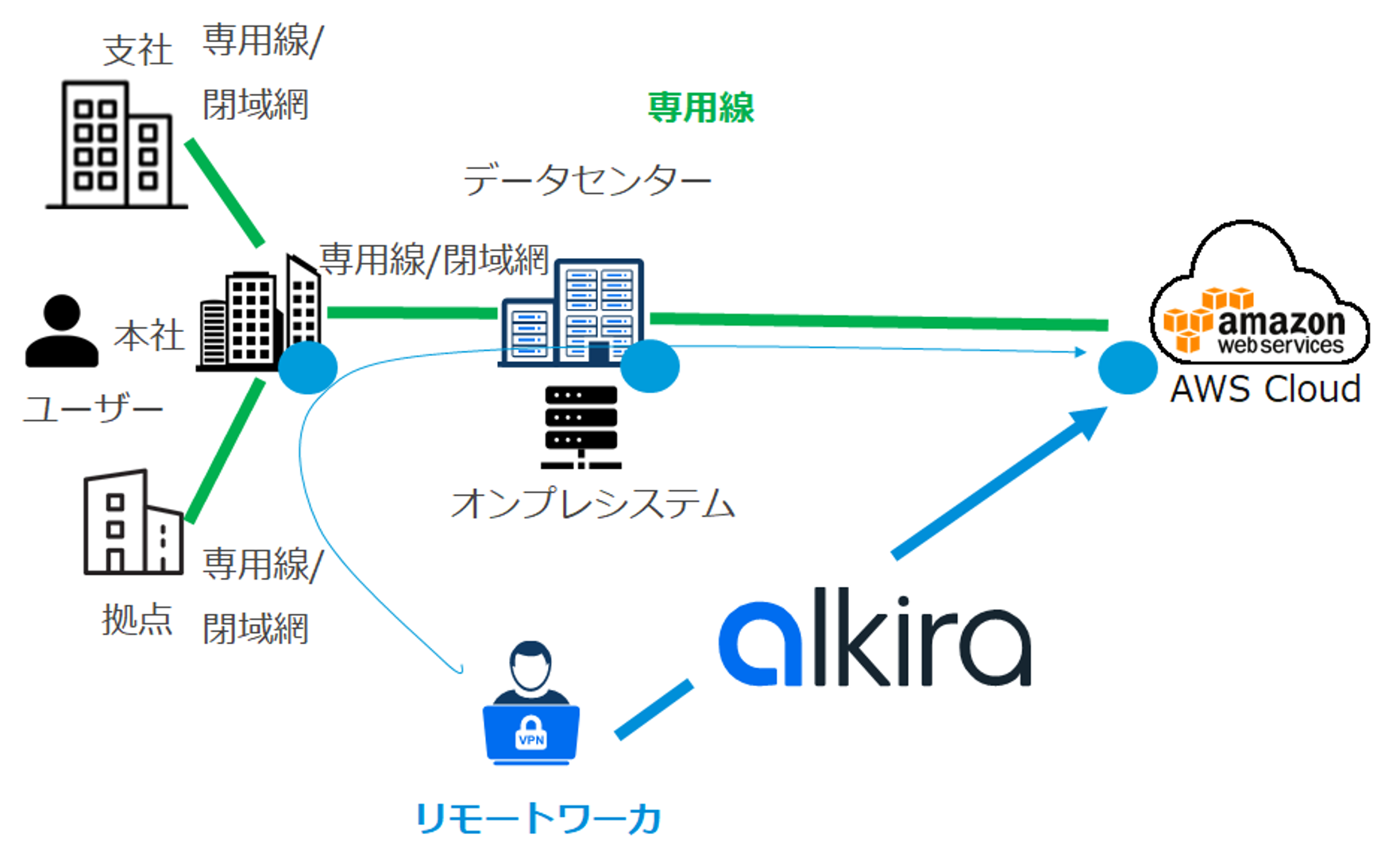

シナリオ①クラウドアクセス可能なテレワーク環境をスピーディに構築する

リモートワーカーがAWS等のクラウドアクセスを行う場合、毎回、本社やデータセンターを経由するため、ゲートウェイのキャパシティオーバーによって遅延する事があります。

また、ゲートウェイはハードウェアのため、すぐに増強することが難しい状況です。コロナ禍のような不測の事態に陥った際に、同じようにデータセンター内のハードウェアに時間をかけて増強する、ということを繰り返すわけにはいきません。

そこで、Alkiraのクラウド側WANを間に挟む事によって、データセンターを経由しないスケーリング可能なテレワーク環境をスピーディに構築することができます。

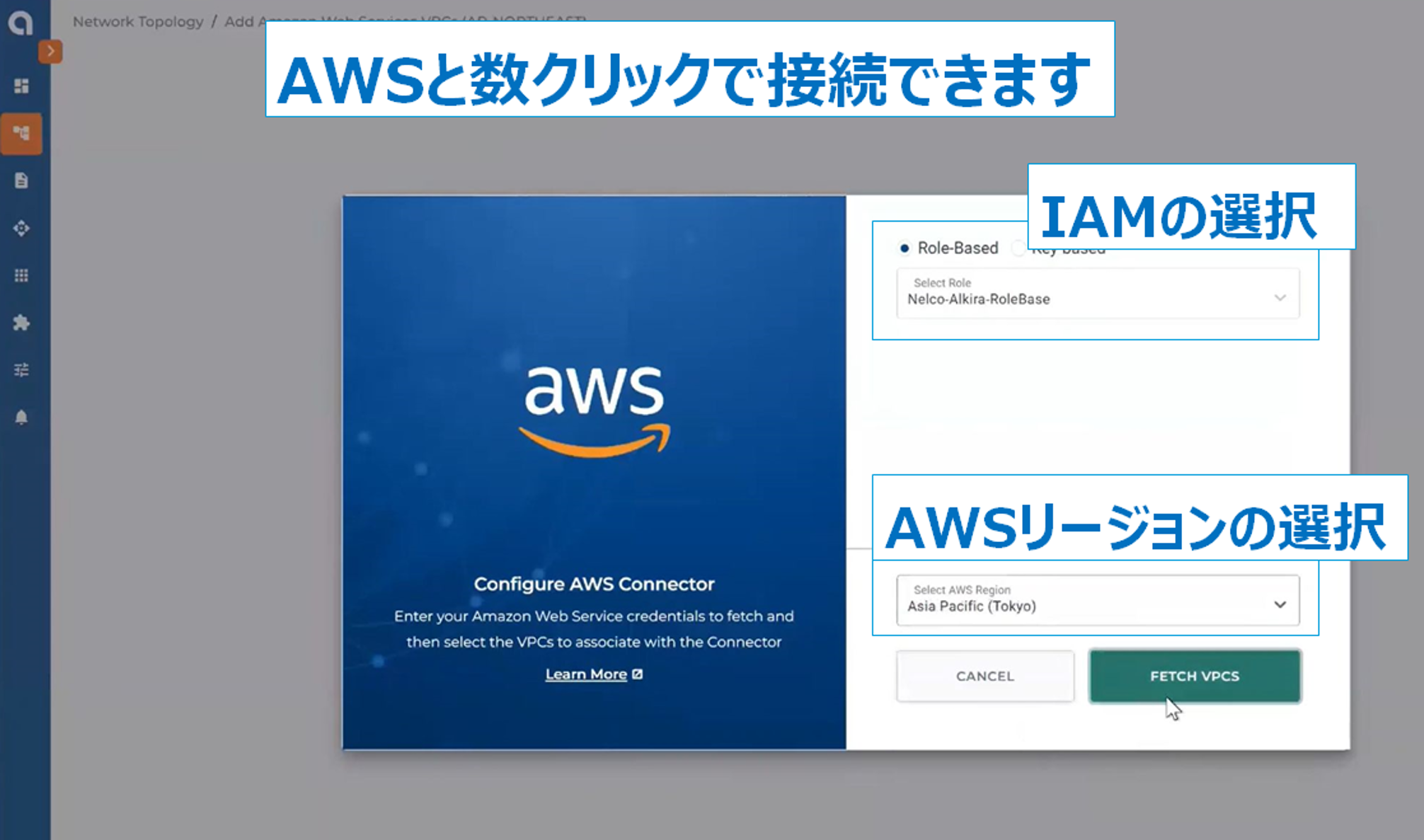

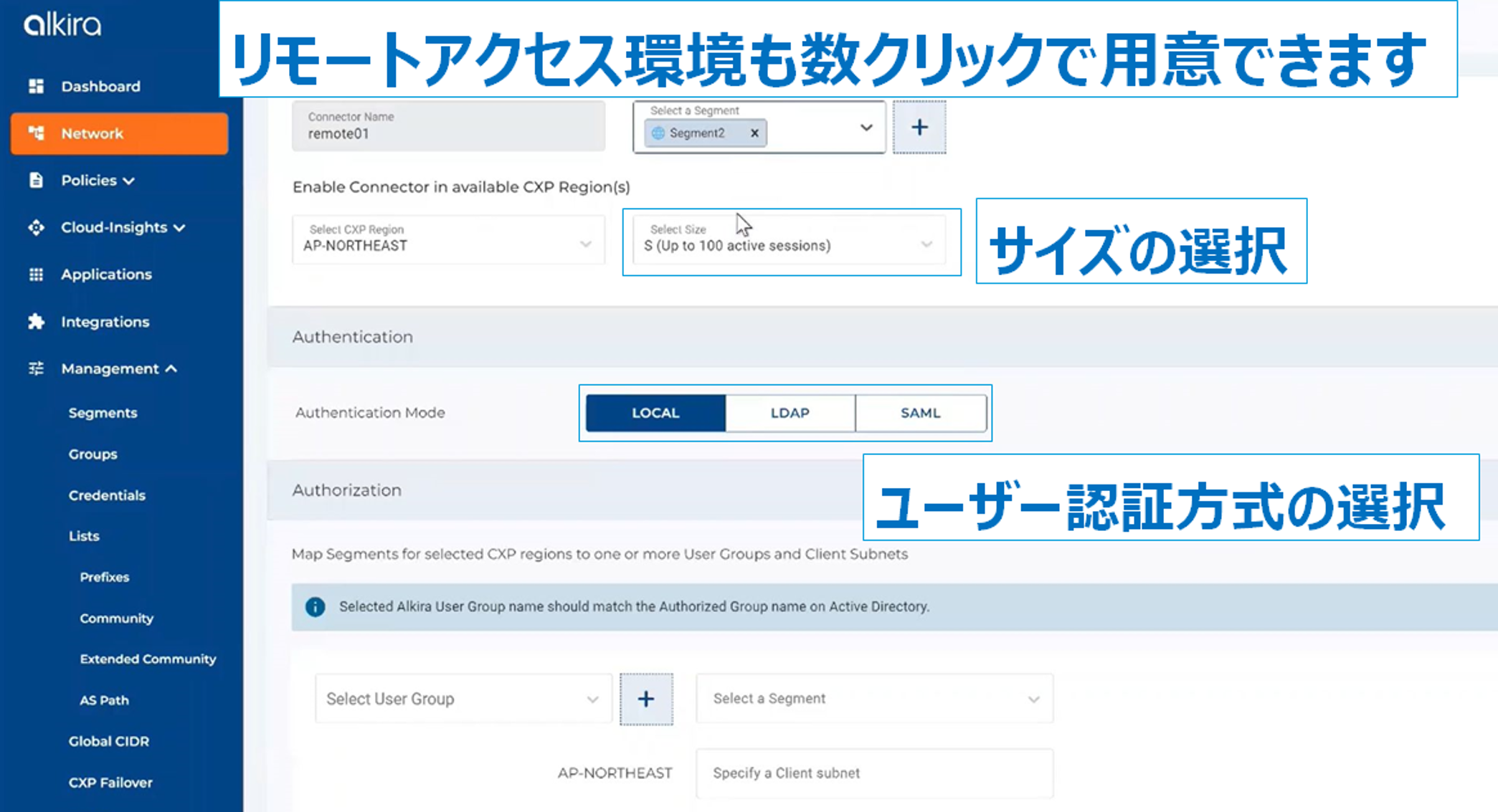

初めにAlkiraの接続ポイントを任意のリージョンに作成します。各パブリッククラウドとの接続はクラウドのIAMを使って、簡単に接続する事ができます。スケーリングも1クリックで変更可能です。リモートアクセス環境もわずか数クリックで用意できます。

POP作成画面

初めにAlkiraの接続ポイントを任意のリージョンに作成します。各パブリッククラウドとの接続はクラウドのIAMを使って、簡単に接続する事ができます。スケーリングも1クリックで変更可能です。リモートアクセス環境もわずか数クリックで用意できます。

POP作成画面

AWS接続画面

AWS接続画面

※AWS接続の詳細はこちらのブログを参照してください

(ブログ:AlkiraでAWSと接続してみた)

リモートアクセス設定画面

※AWS接続の詳細はこちらのブログを参照してください

(ブログ:AlkiraでAWSと接続してみた)

リモートアクセス設定画面

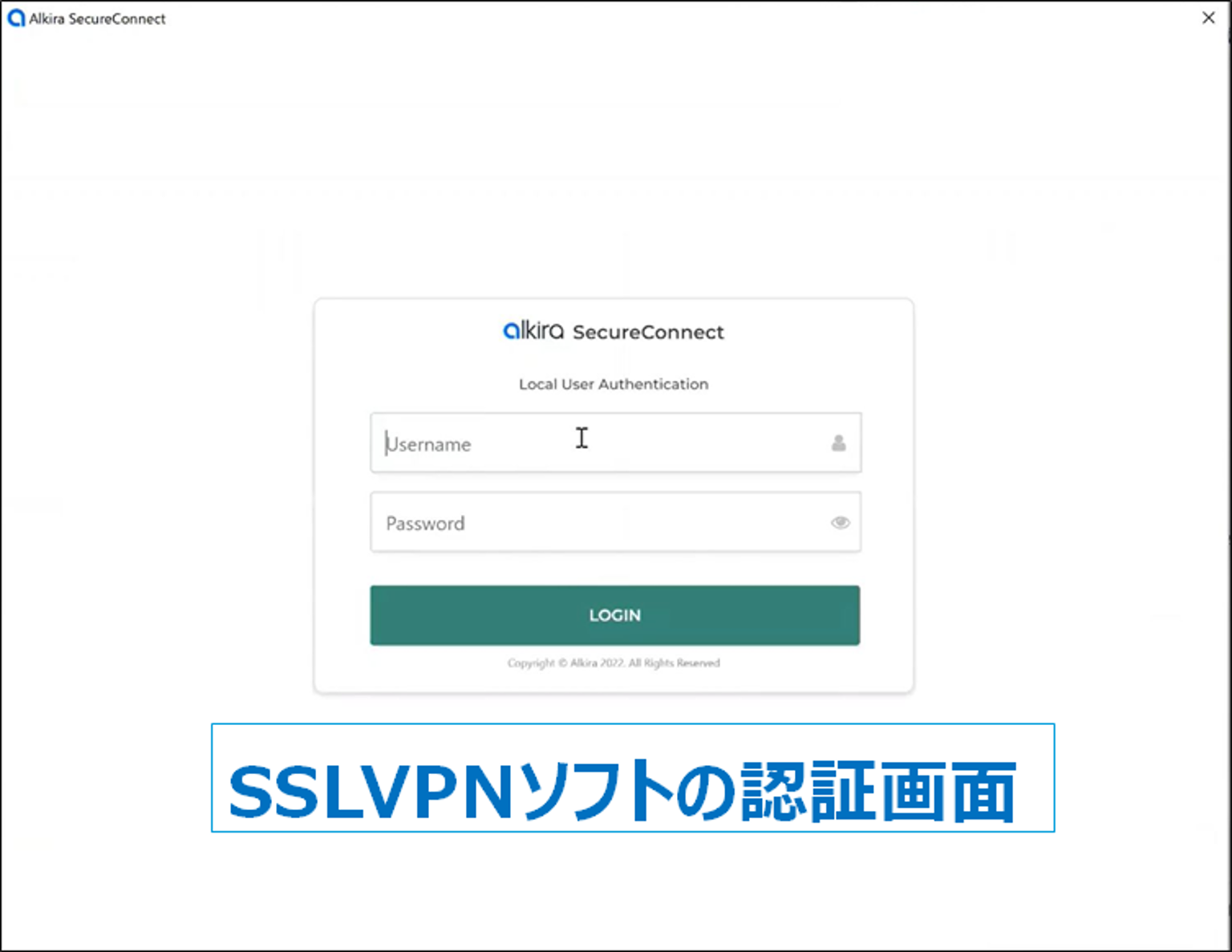

ユーザー側リモートアクセス接続画面

ユーザー側リモートアクセス接続画面

実際にSSLVPNクライアントソフトからAlkira経由でAWS上にあるWebサーバーへアクセスするところをお見せしました。このように、クラウドアクセス可能なテレワーク環境を短時間で作る事ができます。

実際にSSLVPNクライアントソフトからAlkira経由でAWS上にあるWebサーバーへアクセスするところをお見せしました。このように、クラウドアクセス可能なテレワーク環境を短時間で作る事ができます。

シナリオ②既存専用線環境と新規環境を全体管理できるように統合する

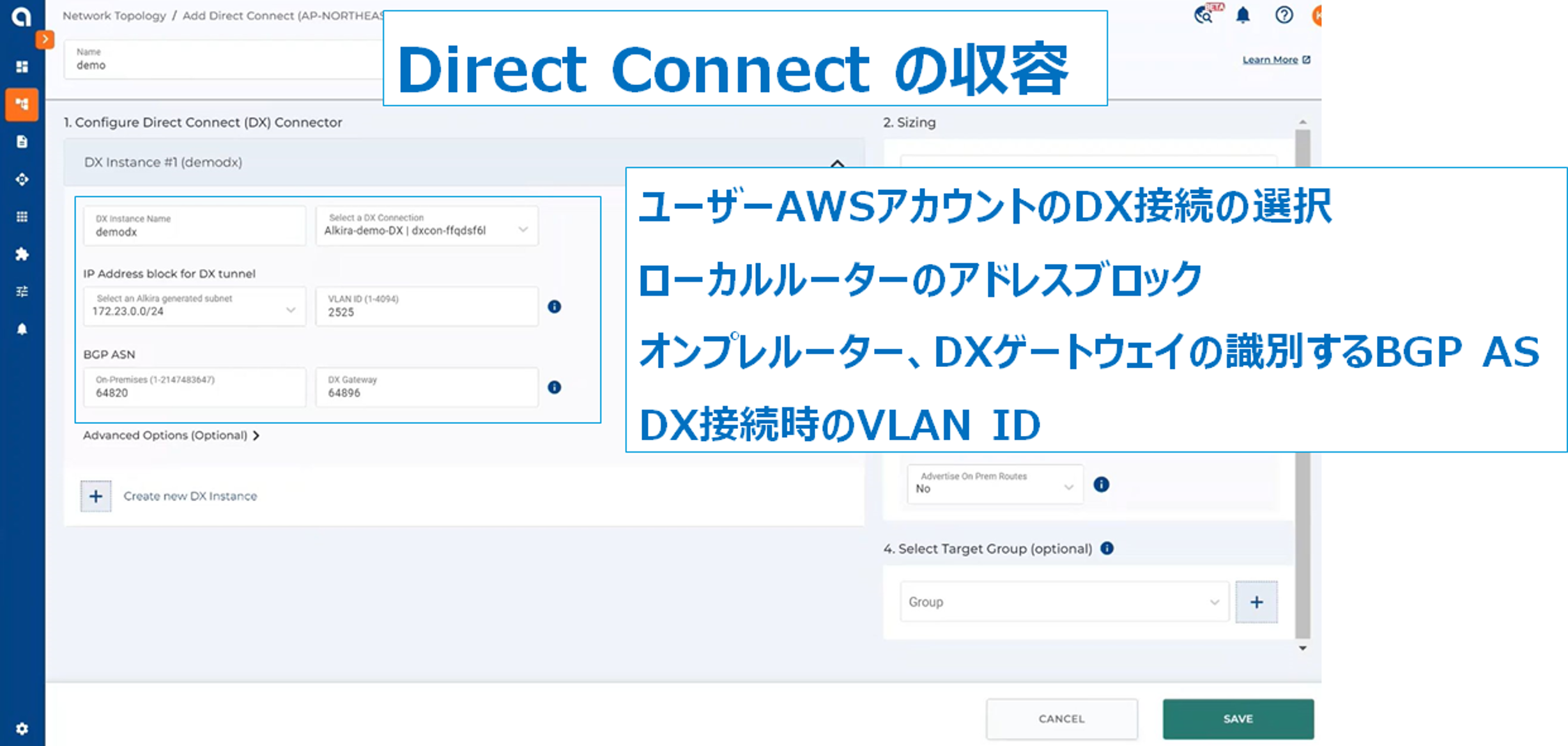

AWS Direct Connectなどの既存専用線環境 と Alkira環境を統合することで、管理者は、Alkiraの管理画面から全体管理することができるようになります。しかし、新たな働き方を追加しても、これまでの環境といつまでも別々に管理しておくというわけにはいきません。

そこで、既存のAWS Direct Connect(DX)の専用線環境にAlkiraを統合します。Alkiraポータルから操作を行うと、AWS上に接続インタフェースが自動で作成されますので、AWS側の操作は不要です。

そこで、既存のAWS Direct Connect(DX)の専用線環境にAlkiraを統合します。Alkiraポータルから操作を行うと、AWS上に接続インタフェースが自動で作成されますので、AWS側の操作は不要です。

管理者はAlkiraの管理画面から専用線含めてステータス管理することができます。

管理者はAlkiraの管理画面から専用線含めてステータス管理することができます。

シナリオ③既存専用線環境と新規環境を分離して管理し、セキュリティを確保

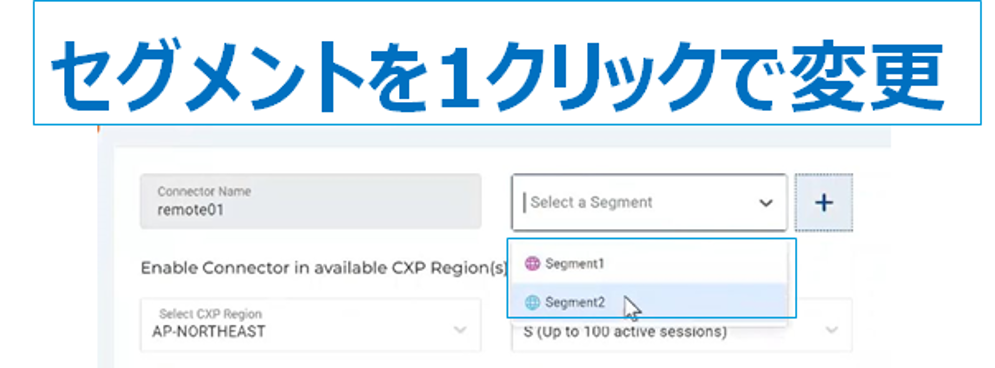

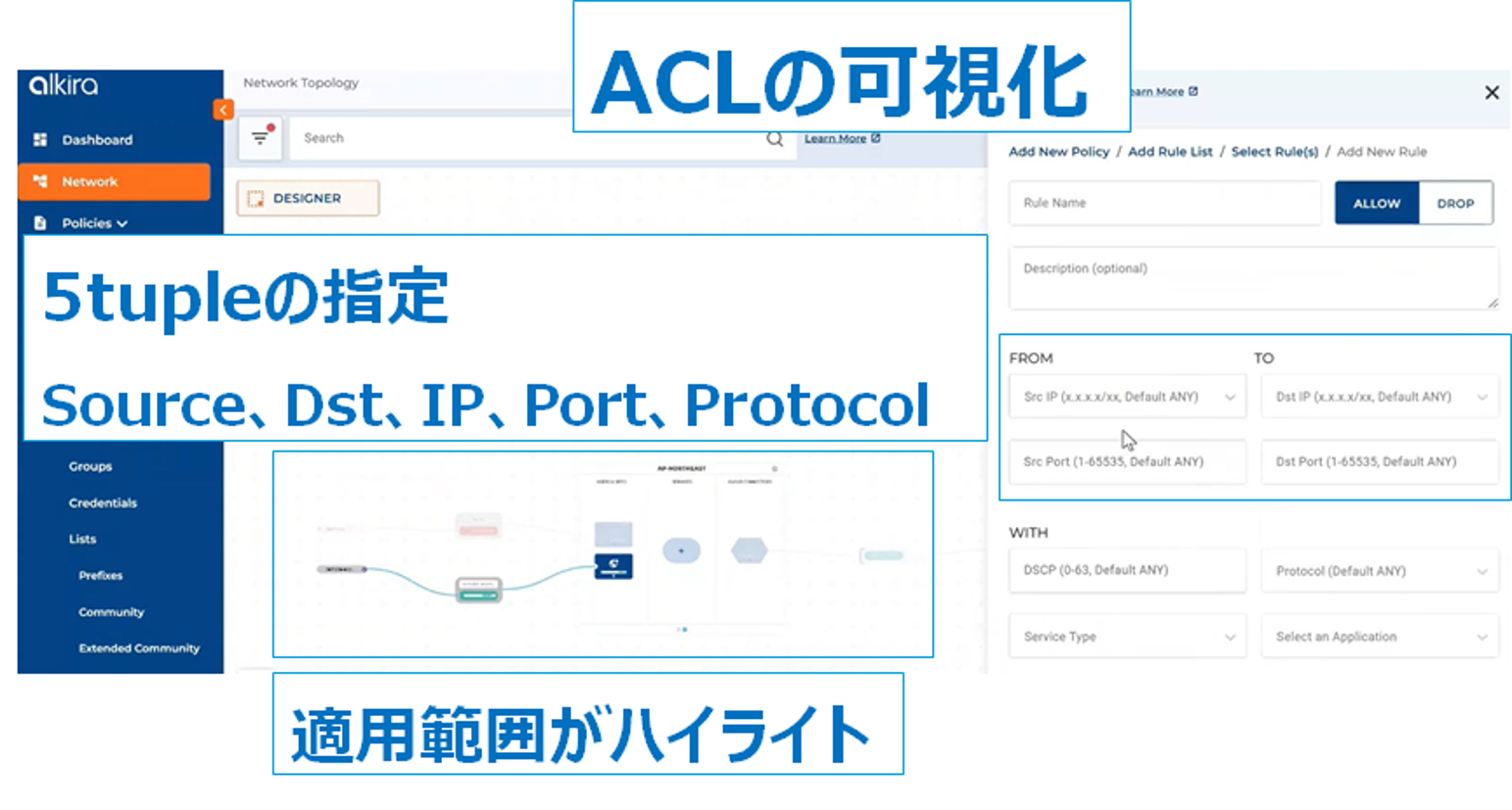

既存専用線環境と新規環境をセグメンテーションで分離し、セグメンテーション毎に別々のACLやポリシーを適用します。これによって、それぞれの環境を分離して管理し、セキュアな環境を作る事ができます。

どうしても専用線を通さないといけない重要なシステムやアプリケーションへアクセスと、その他ユーザアクセス環境を用途に応じて分けておくことも重要だと思います。

Alkiraでは、どこがどのセグメンテーションに所属しているかは、線の色で一目で分かります。通常はVRF等の複雑な設定が必要ですが、セグメントの作成も簡単で、所属させる設定も1クリックで可能です。

セグメント変更画面

Alkiraでは、どこがどのセグメンテーションに所属しているかは、線の色で一目で分かります。通常はVRF等の複雑な設定が必要ですが、セグメントの作成も簡単で、所属させる設定も1クリックで可能です。

セグメント変更画面

ACL設定画面

ACL設定画面

ACLも可視化しながら適用できますので、どこからどこにどのようなセキュリティが適用されているかを一元的に管理する事ができます。

ACLも可視化しながら適用できますので、どこからどこにどのようなセキュリティが適用されているかを一元的に管理する事ができます。

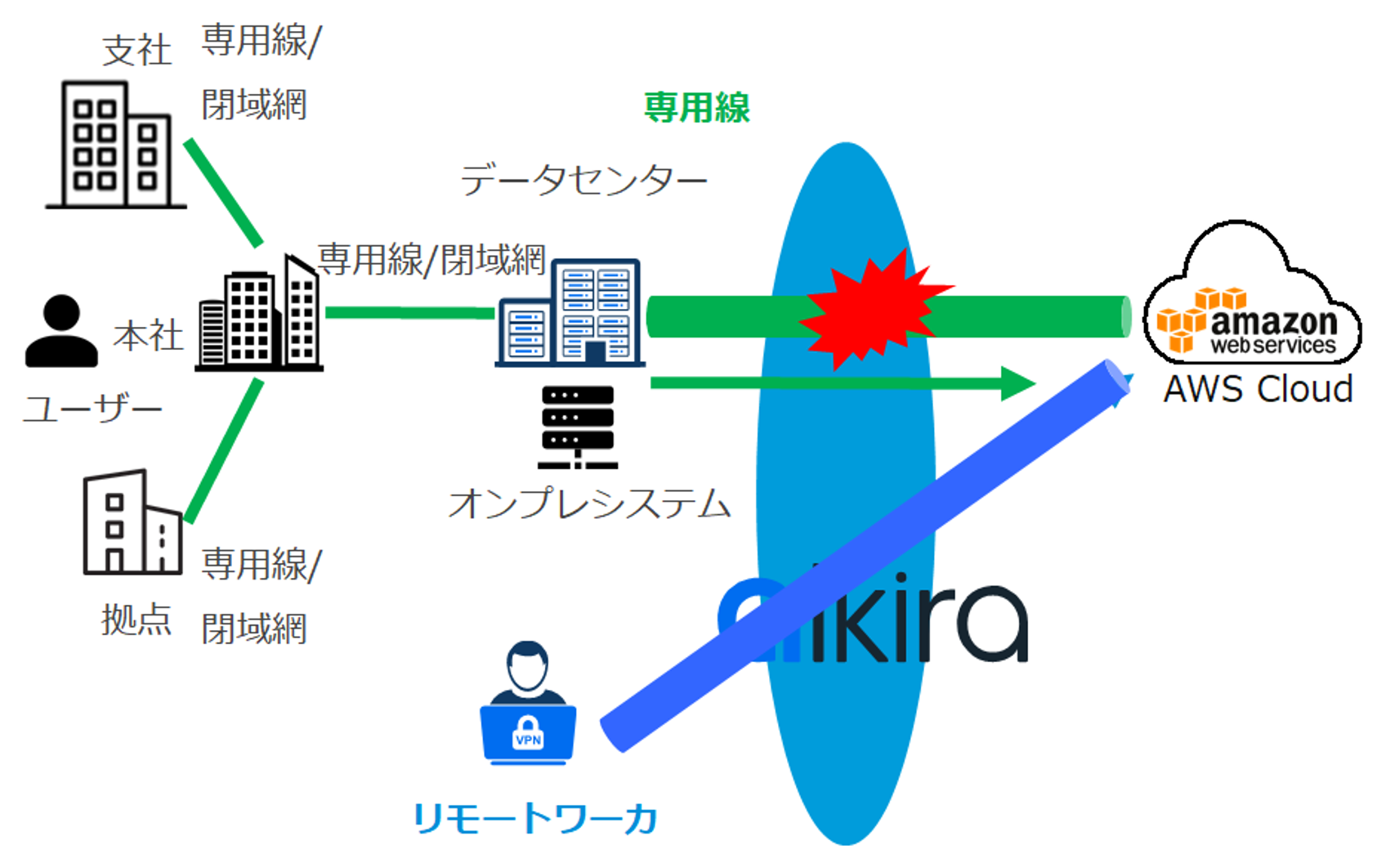

シナリオ④万が一既存専用線環境がダウンした場合、インターネット経由で切り替える

Direct ConnectのバックアップとなるインターネットVPN環境を用意します。万が一既存専用線環境がダウンした場合にも、従業員の業務影響を最小限にできる環境をスピーディに用意します。

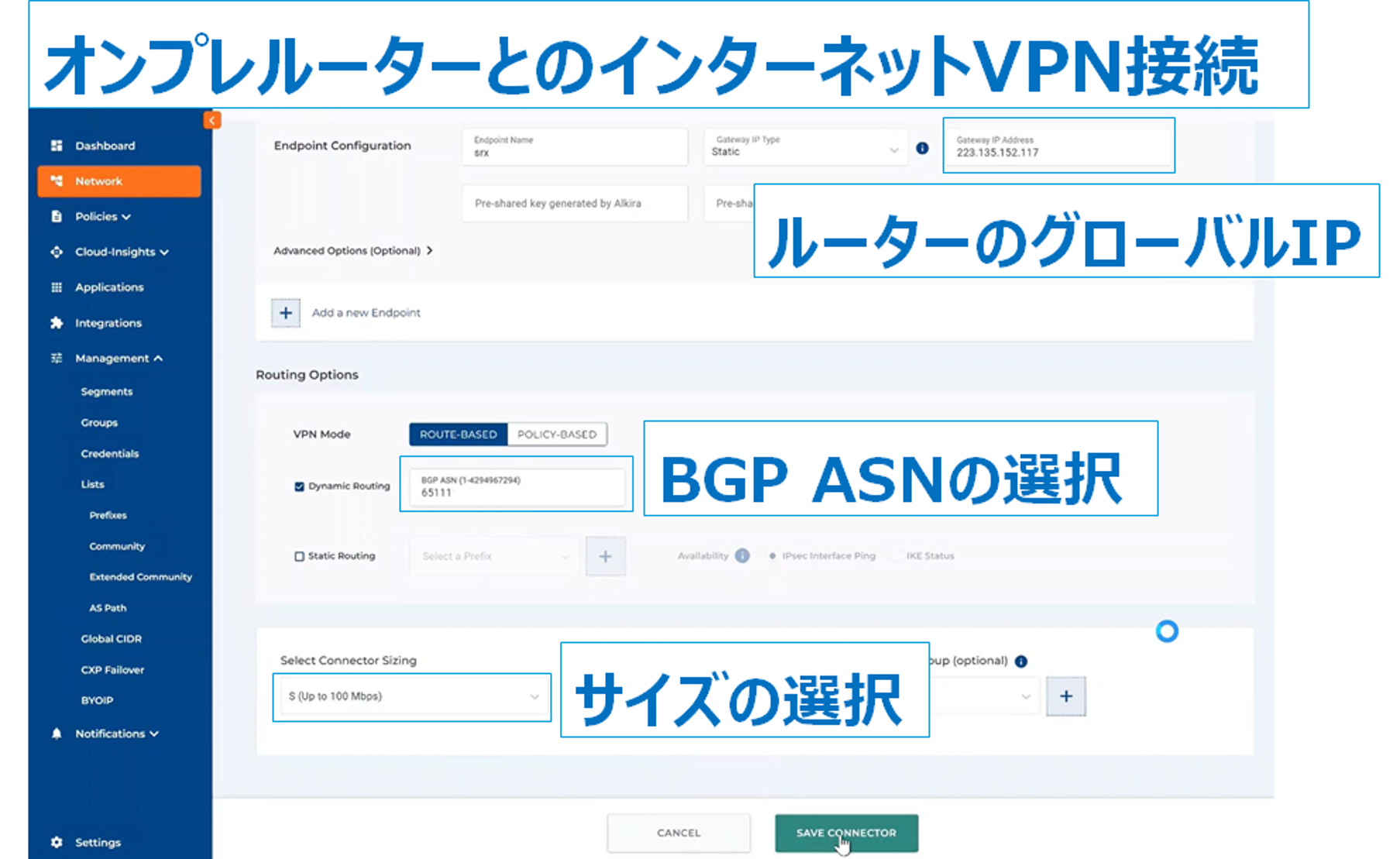

Alkiraでは、複雑なオンプレミスとのIPsecやBGPルーティングの設定も、GUIから簡単に実行できます。

オンプレミス接続画面

Alkiraでは、複雑なオンプレミスとのIPsecやBGPルーティングの設定も、GUIから簡単に実行できます。

オンプレミス接続画面

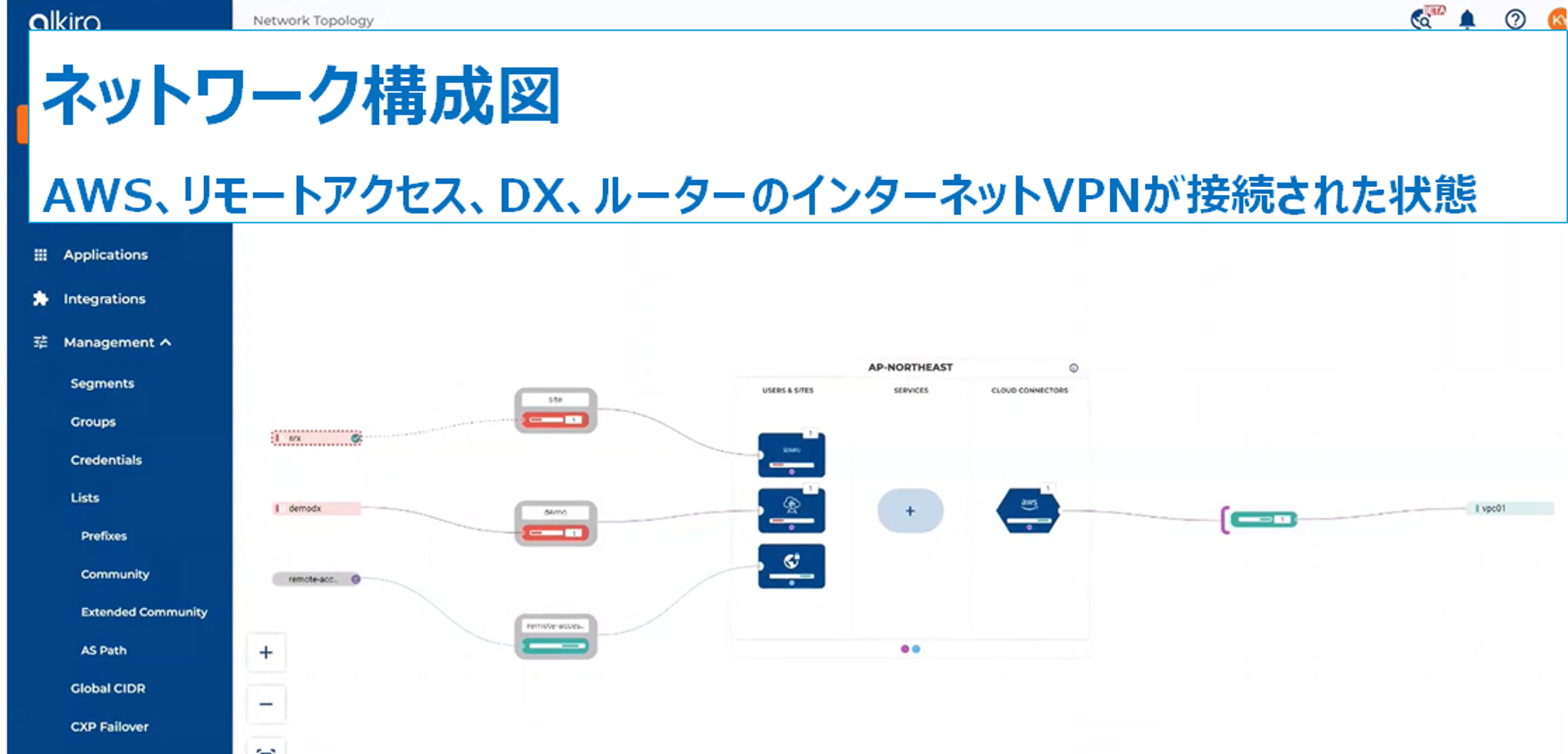

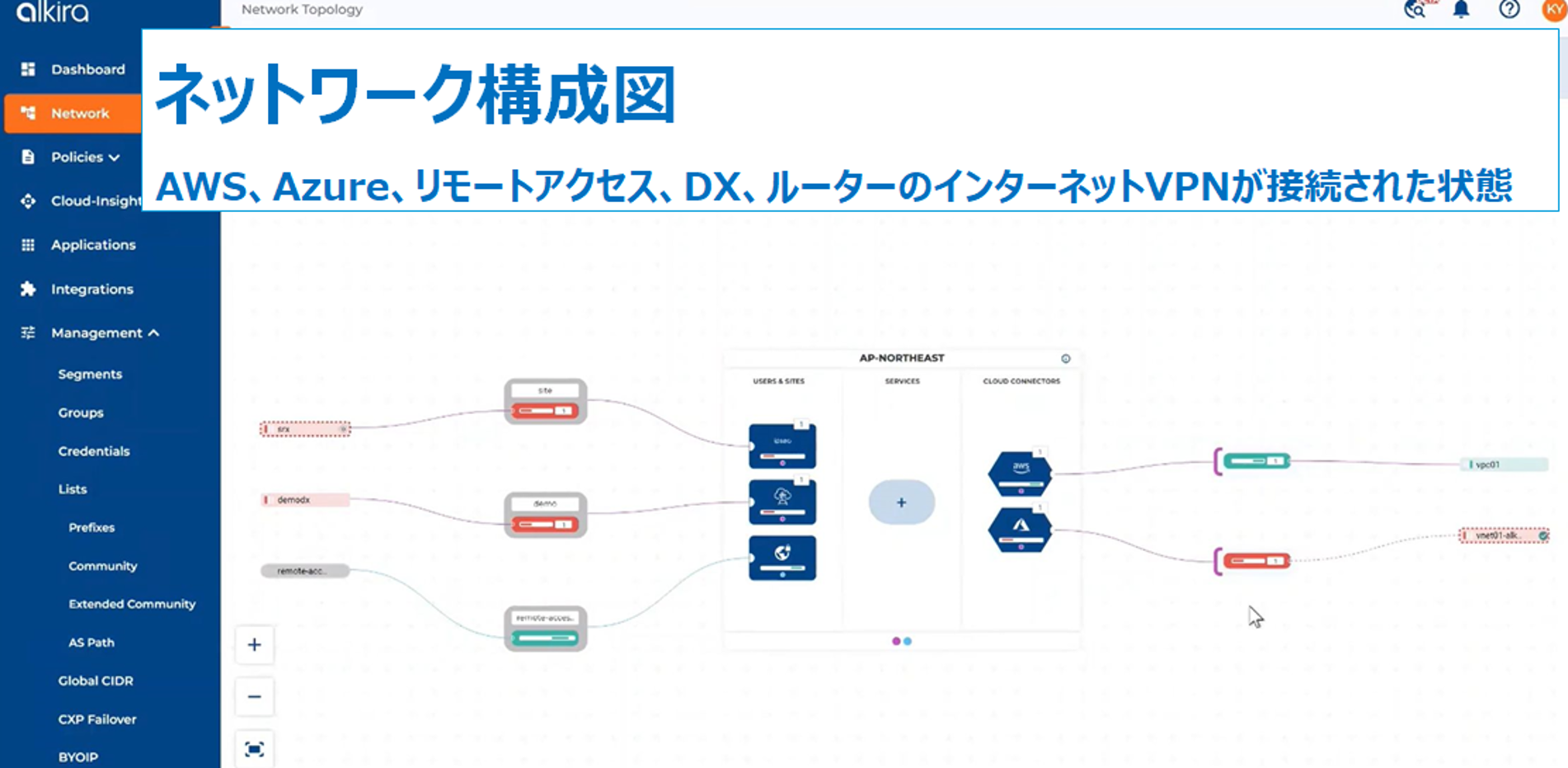

ネットワークトポロジー画面

ネットワークトポロジー画面

通常時はDirect Connectが優先的に利用され、万が一既存専用線環境がダウンした場合にも、従業員の業務影響を最小限することができます。

通常時はDirect Connectが優先的に利用され、万が一既存専用線環境がダウンした場合にも、従業員の業務影響を最小限することができます。

シナリオ⑤既存専用線中心の環境からインターネットベースへ

マルチクラウドを意識し、新たに追加したAzure環境へアクセスする際もAlkiraを経由するようにします。

拠点や支社のユーザーは本社やデータセンターを経由しなくなり、データセンターの利用を徐々に縮小することができます。HWやソフトウェア管理から出来る限り開放されていくべきです。

専用線はインターネットVPNの細い回線に置き換える事でコストも削減します。

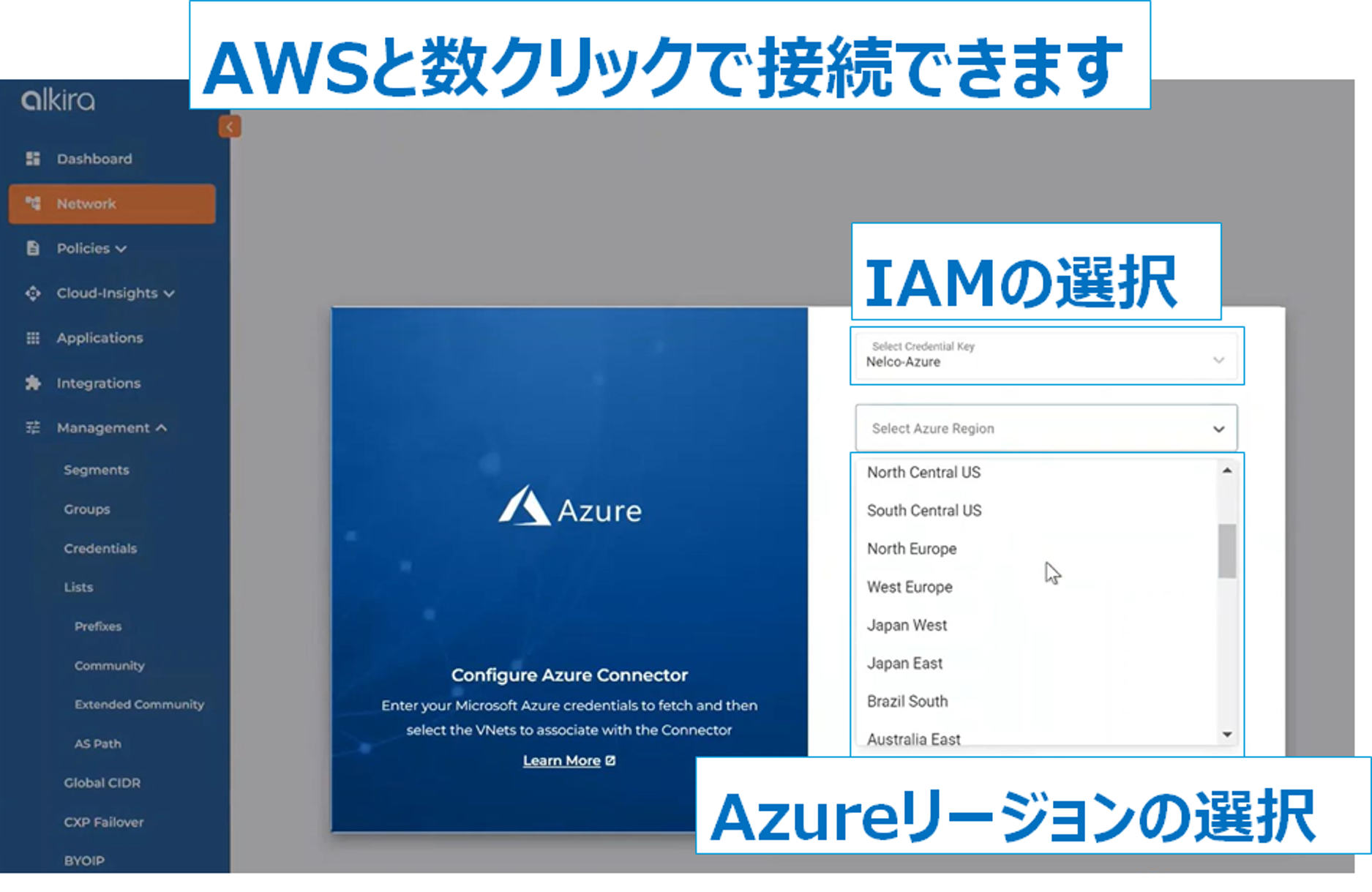

Azure環境へアクセスする際もAlkiraを経由するようにします。AzureもAWSと同じ様に、AzureのIAMを使って簡単に接続することができます。

Azure接続画面

Azure環境へアクセスする際もAlkiraを経由するようにします。AzureもAWSと同じ様に、AzureのIAMを使って簡単に接続することができます。

Azure接続画面

Azure接続が完了したネットワークトポロジー画面

Azure接続が完了したネットワークトポロジー画面

いずれは、データセンターの利用を徐々に縮小し、専用線をインターネットVPN回線に置き換えることで、回線コストを削減することができます。

いずれは、データセンターの利用を徐々に縮小し、専用線をインターネットVPN回線に置き換えることで、回線コストを削減することができます。

以上のように、Alkiraによって短時間で かつ セキュアな環境を構築する事ができます。

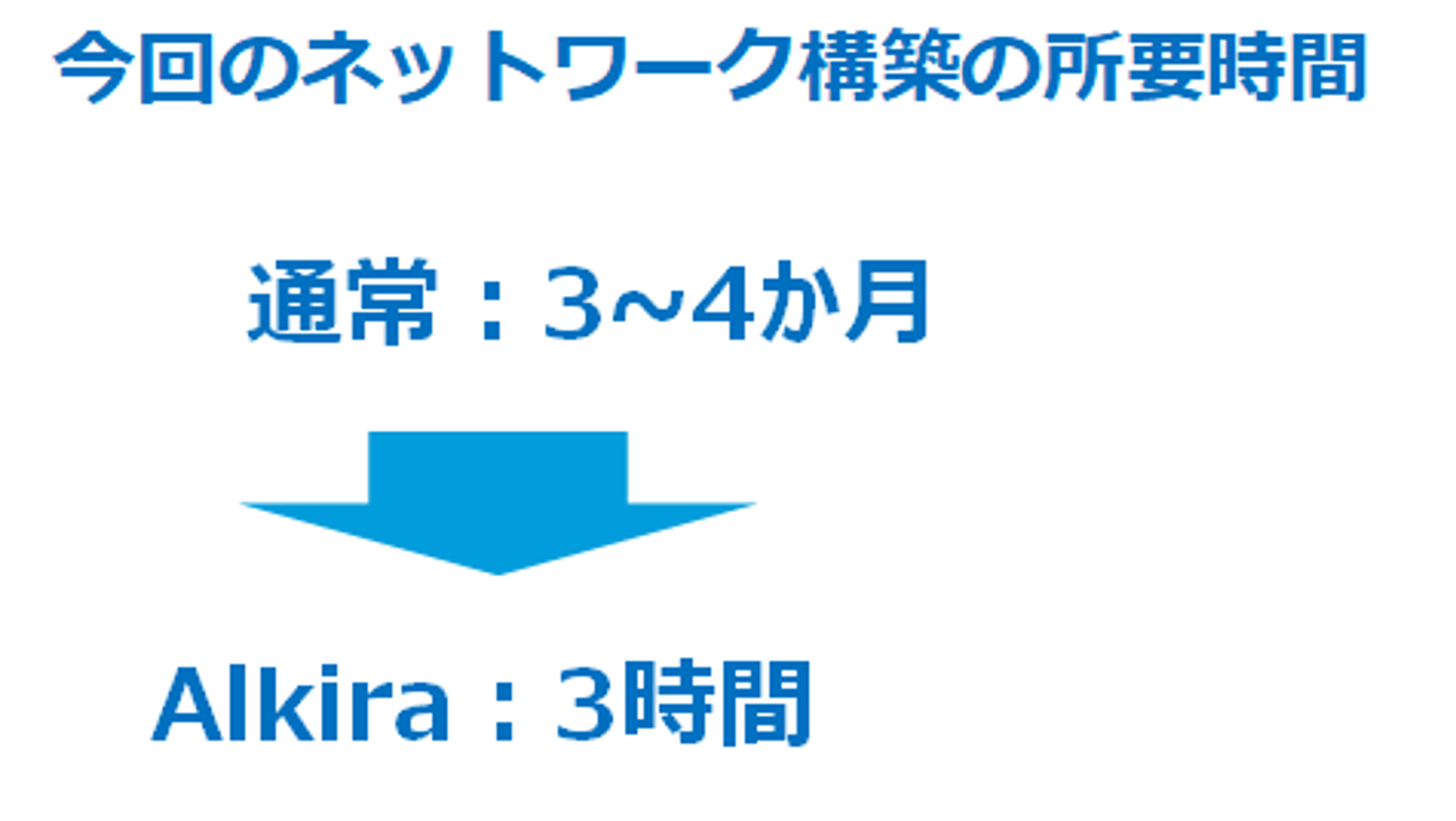

なお、今回のネットワーク構築にかかった時間はデプロイの時間も含めて約3時間でした(うち操作時間は1時間半程度)。Alkiraを使用しない場合、ハードウェアの調達や業者との調整含めて3~4か月かかると思いますが、Alkiraを使用すると所要時間を大幅に短縮する事ができます。

NaaSで従業員の働きやすいネットワークインフラを実現できます

いかがでしたでしょうか?

従来のWANをクラウド化することで、テレワーク環境をスピーディに構築しつつ既存環境とも統合できることを見ていただけたかと思います。従業員の働きやすい環境を支えるために、現代のワークスタイルにマッチしたネットワーク環境が求められています。クラウド型WANを利用する事によって、従業員が使いたい環境、ストレスなく使える環境をすぐに用意し、かつ、セキュアに実現することができます。

Alkiraで、お客様の今後の柔軟な働き方や、拡張性を見据えたシンプルな構成を実現します。

個別で詳細のご説明や15分程度のデモも実施可能です。ご興味持っていただけましたらぜひSTech Iへお問い合わせ下さい。