ウェビナー解説「SD-WAN+Network as a serviceで実現するネットワークの最適化」

こんにちは、クラウド&ネットワークエンジニアの吉田です。先日、STech I主催ウェビナー「クラウド時代に合わせたネットワークインフラとは? SD-WAN・SASE、Network as a serviceで実現するネットワークの最適化」を開催しました。 その中のセッションで、Cisco SD-WANとNaaSであるAlkiraを組み合わせる事のメリットやデモ画面をお見せしました。本ブログでは、この内容を改めて解説します。

■SASE、ゼロトラスト、SD-WANを検討・比較中のエンドユーザー企業■クラウド型WANの技術詳細を知りたいネットワーク担当者

1.SD-WANとNaaSで補完関係を構築

そもそも、なぜSD-WANにAlkiraを組み合わせる必要があるのでしょうか?SD-WANだけでは不十分なのでしょうか? ここで、Cisco SD-WANにAlkiraを組み合わせた際のメリットについて、SASE・ZTNA(ゼロトラストネットワークアクセス)の他社ソリューションとの比較も交えて挙げてみます。

Cisco SASEとは?

弊社では、Internet/SaaSアクセスに対してCisco SD-WAN(旧Viptela)とCisco Umbrellaの組み合わせである、Cisco SASEを提案しています。 まず、拠点やデータセンターにSD-WANルーターを設置し、SD-WAN Fabricを形成します。Fabric内はIPsecで暗号化しているため、拠点間をセキュアに通信します。 Internet/SaaSへのアクセスは拠点からローカルブレイクアウトすることで、通信のレスポンス速度を改善し、従業員の快適な業務を提供します。 さらに、ブレイクアウトをセキュリティ担保したい場合は、間にクラウドセキュリティであるCisco Umbrellaを介在させることも可能です。

Cisco SASE+Alkira

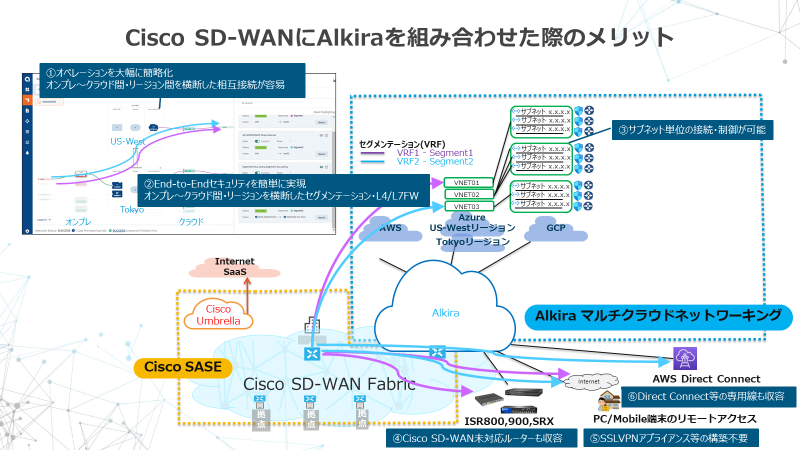

さらに、今後のマルチクラウドネットワーキングを見据えてAlkiraとの組み合わせを提案しています。Cisco SD-WAN/Cisco SASEにAlkiraを組み合わせるメリットは以下の8つになります。

メリット①オペレーションを大幅に簡略化

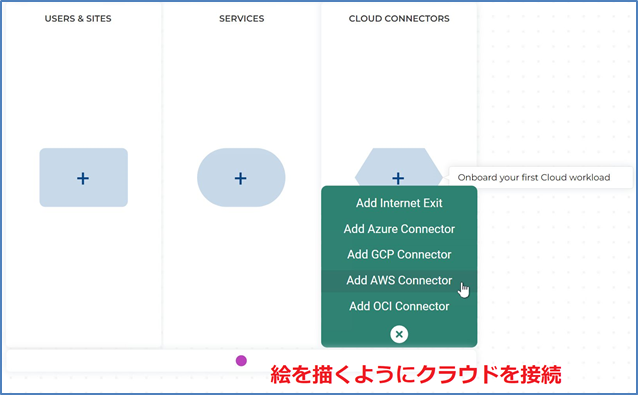

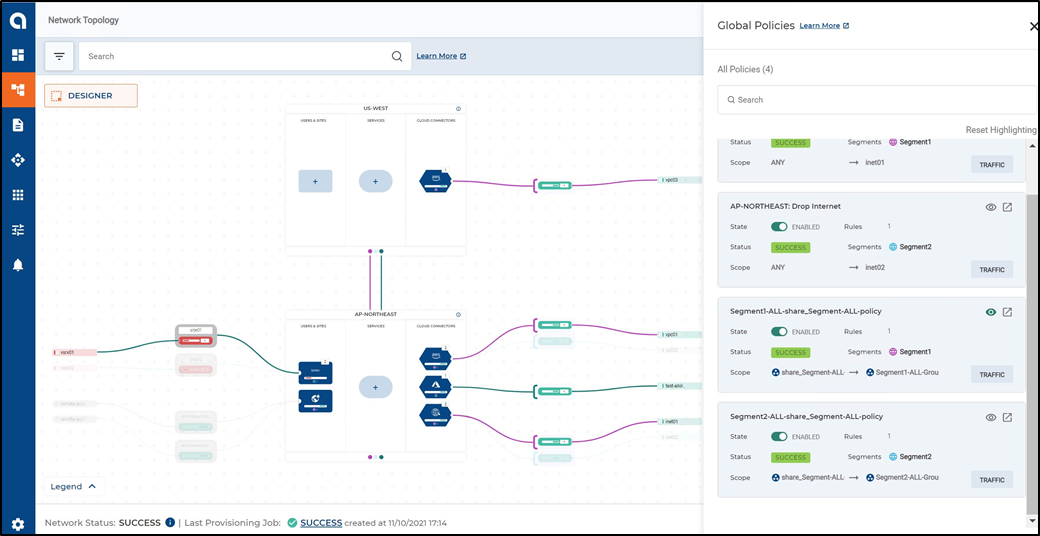

Alkiraでは左上図のようなネットワーク構成図を表示して、オンプレミス~クラウド間・リージョン間を横断した接続を、絵を描くように設定する事ができます。これによって、クラウドの専門知識の無い方でも直感的に相互接続を行う事ができます。この機能は、他社ソリューションとの差別化ポイントとなります。

メリット①オペレーションを大幅に簡略化

Alkiraでは左上図のようなネットワーク構成図を表示して、オンプレミス~クラウド間・リージョン間を横断した接続を、絵を描くように設定する事ができます。これによって、クラウドの専門知識の無い方でも直感的に相互接続を行う事ができます。この機能は、他社ソリューションとの差別化ポイントとなります。

メリット②End-to-Endセキュリティを簡単に実現 クラウドファイアウォールであるCisco Umbrellaは、インターネットブレイクアウトやSaaSへアクセスする際のセキュリティ対策が主な用途ですが、Alkiraは上記に加えて、オンプレミス~オンプレミス間、オンプレミス~クラウド間、クラウド~クラウド間というようにあらゆる接続点同士のL4/L7ファイアウォールの制御が単一ポイントで実行可能です。

メリット③サブネット単位の制御・接続が可能 一般的なSASE・ZTNAソリューションでは、クラウドIaaSとサイト間VPN接続を行う際、VNET/VPC単位での接続になります。この場合、接続したくないサブネットも接続されてしまいます。 AlkiraではVNET/VPC内のサブネット単位の接続・制御が可能なため、例えば、WEBサーバのサブネットは接続する、DBサーバのサブネットは接続させない、さらにどのPrefixまで接続するか、の指定ができます。

メリット④Cisco SD-WAN未対応ルーターも収容 Alkiraでは、ISRやJuniper等のCisco SD-WAN未対応ルーターも収容できます。

メリット⑤SSLVPNアプライアンス等の構築不要 リモートアクセス環境を用意する際、Alkiraでは数クリック・短時間で環境をデプロイできます。SSLVPNアプライアンスの構築が不要となり、ハードウェアを経由しないためボトルネックを軽減できます。

メリット⑥AWS Direct Connect等の専用線も収容 一般的なSASE・ZTNAソリューションではクラウド専用線の収容はできない場合が多いようですが、Alkiraでは、AWS Direct ConnectやAzure Express Routeのクラウド専用線も収容することができます。

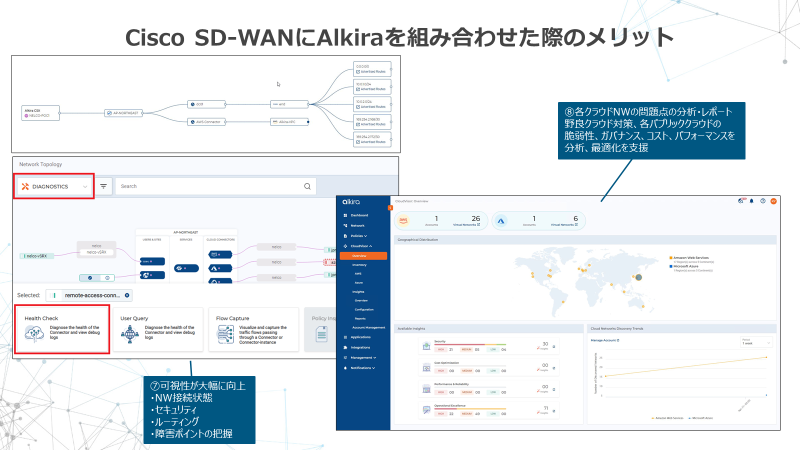

メリット⑦可視性が大幅に向上 Alkiraでは、ネットワーク構成の可視化、セキュリティの可視化、ルーティングの可視化、障害ポイントの可視化によって可視性を高める事ができます。

メリット⑧各クラウドネットワークの問題点の分析・レポート Alkiraでは、Cloud Insight機能によって、クラウドIaaSの野良クラウド対策、各パブリッククラウドの脆弱性、ガバナンス、コスト、パフォーマンスを分析、最適化を支援できます。

このように、SD-WANとNaaSで補完関係を構築する事によって、クラウド時代に最適なネットワークインフラ実現することができます。

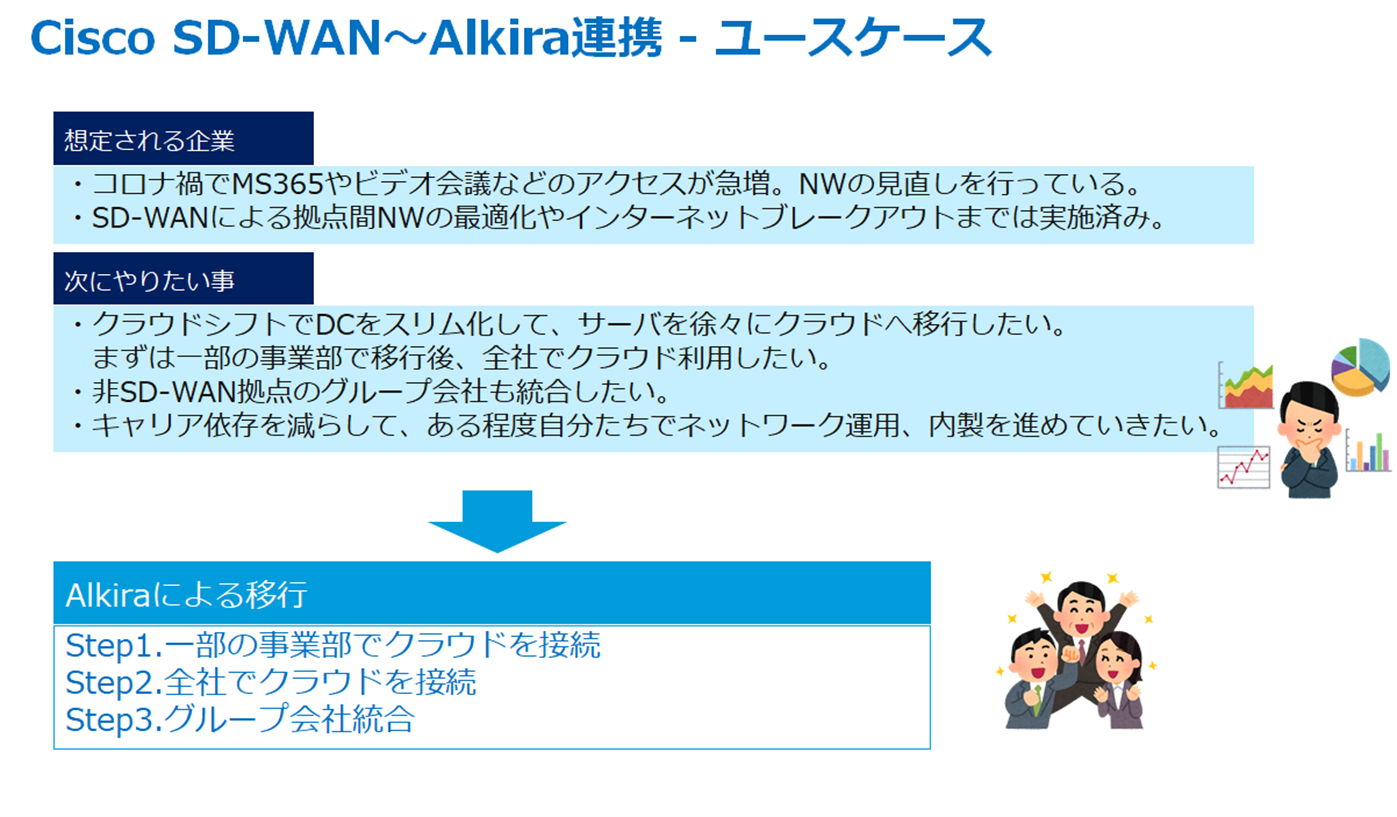

2.ユースケース

次に、既にCisco SD-WANをご利用中のお客様において、どのようにAlkiraへ移行すれば良いか、ユースケースと3つのStepをご紹介します。

それぞれの移行Stepにおける操作や設定画面のイメージを見ていきましょう。

それぞれの移行Stepにおける操作や設定画面のイメージを見ていきましょう。

3.NaaS移行Step

Step1.一部の事業部でクラウドを接続

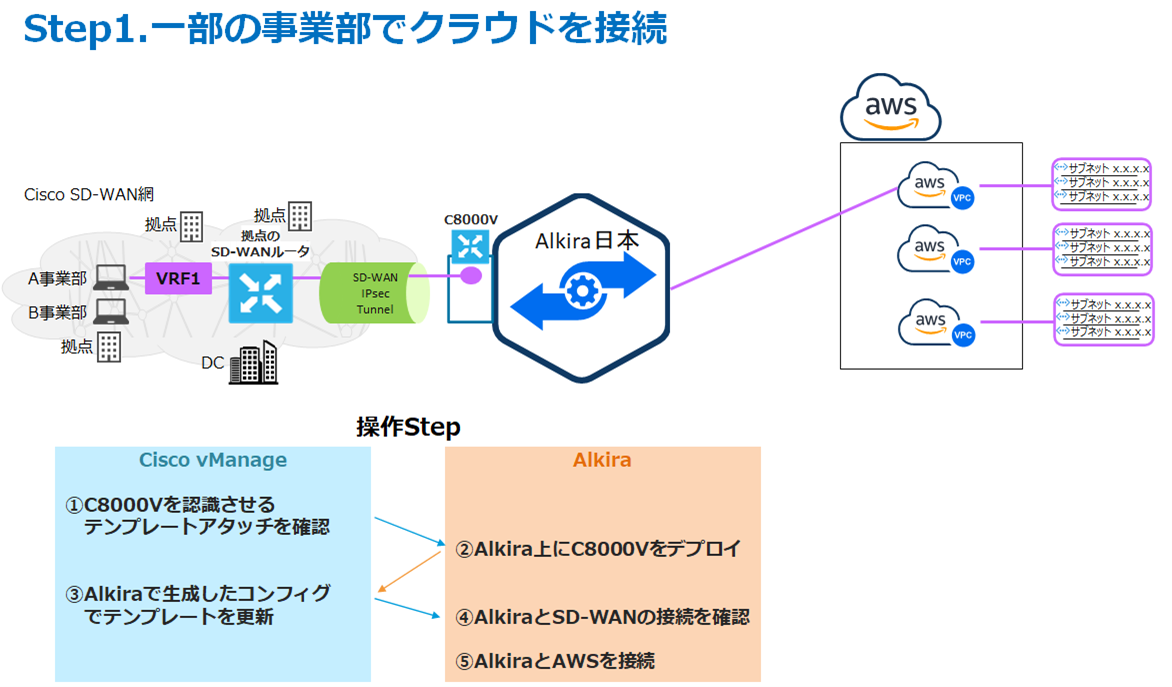

Step1.では、SD-WAN網にある拠点のA事業部でAWSと接続する想定です。

クラウド接続はSD-WANの「Cloud on Ramp」も実現できますが、Alkiraによる、直感的なオペレーション、横断したセキュリティ、サブネット単位の制御などをAlkiraで行います。

操作Stepは、AlkiraをSD-WAN網に参加させるために、Cisco vManageとAlkiraで①~④を実施します。

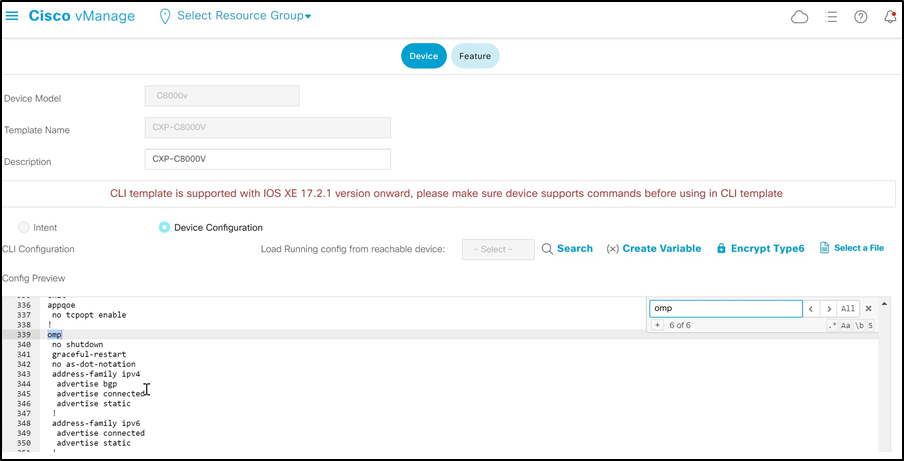

①vManage上でC8000Vを用意して、CLIテンプレートアタッチを確認

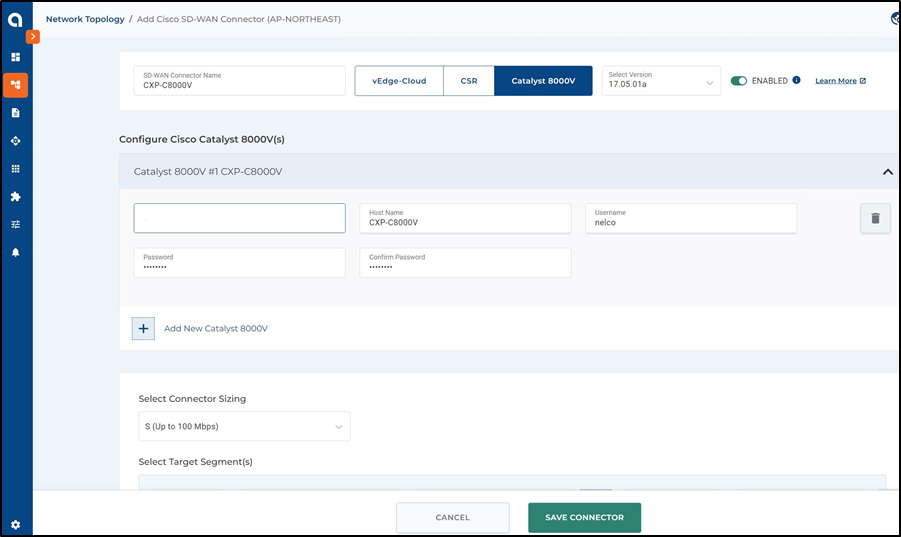

②Alkira上にC8000V(Ciscoの仮想ルーター)をデプロイ

②Alkira上にC8000V(Ciscoの仮想ルーター)をデプロイ

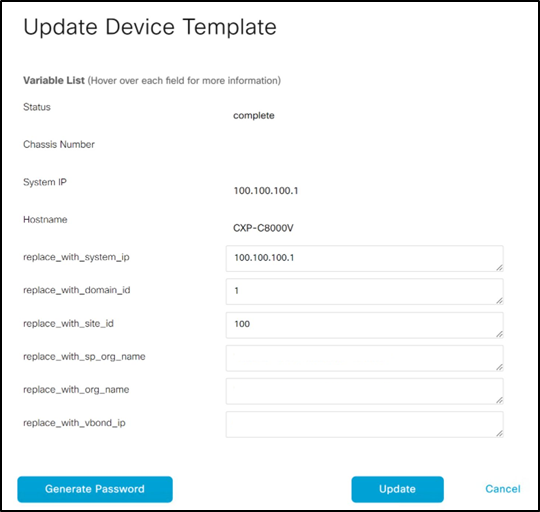

③Alkiraで生成したコンフィグでvManagerのCLIテンプレートを更新

③Alkiraで生成したコンフィグでvManagerのCLIテンプレートを更新

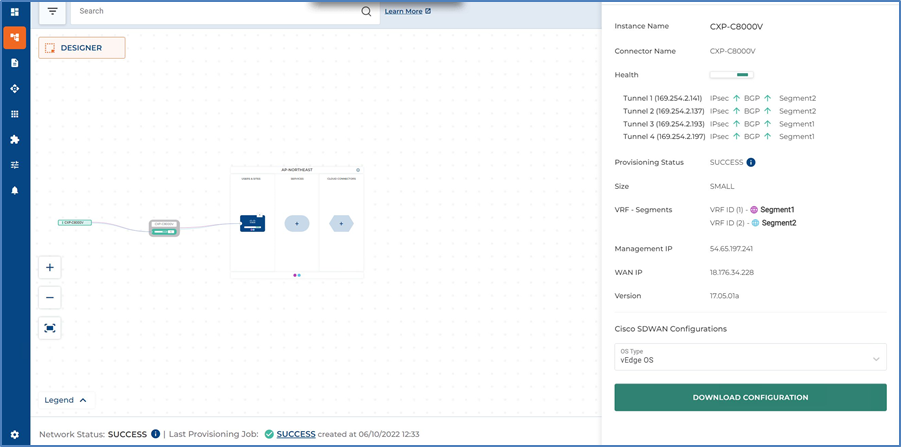

④AlkiraとCisco SD-WANの接続を確認

④AlkiraとCisco SD-WANの接続を確認

⑤AlkiraとAWSを接続

⑤AlkiraとAWSを接続

このようにAlkiraを介してSD-WAN網とAWSを簡単に接続させることができました。

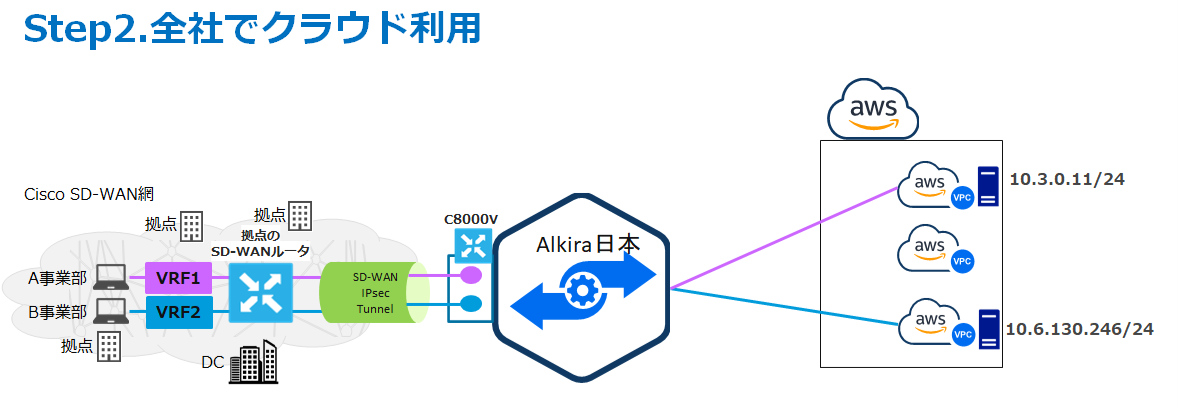

Step2.全社でクラウド利用

Step2では、クラウド活用が全社に広まり、各事業部でクラウド活用が進むため、B事業部も接続します。

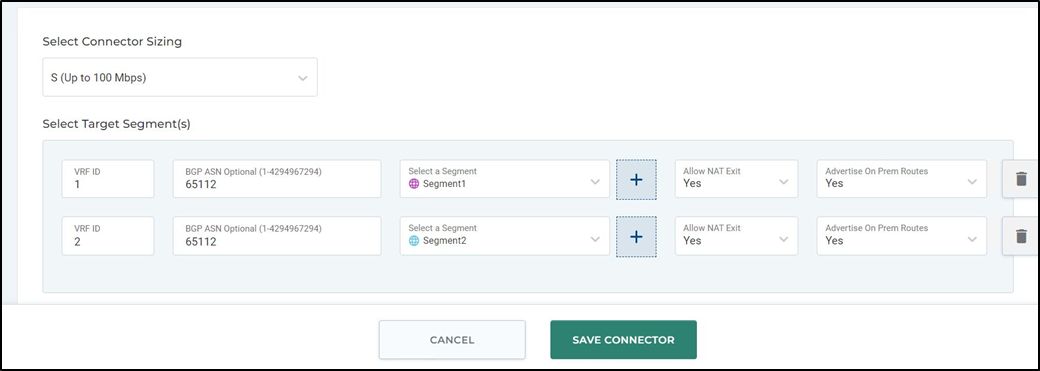

ただし、事業部間でサブネットが重複する可能性があるため、セグメンテーション(VRF)を利用します。操作Stepは、B事業部のSD-WAN~Alkira間を接続し、さらにAlkiraの機能によってSD-WANとAWS間を横断したセグメンテーションを設定します。

この画面のように、数クリックでセグメンテーションを利用したB事業部のSD-WAN~Alkira間を接続することができます。

この画面のように、数クリックでセグメンテーションを利用したB事業部のSD-WAN~Alkira間を接続することができます。

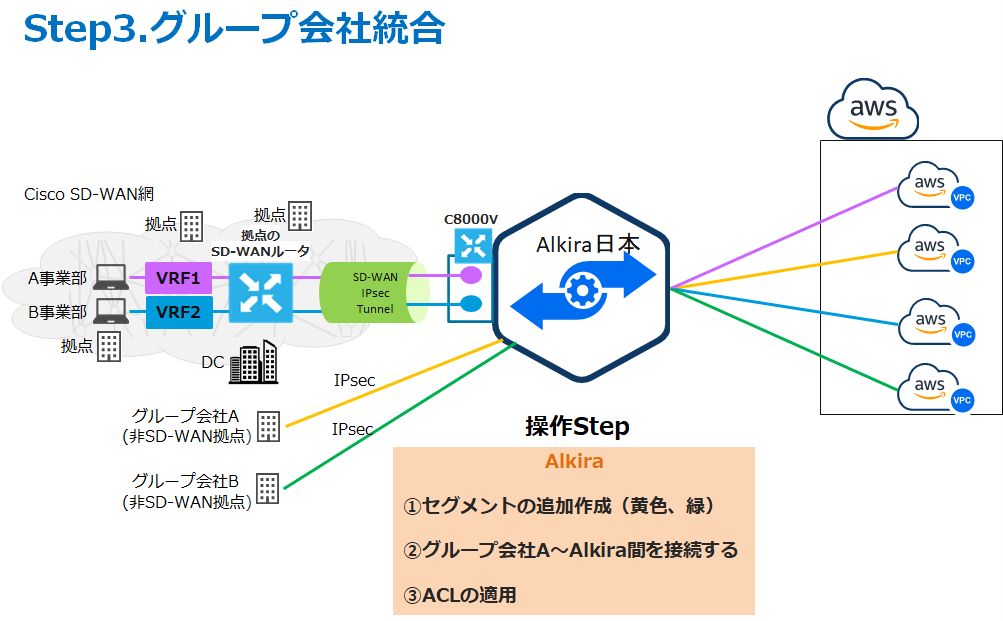

Step3.グループ会社統合

Step3では、グループ会社統合の話が浮上し、現行ネットワークと統合します。ただし、グループ会社は非SD-WAN拠点、という想定でAlkiraを活用します。

Alkiraを使った場合、データセンター側の作業は不要のため、非SD-WAN拠点も簡単に既存ネットワークへ参加する事ができます。さらに、セグメンテーションとACLによってオンプレミス~クラウドを横断したセキュリティを適用します。以下の操作Stepを行います。

①セグメントの追加作成

②グループ会社A~Alkira間を接続するセグメントの割り当て

③オンプレミス~クラウドを横断したACL適用

以上で、非SD-WAN拠点も収容し、オンプレミス~クラウドを横断したセキュリティを適用することができました。

最終的なStepとして、グローバル拠点統合、マルチクラウドも統合します。Alkiraを利用する事で、リージョンを横断した接続、セキュリティも簡単に実現することができます。

さらに、Azure等の他のクラウドを接続する際も、AWSと同じ操作感で接続できるため、クラウド毎の知識が不要です。また、クラウドが増えた場合、通常はSD-WANのCloudOnRampのライセンスがクラウド毎に必要になりますが、Alkiraを挟むことで、クラウドの数が増えてもC8000vライセンス1つで済むため、ライセンスコストの削減が可能です。

以上で、非SD-WAN拠点も収容し、オンプレミス~クラウドを横断したセキュリティを適用することができました。

最終的なStepとして、グローバル拠点統合、マルチクラウドも統合します。Alkiraを利用する事で、リージョンを横断した接続、セキュリティも簡単に実現することができます。

さらに、Azure等の他のクラウドを接続する際も、AWSと同じ操作感で接続できるため、クラウド毎の知識が不要です。また、クラウドが増えた場合、通常はSD-WANのCloudOnRampのライセンスがクラウド毎に必要になりますが、Alkiraを挟むことで、クラウドの数が増えてもC8000vライセンス1つで済むため、ライセンスコストの削減が可能です。

SD-WAN+NaaSでクラウド時代に最適なネットワークインフラを実現できます

いかがでしたでしょうか? SD-WANとNaaSを連携させる事によるメリット、数クリックでハイブリッド/マルチクラウド接続、オンプレミス~クラウドを横断したセグメンテーション、セキュリティ、可視化、統合運用管理など、実際の操作画面をイメージしていただけたかと思います。 現在、企業ネットワーク・セキュリティ分野では、SASE、ZTNA、SD-WANが注目されていますが、その次のソリューションであるNaaSは、他のソリューションとどの辺りが異なるのか、NaaSの一つであるAlkiraについて、より詳しく説明させていただきますので、ぜひSTech Iへお問い合わせ下さい。