デジタルネイティブ世代が活躍する

時代のセキュリティ戦略

~ゼロトラストについて~

はじめに

リモートワークとクラウド技術の急速な普及により、企業の働き方とITインフラストラクチャの在り方は、ここ数年で大きく変わりました。 特に、デジタル世代の新たな価値感を持った社会人が職場に加わることで、企業は新たなセキュリティ課題に直面しています。 デジタル世代はインターネットやモバイルデバイスを使いこなすことに慣れており、柔軟な働き方を求め、効率的に業務を遂行するための最新技術を積極的に活用します。 しかし、企業がこのような環境を提供する事で、同時にセキュリティリスクも増加しています。 例えば、個人所有のデバイスを業務に使用することで、デバイスのセキュリティが確保されていない場合、情報漏洩のリスクが高まります。 また、業務デバイスの紛失、盗難により、デバイスから個人情報や製品情報などの流出が発生するといった可能性があります。

ゼロトラストモデル

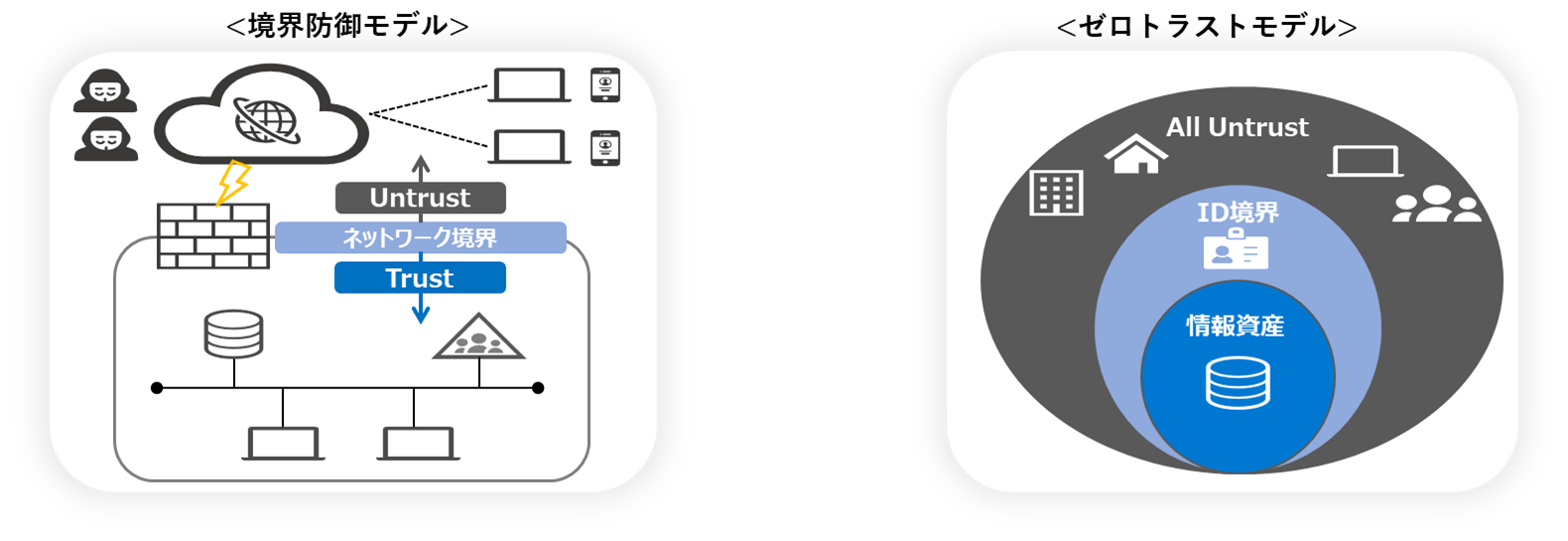

これらの課題に対処するために、ゼロトラストモデルの導入を検討する企業が増加しています。 ゼロトラストモデルは、「常に接続を評価、検証する」という原則のモデルとなります。 従来の境界型セキュリティモデルとは異なり、すべてのアクセスを検証し、必要最低限の権限のみを付与することで、セキュリティを強化します。 このモデルは、リモートワーク、クラウドサービス利用で有効であり、内部からの脅威や外部からの攻撃に対する防御策として機能します。

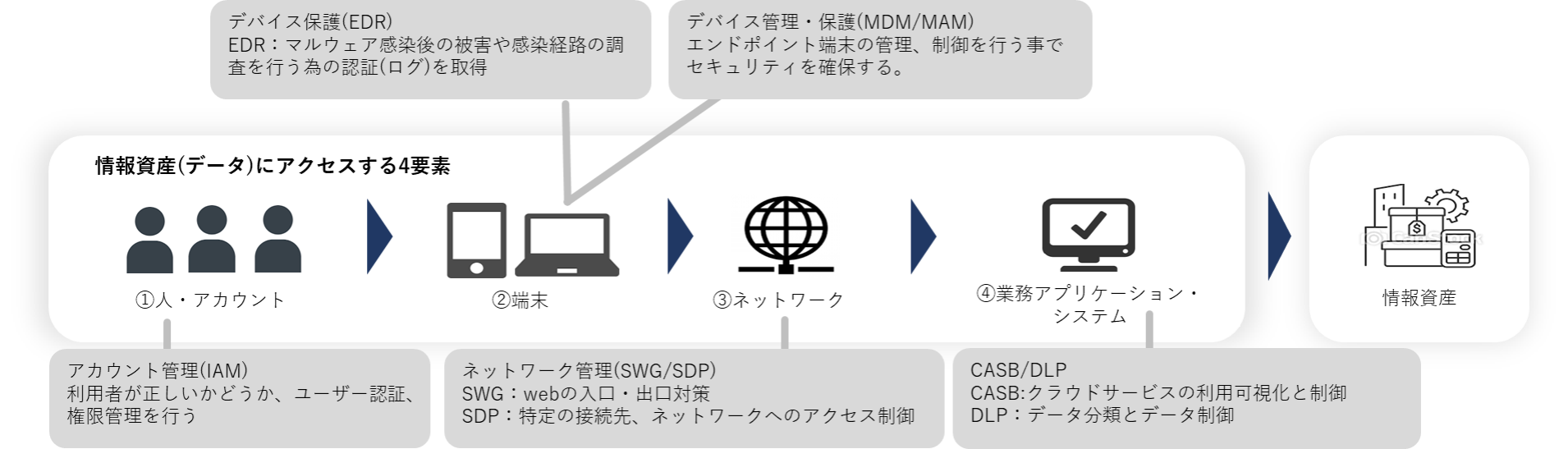

重要な対策ポイント

第一回は、ゼロトラストモデルでは、どのようなセキュリティ制御を行う事でゼロトラストモデルが実現できるか、代表的な対策をご紹介させて いたただきます。

ゼロトラストについてより知識を深めたい方は

~動画ご案内~

ゼロトラストセキュリティに関する動画を配信しております。

ランサムウェアやサプライチェーン攻撃、内部不正が急増しており、攻撃を受けると業務停止、データ漏洩、ブランド毀損、信頼性の喪失など、

ビジネスに甚大な影響を与えることは周知の事実です。

しかし、多くの企業が「どこから始めればいいのか」「どのように対策を講じるべきか」がわからず、

十分なセキュリティ対策を導入できていないか、最低限の対策にとどまっています。

セキュリティについて困っている方はぜひ以下の動画をご覧ください

~録画はこちらから~

①アクセスの制御

「常に接続を評価、検証する」という原則を実現する為には、すべてのアクセスを検証し、適切な権限を付与する必要があります。

- 最小限の権限

利用するサービスやアプリケーションに対して業務に必要な最低限の権限のみを付与してリスクを最小限に抑えます。 - 動的条件によるアクセス制限

利用者の行動やコンテキストに基づいてアクセス権を動的に変更します。

例えば、異常な時間帯や場所からのアクセスを検出した場合、自動的にアクセスを制限することができます。 - 多要素を組み合わせた認証

パスワードの認証に加えて、追加の認証手段を導入しセキュリティを強化します。

例えば、指紋や顔認証等の認証を加える事で、なりすまし防止を防ぎパスワードが漏洩した場合にも第三者がアカウントを利用してアクセスする事を防ぎます。 - シングルサインオン

一度の認証で複数のクラウドサービスにアクセスできるようにし、利便性とセキュリティを両立させます。

ユーザーは複数のパスワードを覚える必要がなくなり、セキュリティリスクが減少します。

これらの制御を実現する為には主に、IDaaS、SDPといったセキュリティコンポーネントを組み合わせて実現します。

※SDP(Software Defined Perimeter) : クラウドサービスや社内のリソースにアクセスする際にIDaaSと連携を行いアクセス制御を行う仕組み。

②クラウドサービス利用のセキュリティ対策

様々なクラウドサービスが提供されるようになり、従業員が管理部門の把握していないクラウドサービスの利用が増加しています。このような管理部門が承認していない、クラウドサービスからデータが漏洩や、セキュリティインシデントの発生をを防ぐ必要があります。

- CASB (Cloud Access Security Broker)

クラウドサービスの利用ポリシーに準じて、承認サービス、未承認サービスの分類を行い、 ポリシーに準じたアクセス制御を行い、不審なクラウドサービスからの驚異感染やデータの漏洩を防ぎ、セキュリティ強化を行います。 - DLP (Data Loss Prevention)

データの取り扱いポリシーに基づいて、機密情報を分類します。その分類情報からデータを識別して、メール送信、クラウドサービスへのアップロード、印刷、画面キャプチャの取得などを制限します。

例えば従業員が機密情報を含むファイルをクラウドサービスへアップロードしようとした際に、DLPがその行動を検知し、ブロックやアラートを発信する事で情報漏洩を防ぐことが可能となります。

これら機能は、先述しましたSDPと一括して機能提供されたSWGとして提供され、アクセス制御と組み合わせて利用する事でよりセキュリティ強化を行う事 が可能となります。

③エンドポイントのセキュリティ対策

業務で利用するデバイスのセキュリティを確保し、様々な脅威からデバイスを保護する必要があります。

- EDR/EPP (Endpoint Detection and Response / Endpoint Protection Platform)

PCやモバイルデバイスの挙動をリアルタイムに監視し、異常のプロセス動作を検知する事で脅威の活動を検出します。

脅威を検出した場合に、プロセス停止やネットワークへの接続を遮断し、脅威の拡散を防止します。 - MDM (Mobile Device Management)

端末の紛失や盗難被害にあったときに、遠隔操作により端末のロックやデータ消去を実行し、データ漏洩や不正利用を防止します。

また、端末に対してパスワードの強制や端末の暗号化など、組織にセキュリティーポリシーをデバイスに適応し、セキュリティを強化します。 - MAM

業務で必要なアプリケーションの配布を行い、業務アプリケーションと個人アプリケーションを分離して管理を行います。

分離管理を行う事で業務データの個人アプリケーションへのコピーや移動を制限し、データの漏洩を防ぎます。

これらの機能から取得したデバイス情報は「動的条件によるアクセス制限」の動的条件に利用されます。

まとめると

ゼロトラストモデルは、リモートワークとクラウド活用を推進する企業にとって不可欠なセキュリティアプローチとなります。

適切なアクセス制御、データ保護、デバイス管理、それらの継続的な監視を通じて、企業は安全な環境を構築し、ビジネスの柔軟性と効率性を

維持すると共に社会における信頼を得ると考えます。

特に、デジタル世代の社会人が活躍する現代において、ゼロトラストモデルの導入は、企業のセキュリティ戦略において重要な役割を果たして

いくでしょう。

第二回では当社が考える「ゼロトラストモデルの導入のステップ」について連載したいと思います。

ゼロトラストについてより知識を深めたい方は

~Webinarご案内~

近いうちに、Zscalerと共に「ゼロトラストセキュリティ」に関するウェビナーを開催いたします。

セキュリティ強化や最新のゼロトラスト戦略について興味のある方は、ぜひ下記リンクからお申し込みください。

~お申し込みはこちら~

- トップページ

- ソリューション・製品

- Zero Trust Security

- ブログ|デジタルネイティブ世代が活躍する時代のセキュリティ戦略