Microsoft Purview DLPでクラウドサービスへのデータアップロードを防止

業務効率を維持しながら、機密情報のデータ流出を防ぐ

1.導入

クラウドストレージやオンラインサービスの普及により、ファイルの共有やデータの保存がかつてないほど便利になりました。しかしその一方で、機密情報が 意図せず Google Drive や Dropbox、OneDrive などのクラウドサービスにアップロードされてしまうリスクも高まっています。特に、個人のアカウントにデータをアップロードされると、企業としての管理が及ばず、情報漏えいのリスクが懸念されます。

「業務効率を維持しながら、機密情報のデータ流出を防ぐ」にはどうすればいいのか?

この課題を解決するための強力なツールが Microsoft Purview Data Loss Prevention(DLP) です。Purview DLP を活用すれば、ポリシーに基づいて特定のクラウドサービスへのデータアップロードを制御し、企業の情報を守りつつ適切なデータ利用を促すことが可能 になります。

本記事では、Purview DLP を用いて Google Drive や Dropbox などへのデータアップロードを禁止する方法をわかりやすく解説します。実際の設定方法や動作が気になる方は、ぜひ最後までご覧ください!

2.Microsoft Purview DLP とは

Purview DLPとは、組織内の機密情報をメールやTeams、クラウドなどを通じて外部へ共有されたり、悪用されたりするのを防止し、内部の情報漏洩のリスクを軽減するMicrosoft Purview の製品の一つです。

以下の使用例のように、機密情報に対してメール送信やクラウドへのアップロードなどの操作を検出、制御することができます。

使用例:

- クラウドストレージに機密データをアップロードしようとするとブロックする。

- メールで個人情報を含むファイルを送信しようとするとブロックする。

- Teams(SharePoint)で社外に機密情報を含むファイルを送信しようとすると、警告を表示する

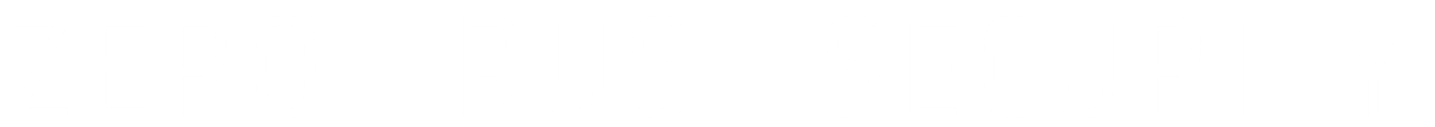

本記事では Box や Chat GPT などの外部ツールに、機密情報を含むファイルのアップロードを禁止するポリシーを作成し、実際の動作を確かめていきます。

3. 検証内容

3.1. 必要ライセンス

Microsoft Purviewを利用するにあたって、Purviewの機能によって必要なライセンスが異なります。

Purview DLPを利用するには、対象ユーザーに以下のいづれかのライセンスが必要になります。

ライセンス:

- Microsoft 365 E5/A5

- Microsoft 365 E5/A5/F5/G5

- Compliance and F5 Security & Compliance

- Microsoft 365 E5/A5/F5 Information Protection and Governance

詳細はこちら

3.2. 検証環境

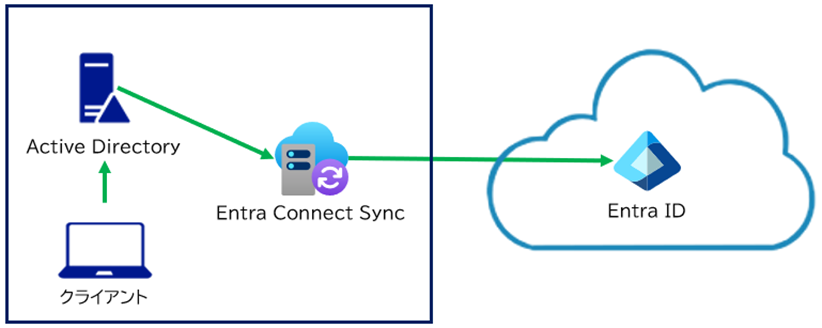

Purview では、DLP を含めいくつかのソリューションにおいてデバイスのテレメトリを Purview のエンドポイントに送信する必要があります。テレメトリの送信は Microsoft Defender のエージェントを利用しており、Purview にデバイスをオンボードすることで組織のテナントにテレメトリを送信することができるようになります。

(MDEのライセンスは不要です)

なお、デバイスはMicrosoft Entra 参加・登録または Hybrid 参加のいずれかの状態が必要です。

デバイスオンボーディングについてはこちらをご確認ください。

また、参考資料もございますので、ご興味のある方はをご確認ください。

本記事で検証では Hybrid Microsoft Entra Join の環境を使用しています。

3.3. DLPの設定

それでは、DLPの設定をしていきます。

※本節の内容は仕様上、設定実施→反映まで最大24時間かかります。

1. [設定] > [データ損失防止] > [エンドポイント DLP 設定] > [機密データに対するブラウザーとドメインの制限] を開きます

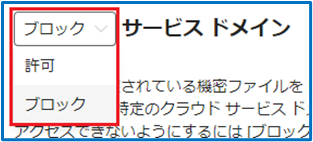

2. 「許可」または「ブロック」を選択します。

この設定を「許可」にすると下で指定したサービスドメインのみを許可し、そのほかのドメインをブロックするホワイトリストの動作となり、 「ブロック」にすると下で指定したサービスドメインのみをブロックしてほかのドメインを許可するブラックリストの動作になります。

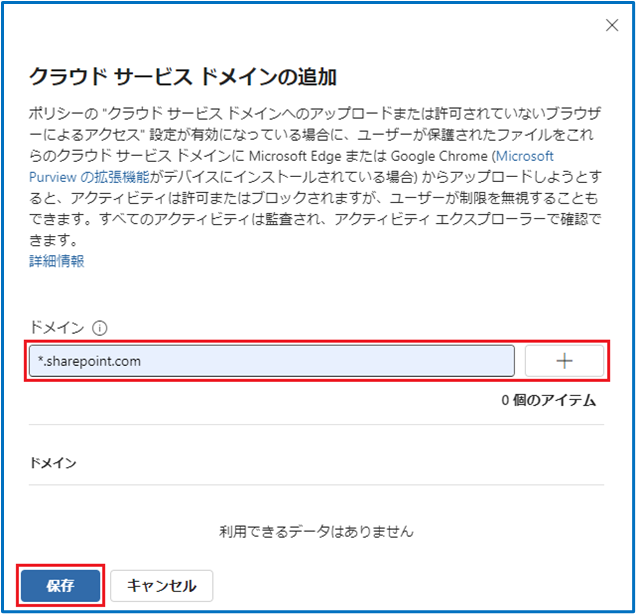

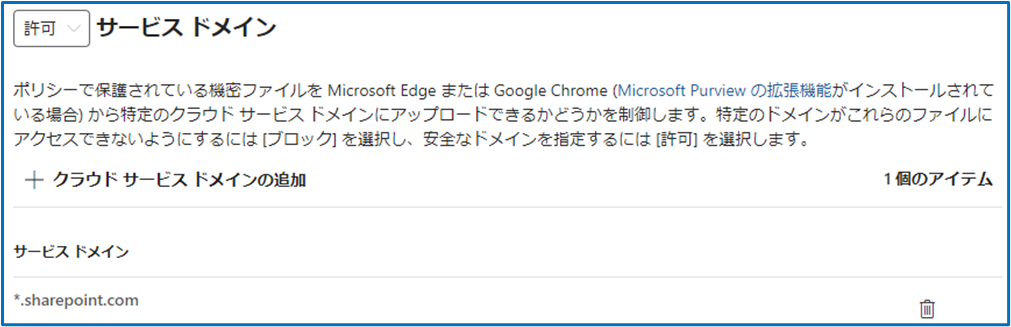

3. ドメインを追加する場合、「クラウドサービスドメインの追加(+ボタン)」をクリックし、必要なドメイン(例:*.sharepoint.com)を入力して追加します。

今回は、SharePoint へのみファイルアップロードを許可し、それ以外のサイトへのアップロードをブロックする設定を行いました。

3.4 DLPポリシーの作成

本節でDLPポリシーの設定を行います。

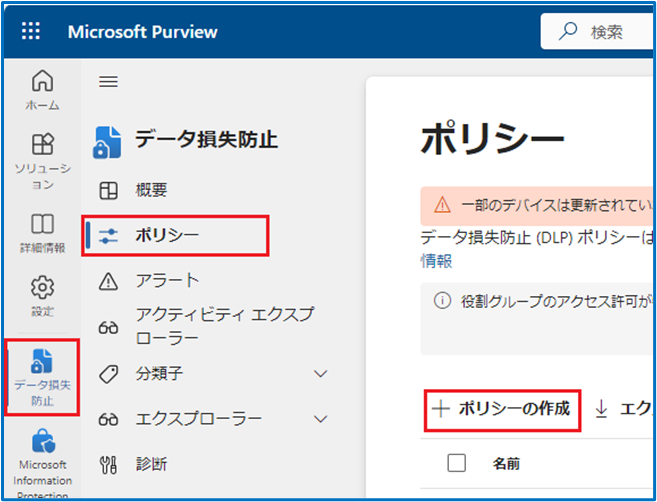

1. [ソリューション] > [データ損失防止] を開きます。

2. [ポリシー] > [ポリシーの作成] をクリックします。

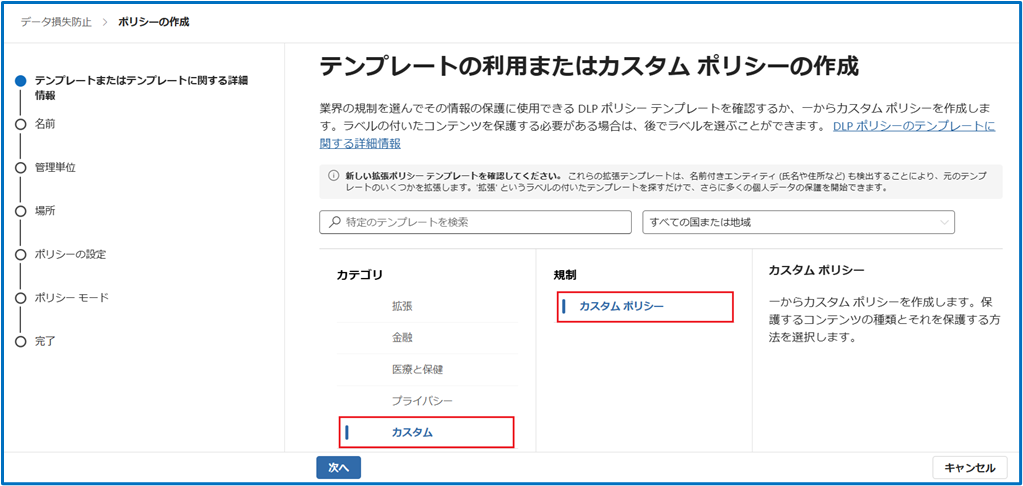

3. テンプレートの選択画面では「カスタム」テンプレートを選択します。

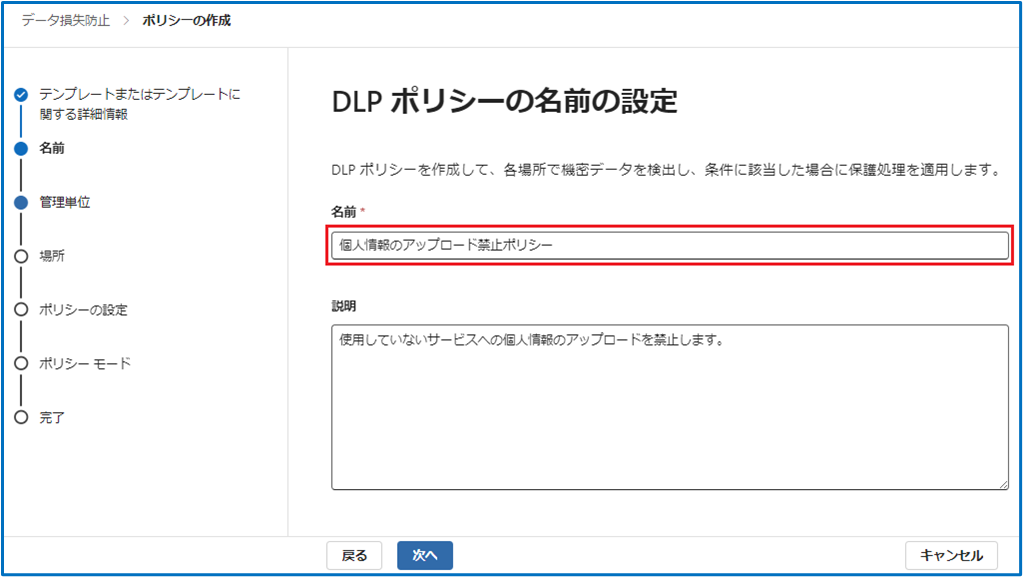

4. 名前の設定画面でポリシー名を入力します。

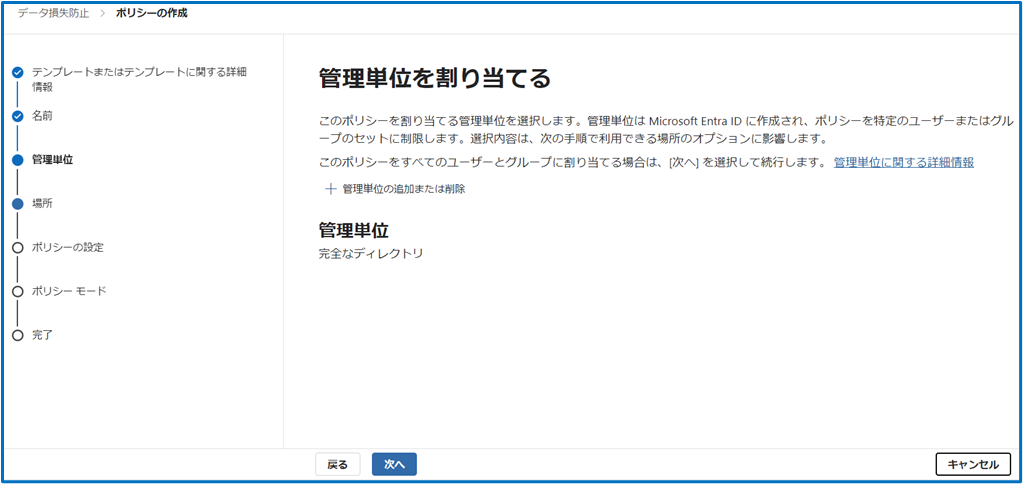

5. 管理単位は使用しないため、そのまま次へ進みます。

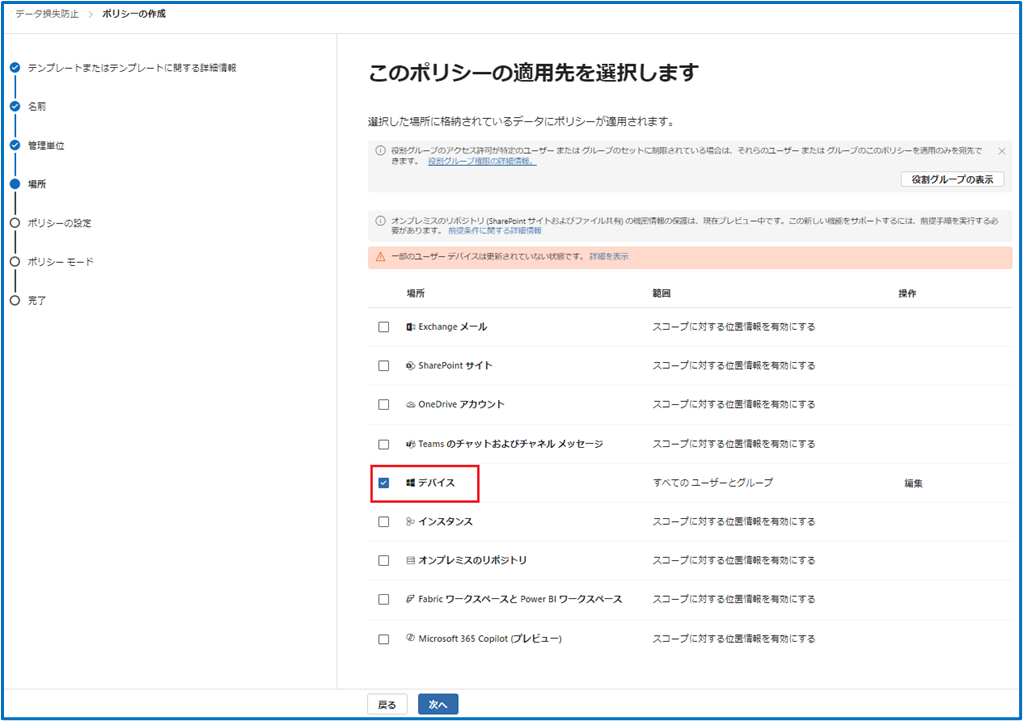

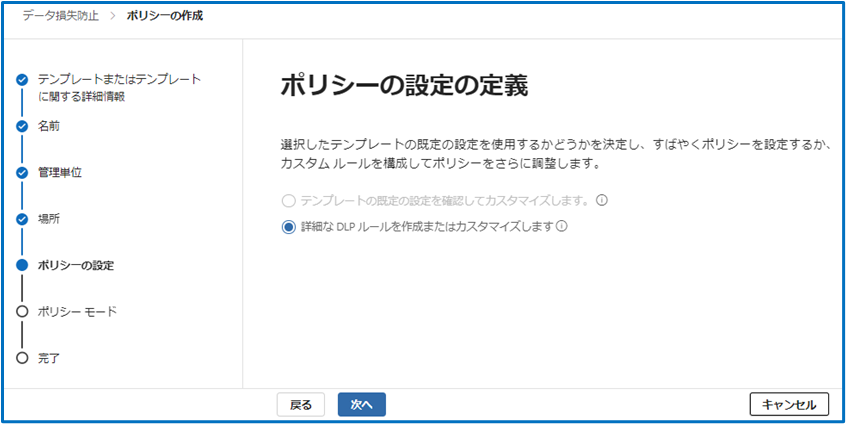

6. [デバイス] を適用対象として選択。

7. ポリシーの設定の定義では「詳細なDLPルールを作成またはカスタマイズします」のまま [次へ] をクリックします。

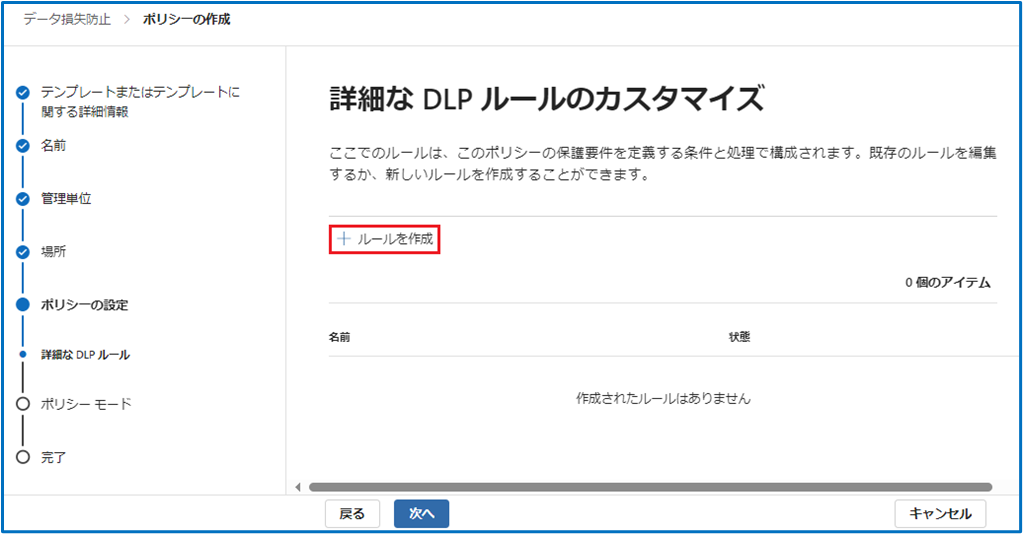

8. [ルールを作成] をクリックしてルールを作成します。

9. 「ルールの作成」画面に遷移するので、まずは名前を入力します。

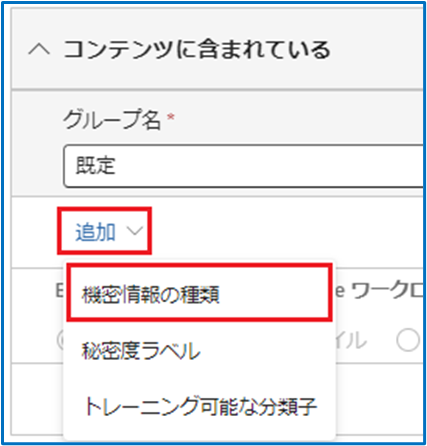

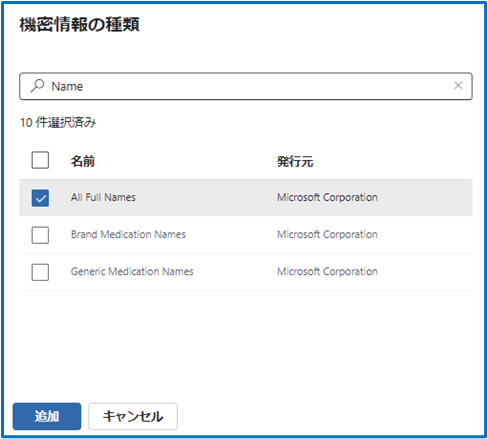

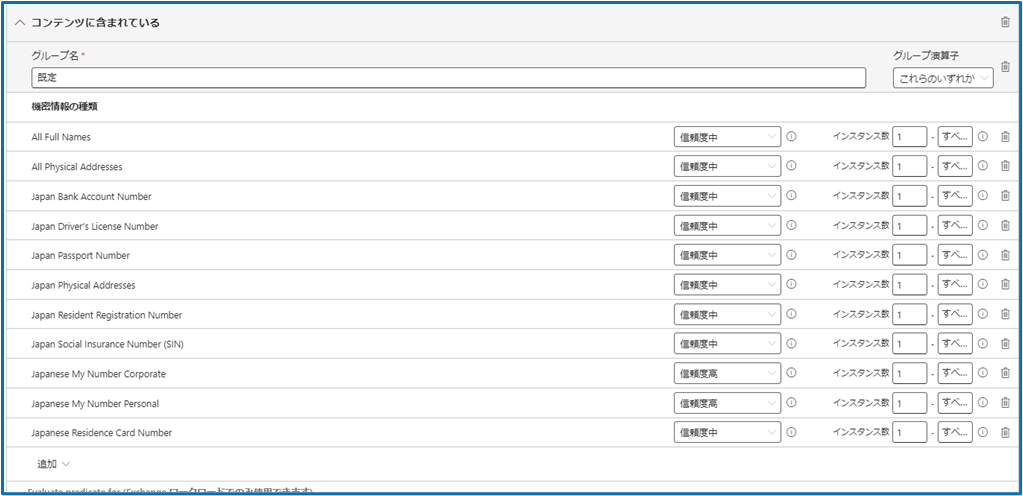

10. 条件に「コンテンツに含まれている」を選択して、「既定」のグループの「追加」ドロップダウンボックスから「機密情報の種類」を選択します。

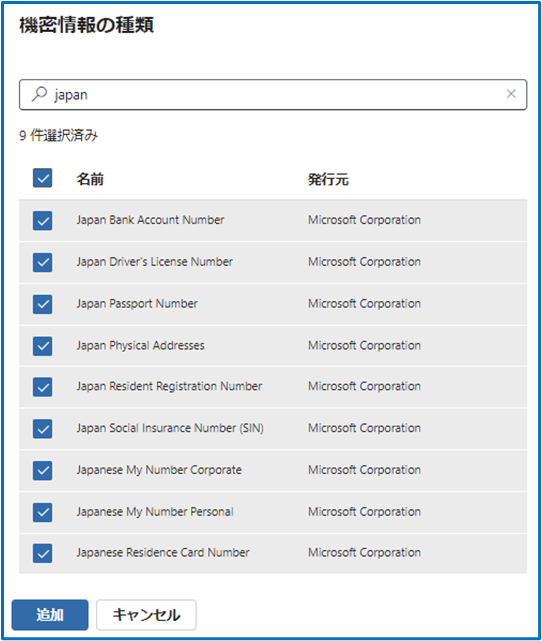

11. ここで、流出させたくない機密情報の種類を選択します。「japan」を検索すると、日本の住所やパスポート番号、運転免許証の番号などが出てきます。

名前は「All Full Names」を選択すれば日本人名も含めた名前が機密情報として扱われます。

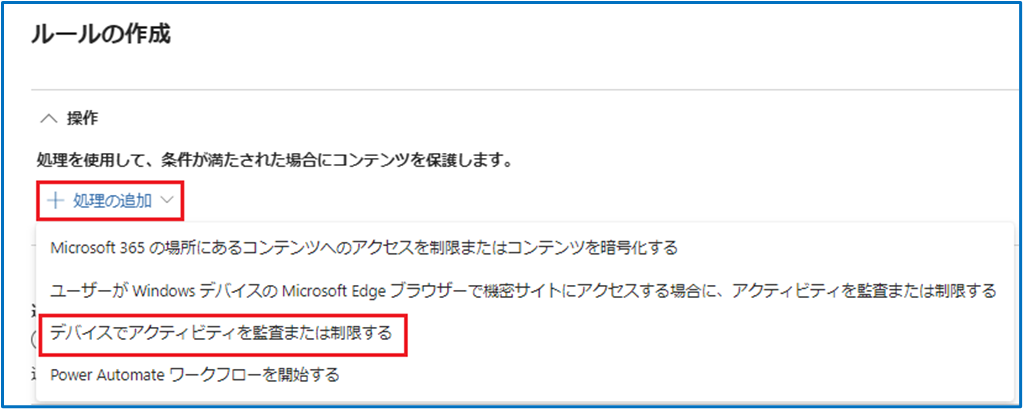

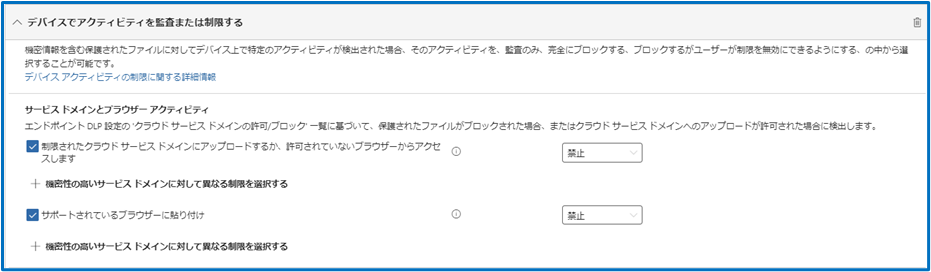

12. アクションとして「デバイスでアクティビティを監査または制限する」を選択。

- 「制限されたクラウドサービスドメインにアップロード」

- 「サポートされているブラウザーに貼り付け」を禁止。

13. そのほかの設定項目は既定値のままで DLP ルールを保存し、次へ進みます。

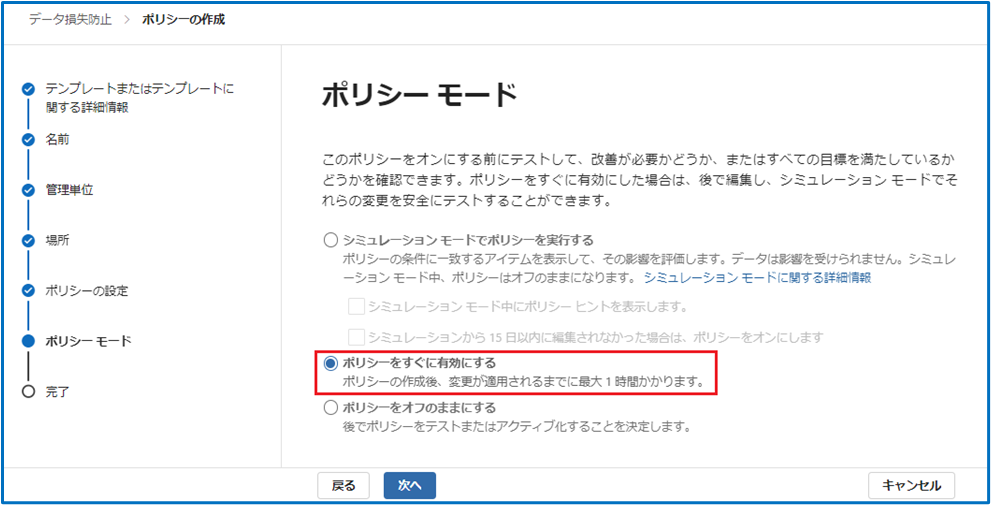

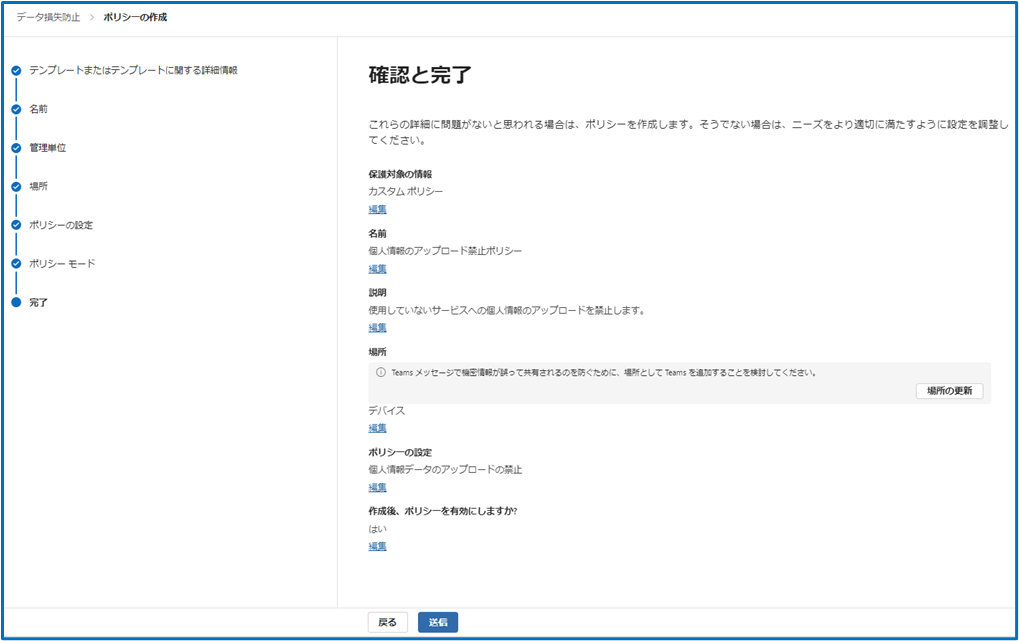

14. 「ポリシーモードをすぐに有効にする」を選択して「送信」します。

ポリシーの設定の反映には約1時間程かかります。

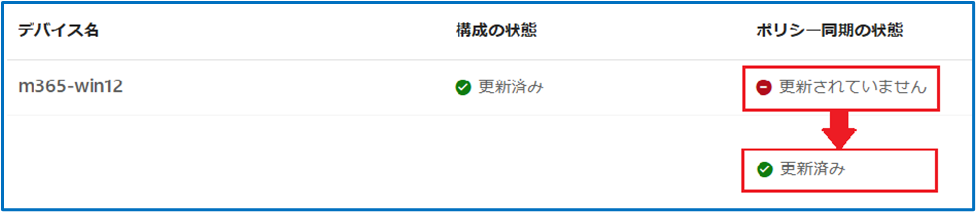

設定の反映を確認する場合、[設定] > [デバイスのオンボード] > [デバイス] 画面から「ポリシー同期の状態」を見ることで確認できます。

4. 動作確認

それでは、Purview DLP の実際の動作を確かめていきます。

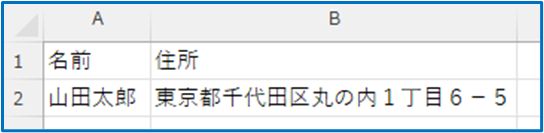

試しに、名前や住所を記載したファイルを試してみます。

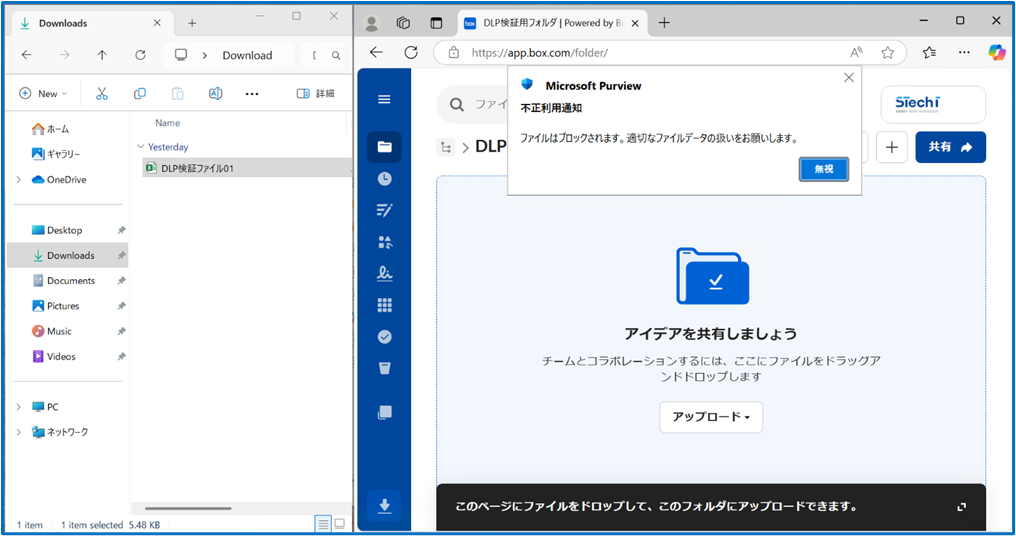

このファイルを Box にアップロードしようとすると、以下のようにポップアップが出現し、Purview でブロックされます。

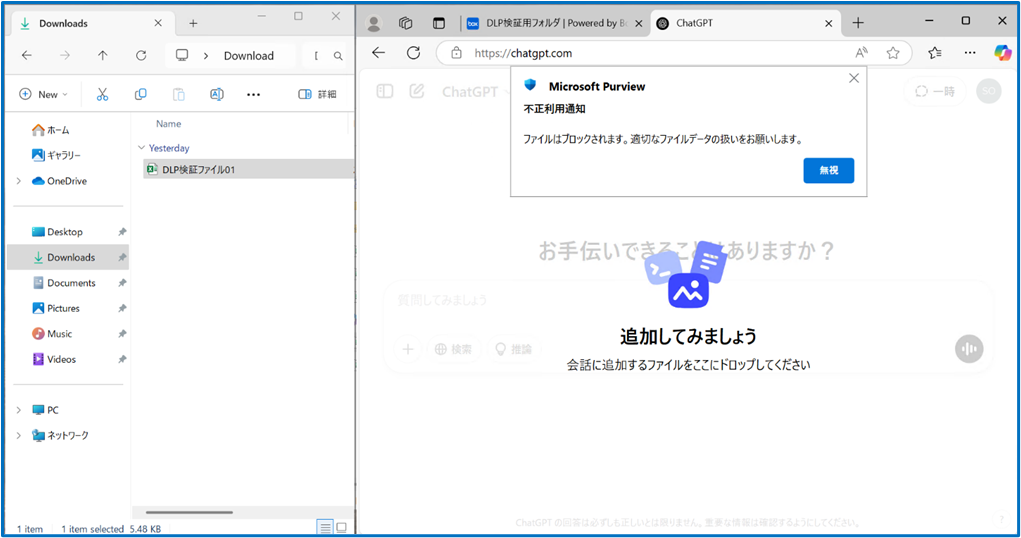

Chat GPT などの外部サービスにアップロードしようとした際も、同様に以下のポップアップが出現し、アップロードがブロックされます。

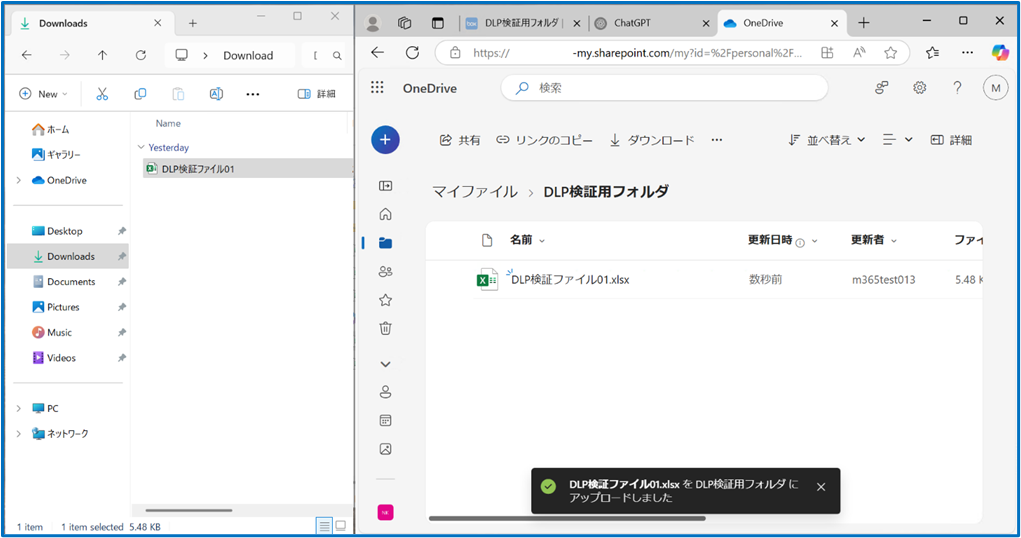

サービスドメイン「*.sharepoint.com」は許可の設定をしていたため、sharepointではアップロードが可能でした。

5.まとめ

Purview DLP を用いることで、機密情報を含むファイルの外部への流出を防止することができました。

今回の設定では、既存の機密情報の種類で判定したものから保護していましたが、カスタムの機密情報の種類を作成することで、特定の文字列を含むキーワードを保護の対象とすることもできます。

以上、「業務効率を維持しながら、機密情報のデータ流出を防ぐ」ことが実現できるPurview DLPのご紹介でした。

- トップページ

- ソリューション・製品

- Zero Trust Security

- Microsoft Purview DLPでクラウドサービスへのデータアップロードを防止