Microsoft Sentinelの分析をサポート ~前編~

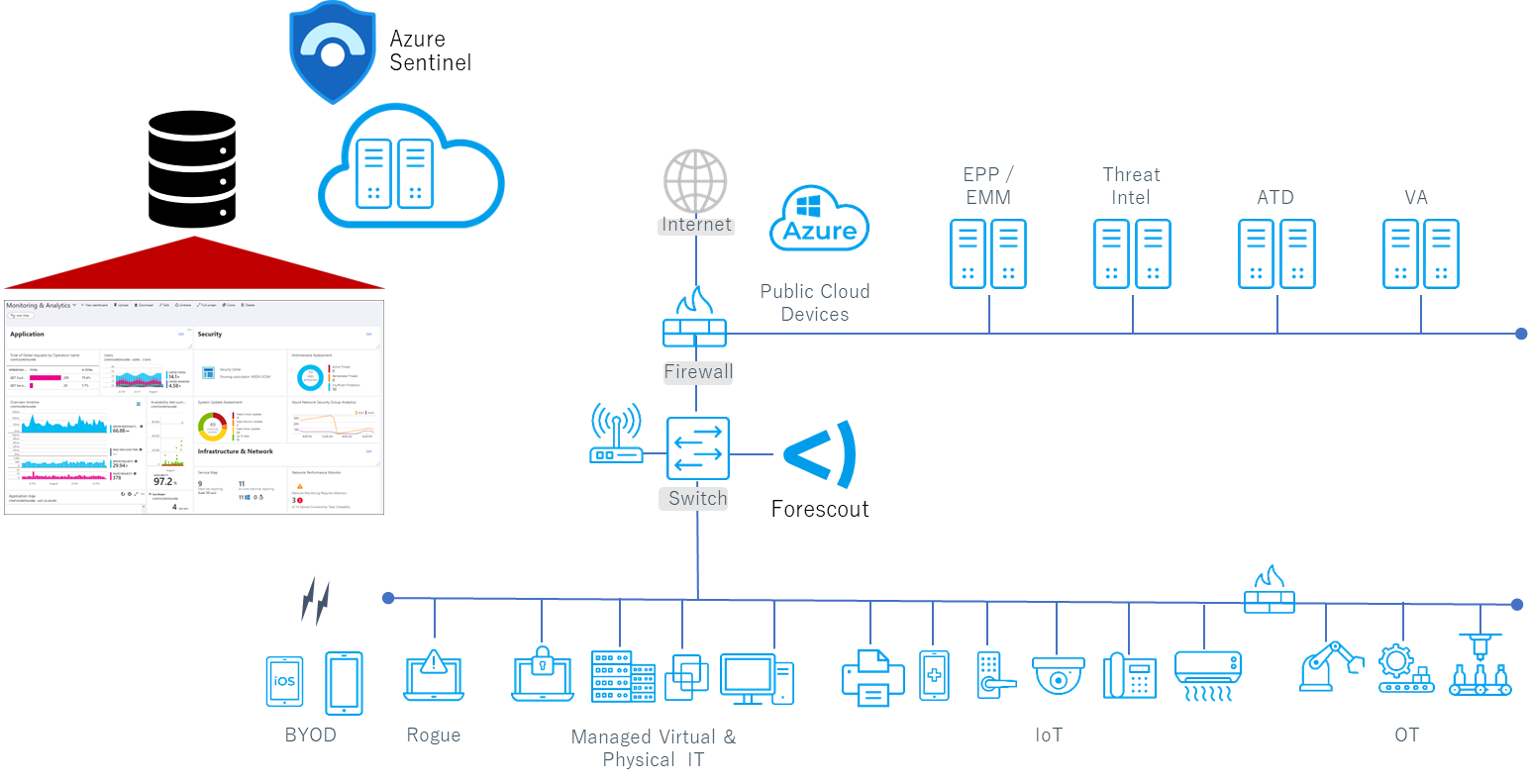

継続的に収集、分類したデバイス情報を基に

システム全体の健全性に関する傾向を視覚化

1.はじめに

SIEM(Security Information and Event Management)という言葉をご存知の方も多い思いますが、SIM(Security Information Management)とSEM(Security Event Management)を統合した技術でログデータの収集に加えて、それを解析、通知することも出来ます。

エンドポイントデバイス、ネットワーク機器、サーバー(アプリケーション)などからログデータなどを収集し、分析することで異常なアクティビティやセキュリティインシデントの兆候を検知して企業や組織のシステムに対するプロアクティブなセキュリティ対策に役立てることが可能です。

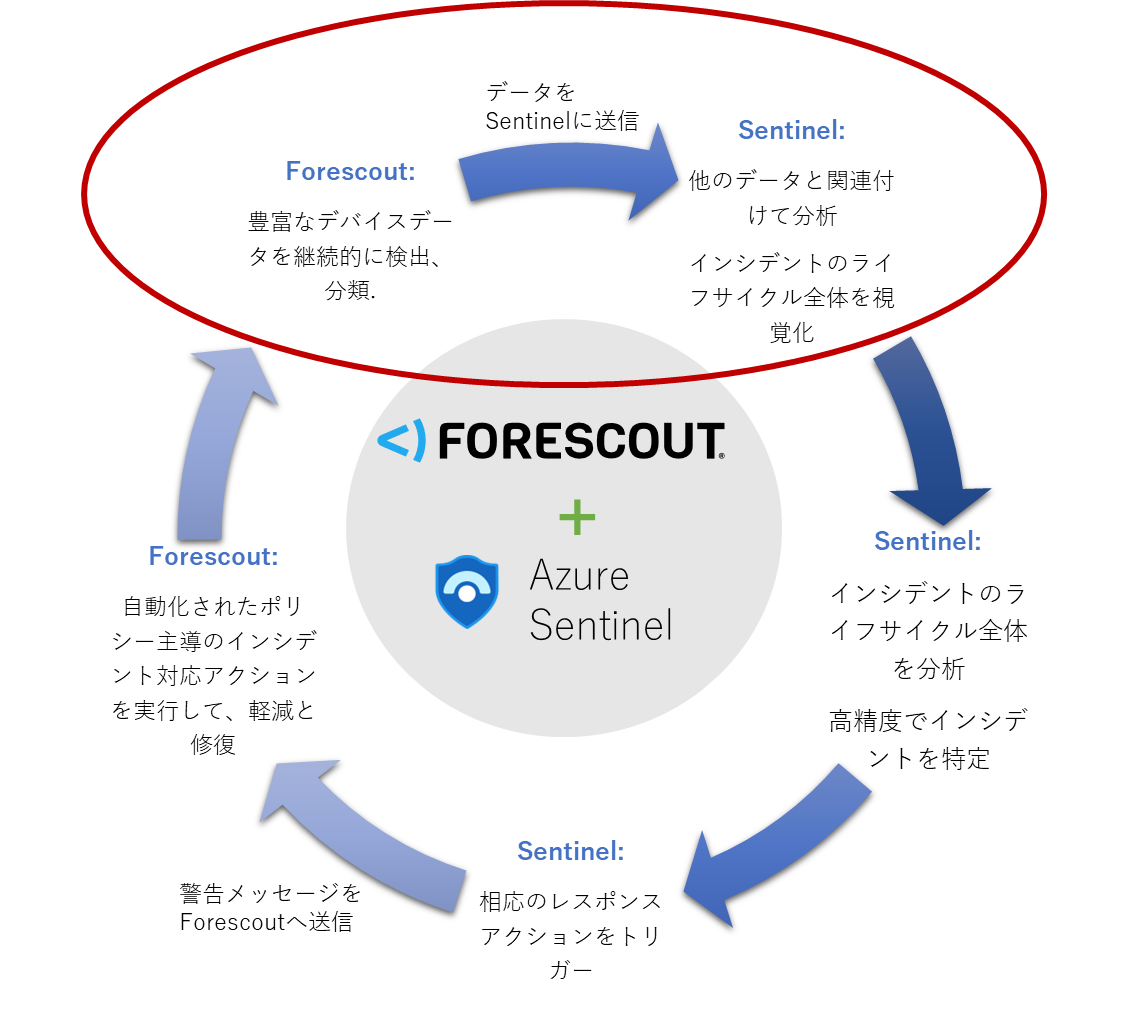

2.Microsoft SentinelとForescoutの連携

Microsoft SentinelはMicrosoft社が提供するSIEMであり、Forescoutが継続的に収集、分類するエンドポイントデバイス情報と他の機器から収集された情報を統合して集計することでその企業のシステムのセキュリティインシデントに関する傾向を視覚化することが出来ます。

さらにはそれらを分析することで高精度にインシデントを特定して相応のアクションも実行することも出来るようになりますが、それについては次回に詳しく見て行きます。

~ブログの続きは問い合わせの先にございますので、ぜひご覧ください!~

3.健全性の傾向を視覚化する仕組み

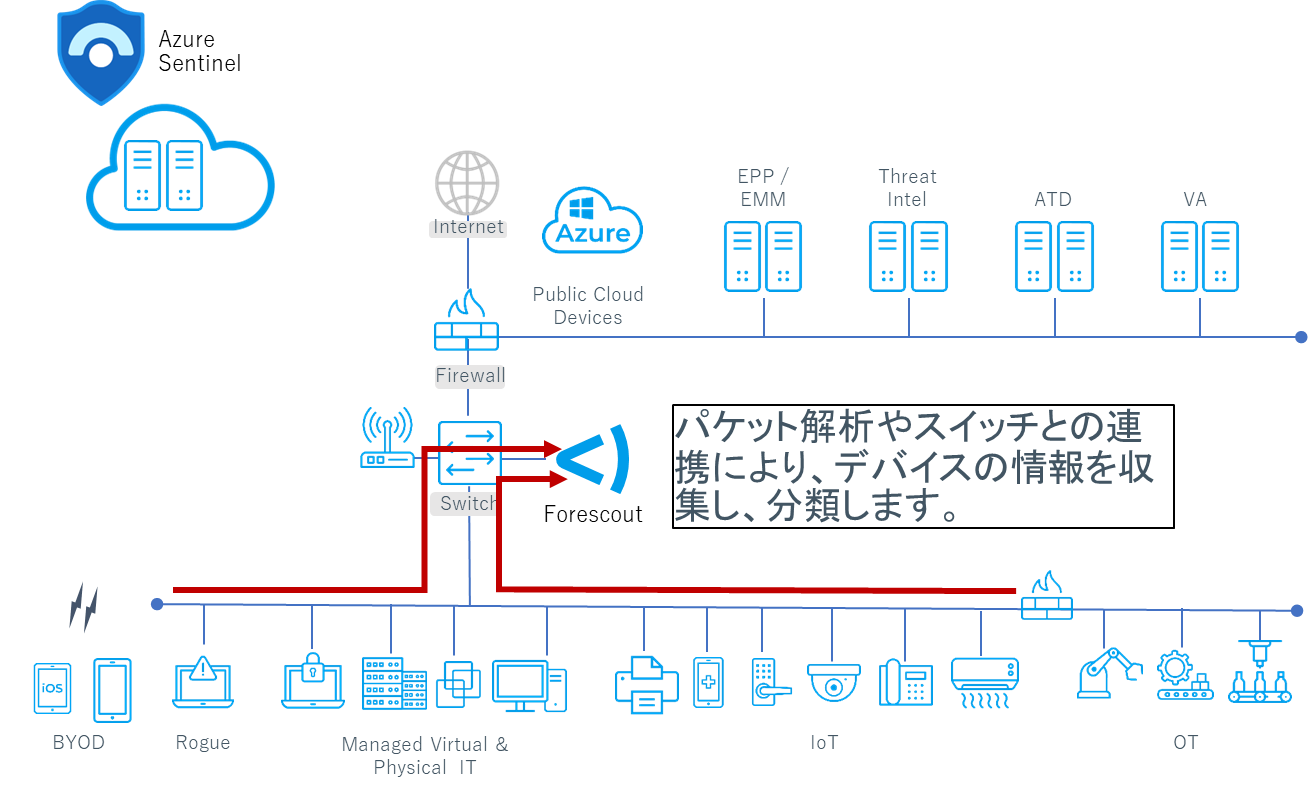

STEP 1. Forescoutが継続的にデバイスを検出、分類

取得される情報の例

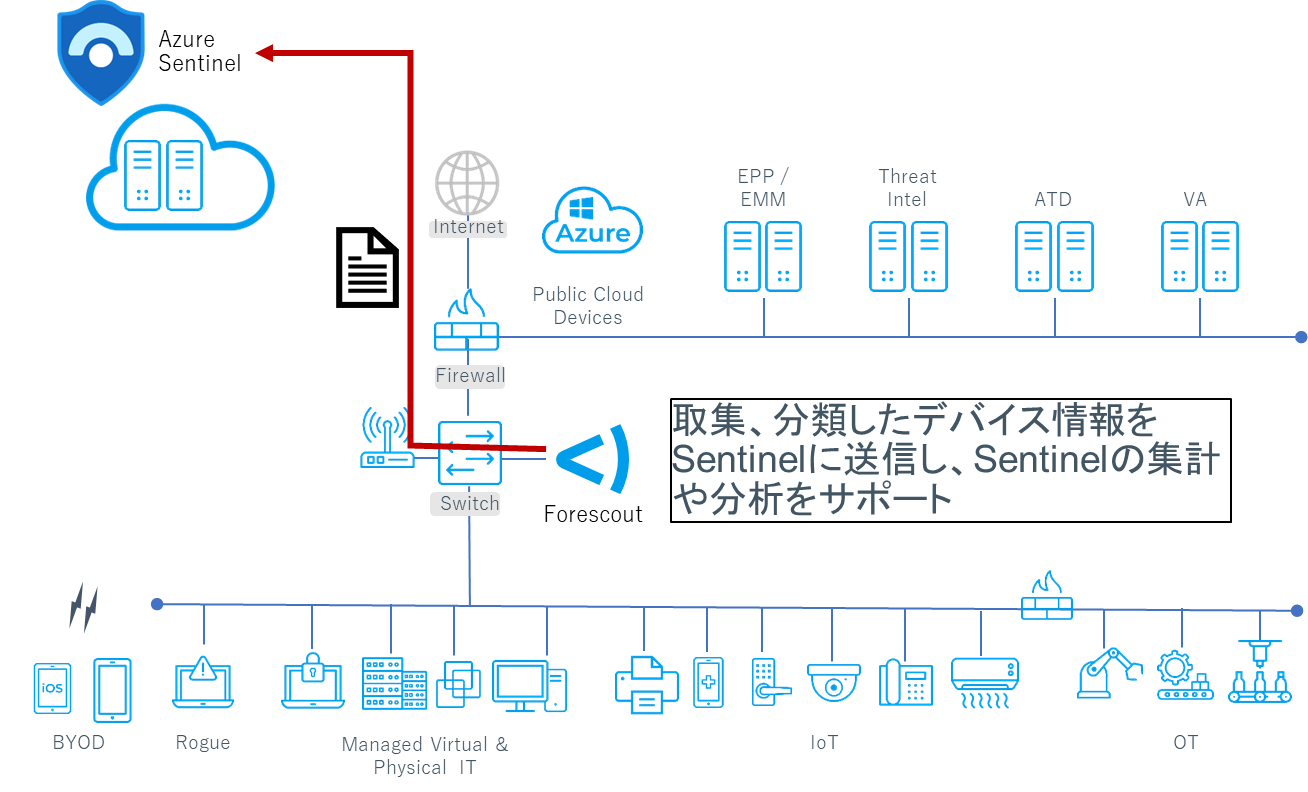

STEP 2.Forescoutがデバイス情報をSentinelに送信

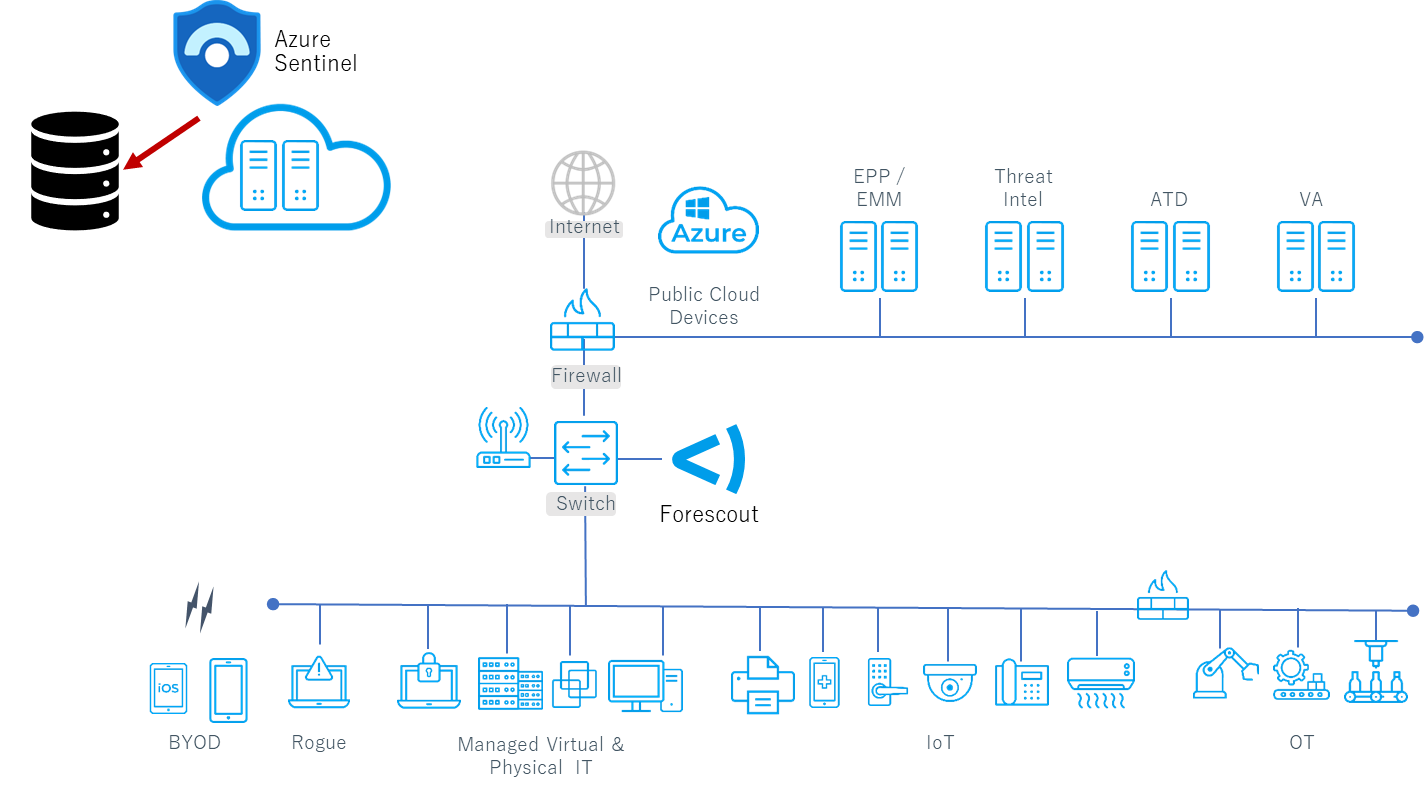

STEP 3.Sentinelがデバイス情報を長期的に保存、集計

STEP 4. システムの健全性に関する傾向を視覚化

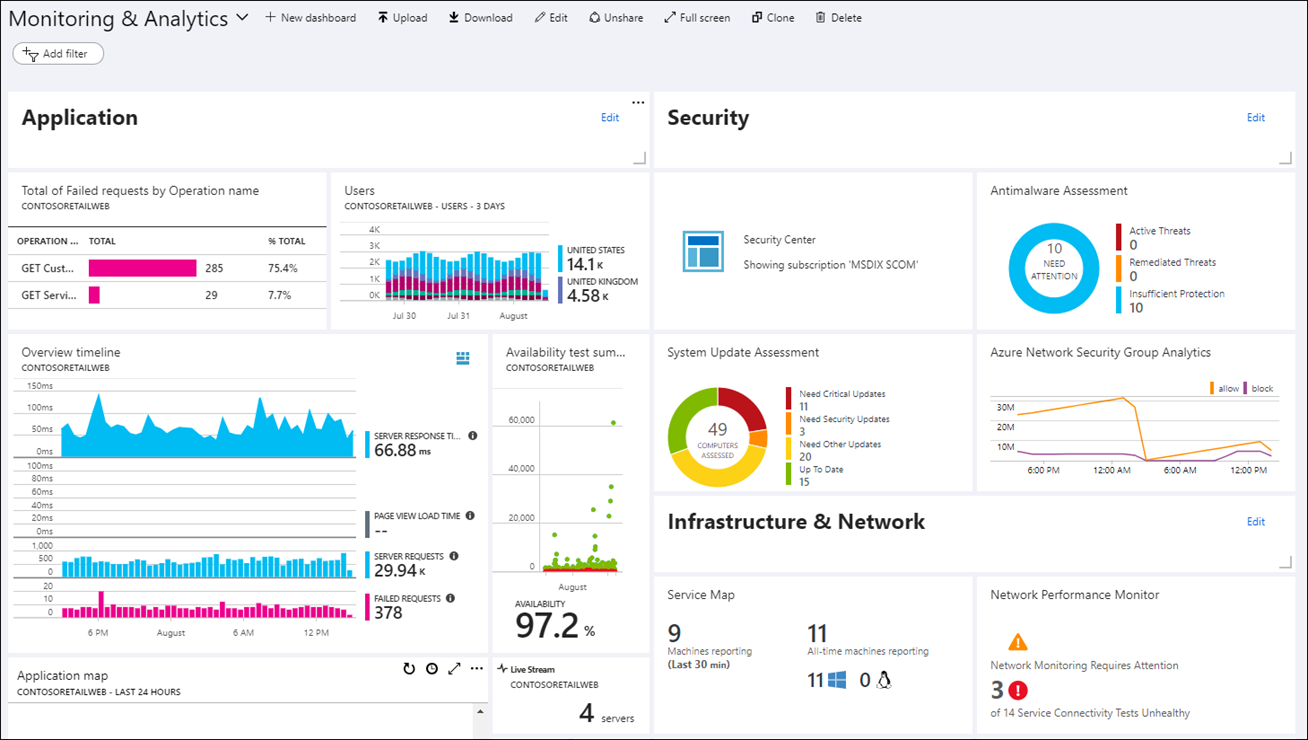

SentinelのMonitoring & Analyticsダッシュボード