Microsoft Sentinelの分析をサポート ~後編~

収集、分類したデバイス情報を分析し、

継続的なインシデント対応を自動化

1.前半のあらすじ

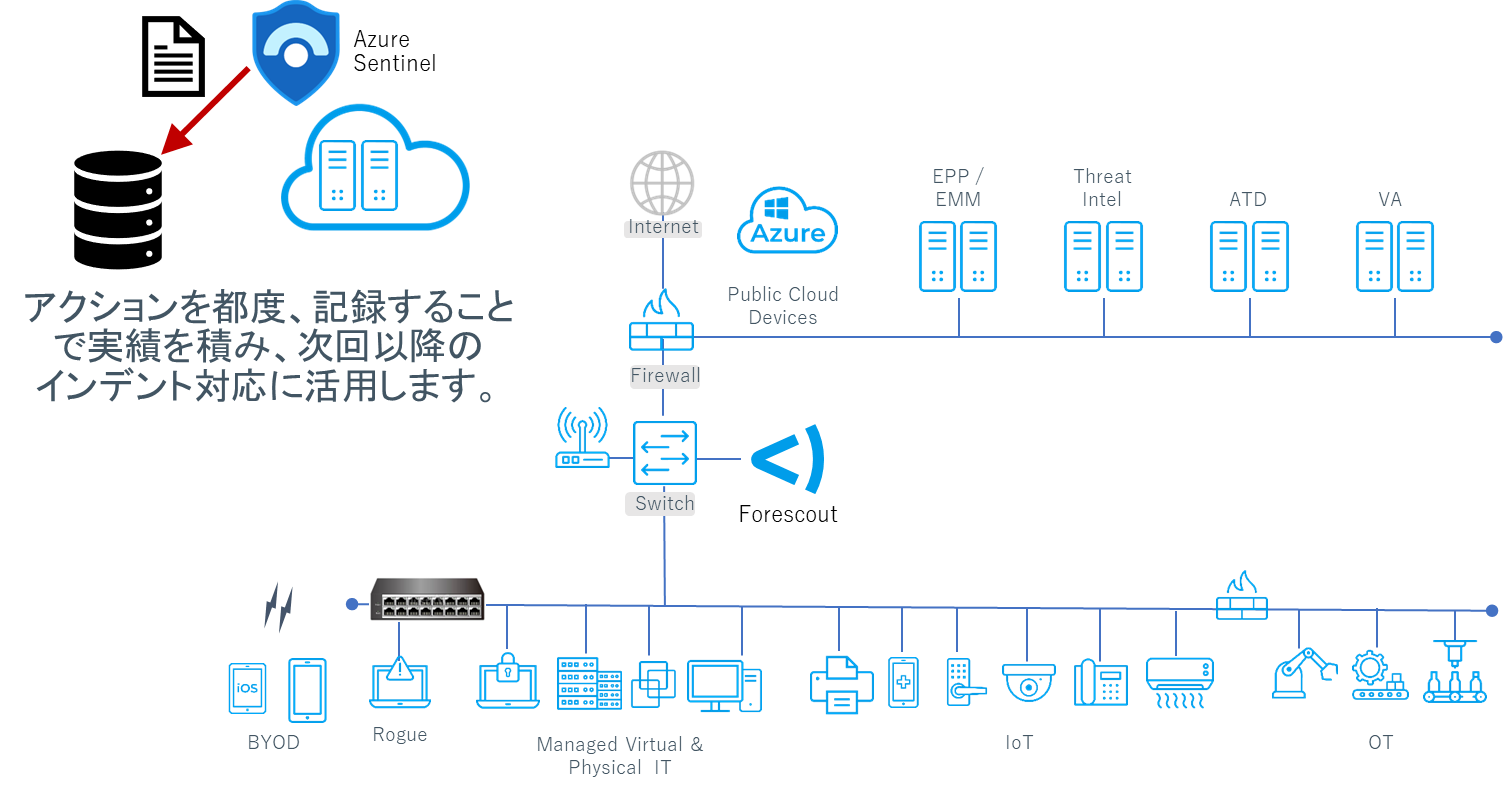

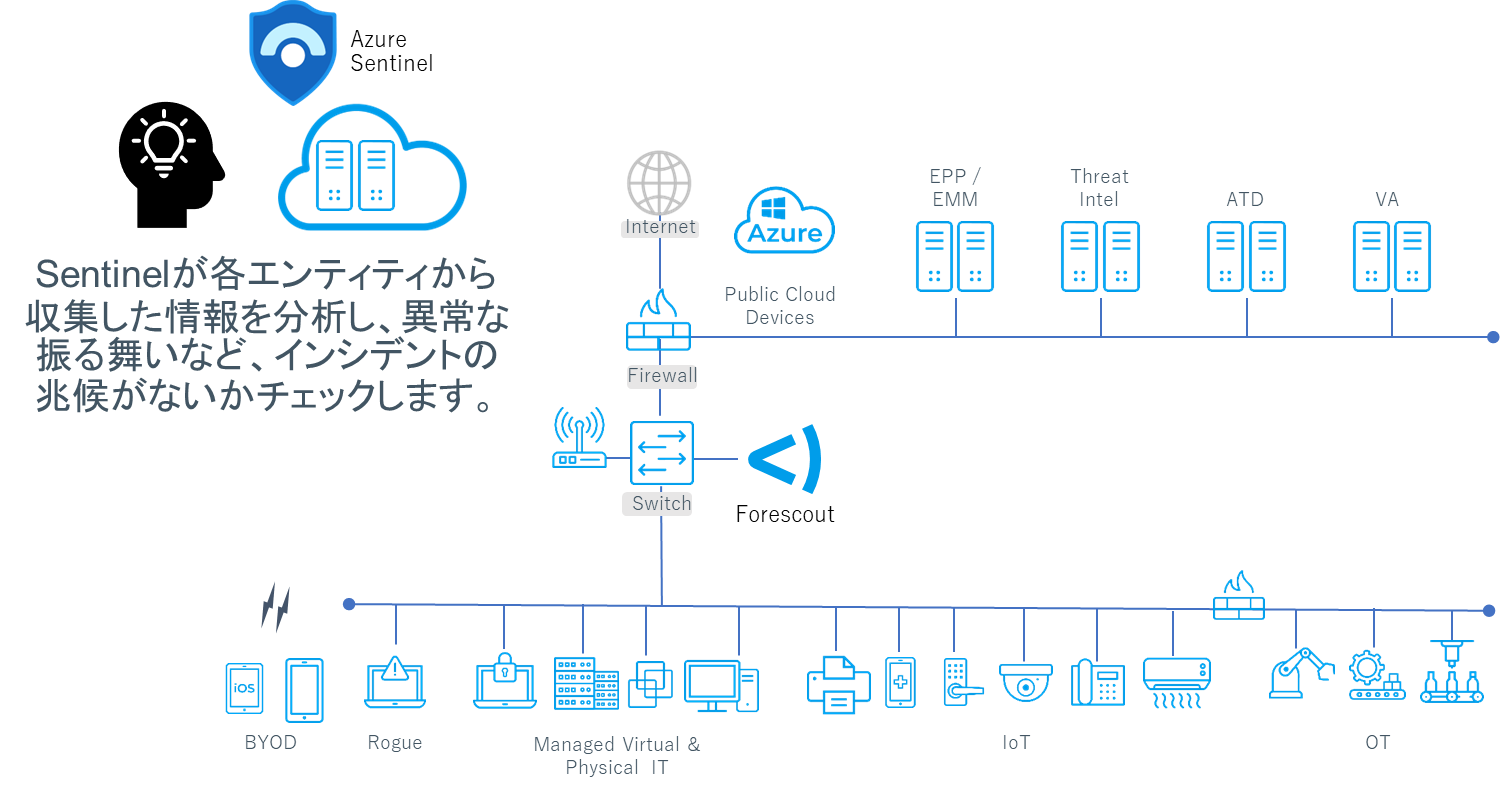

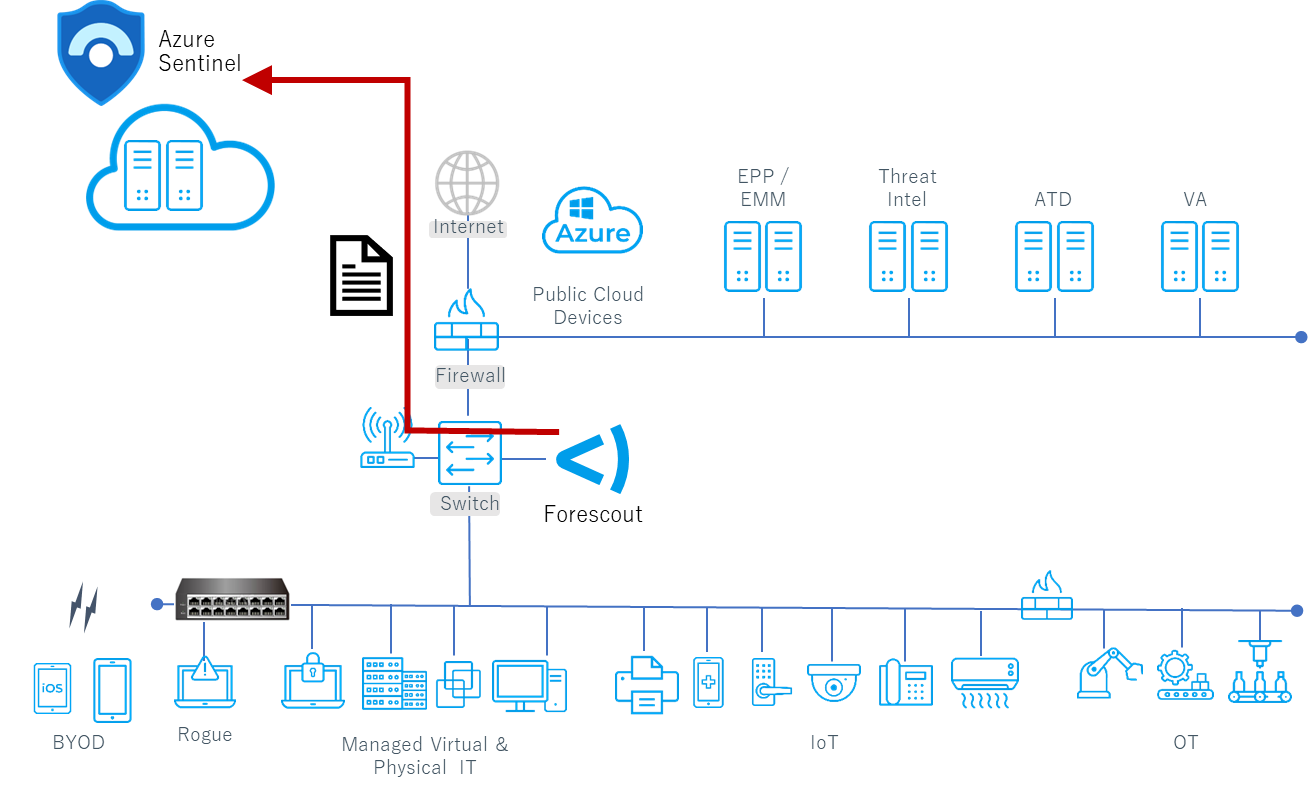

前回ではForescoutが継続的に収集、分類したエンドポイントデバイス情報をMicrosoft Sentinelに受け渡し、Microsoft Sentinelが他の機器から同様に収集したデータを統合して集計することでその企業のシステムのセキュリティインシデントに関する傾向を視覚化出来るようになりました。

これにより、Microsoft Sentinelが視覚化した情報を基に分析を行い、異常なアクティビティなどのセキュリティインシデントの兆候を事前に察知することが出来る状態になりました。

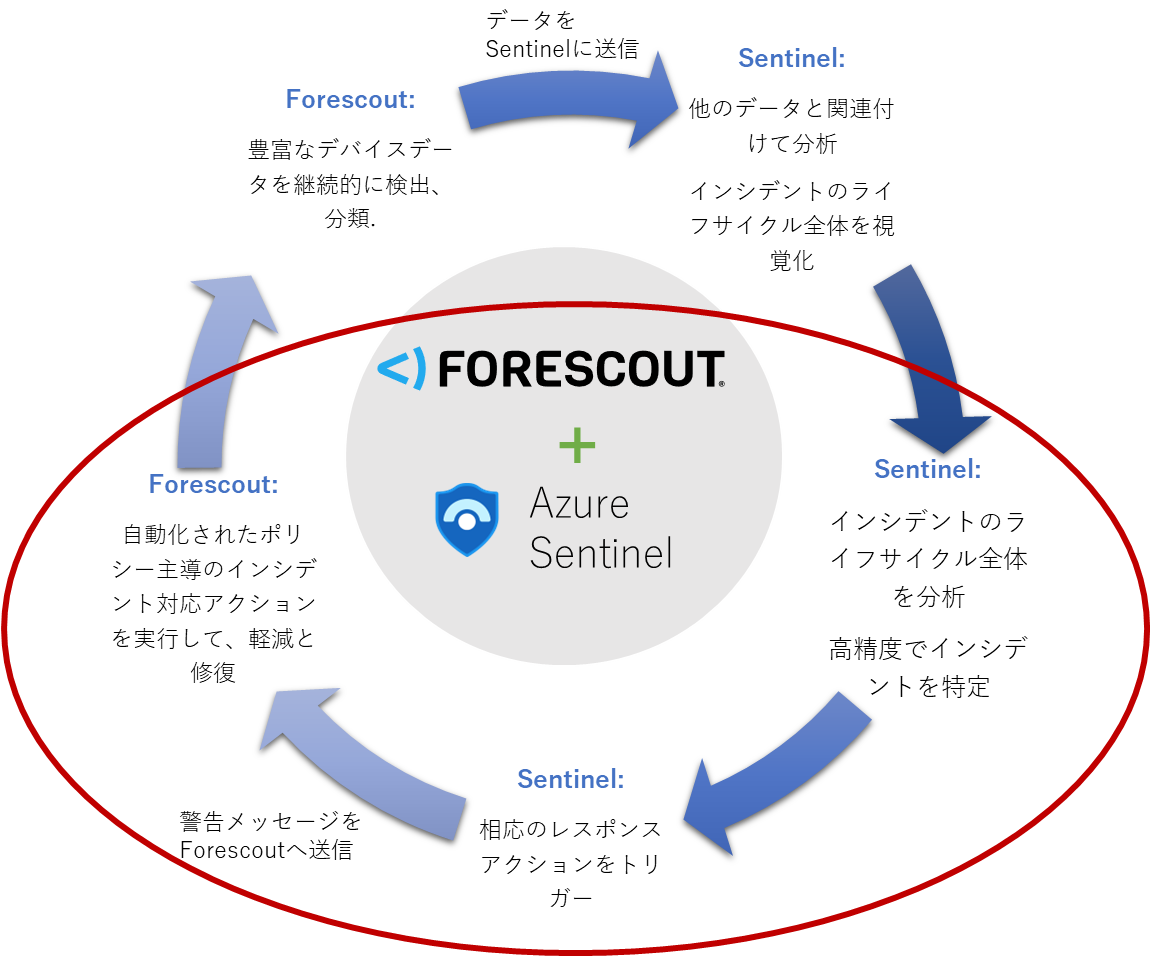

2.Microsoft SentinelとForescoutの連携

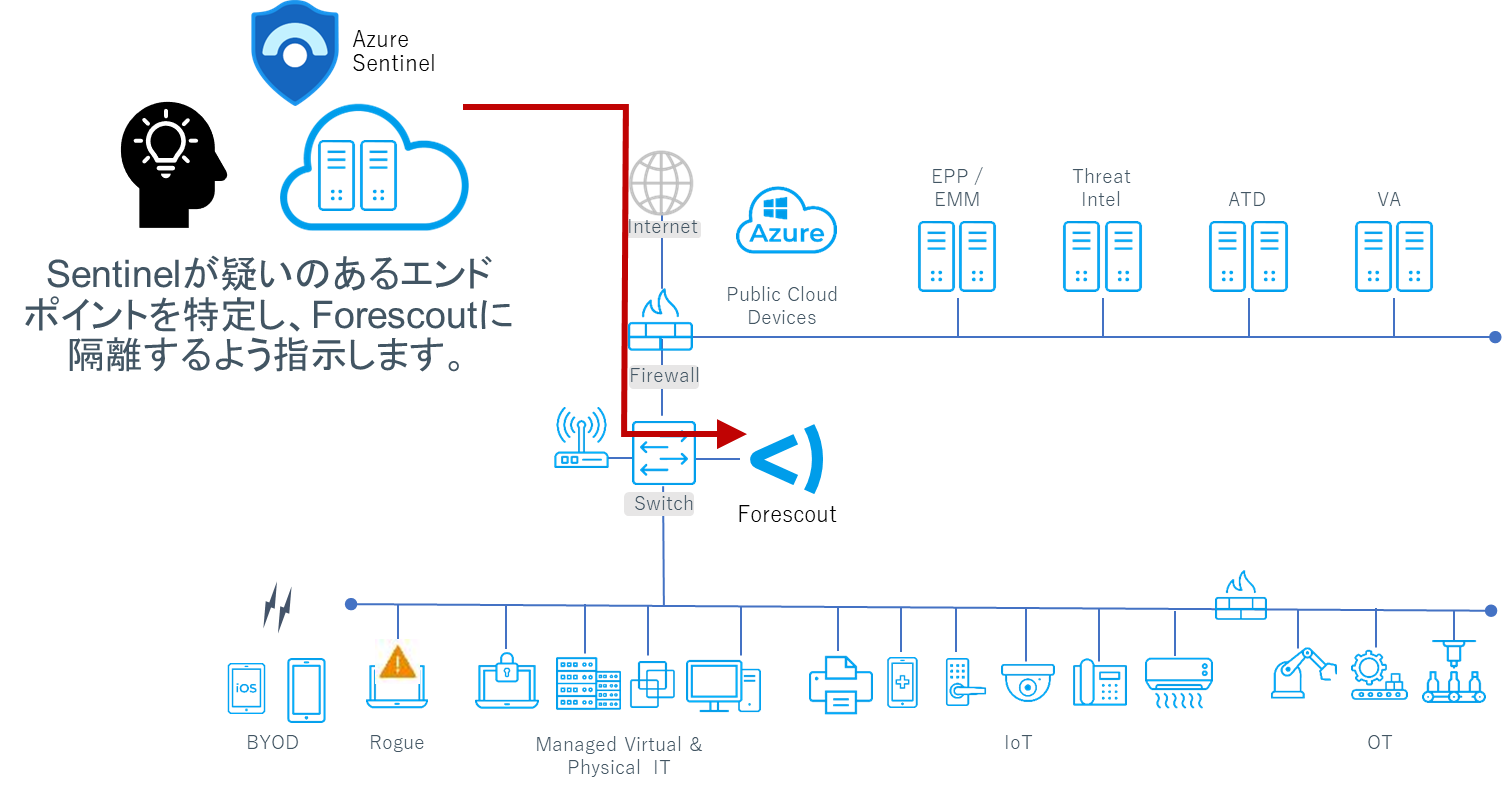

今回はMicrosoft Sentinelが統合したデータを分析し、Forescoutとの連携によってインシデントの兆候の発見からそのインシデントに自動的に対処して行く様子を見て行くことにします。

ただし、先にお伝えしておきますが、一般的にSIEMソリューションはMicrosoft Sentinelに限らず、その性質上、導入後しばらくはどうしても誤検知が発生してしまうことがあります。

このような場合、通常はセキュリティ担当者が誤検知を確認し、疑いがかかったエンドポイントを開放する作業を手動で実施しなければなりません。

また、将来的な誤検知の数を減らすため、実績を記録して除外ルールを策定する作業も必要となるため、セキュリティ担当者の負担が増えてしまいます。

このような課題も今回の連携で解決出来る仕組みになっていますので合わせて見て行きたいと思います。

~ブログの続きは問い合わせの先にございますので、ぜひご覧ください!~

3.継続的にインシデントに対処する仕組み

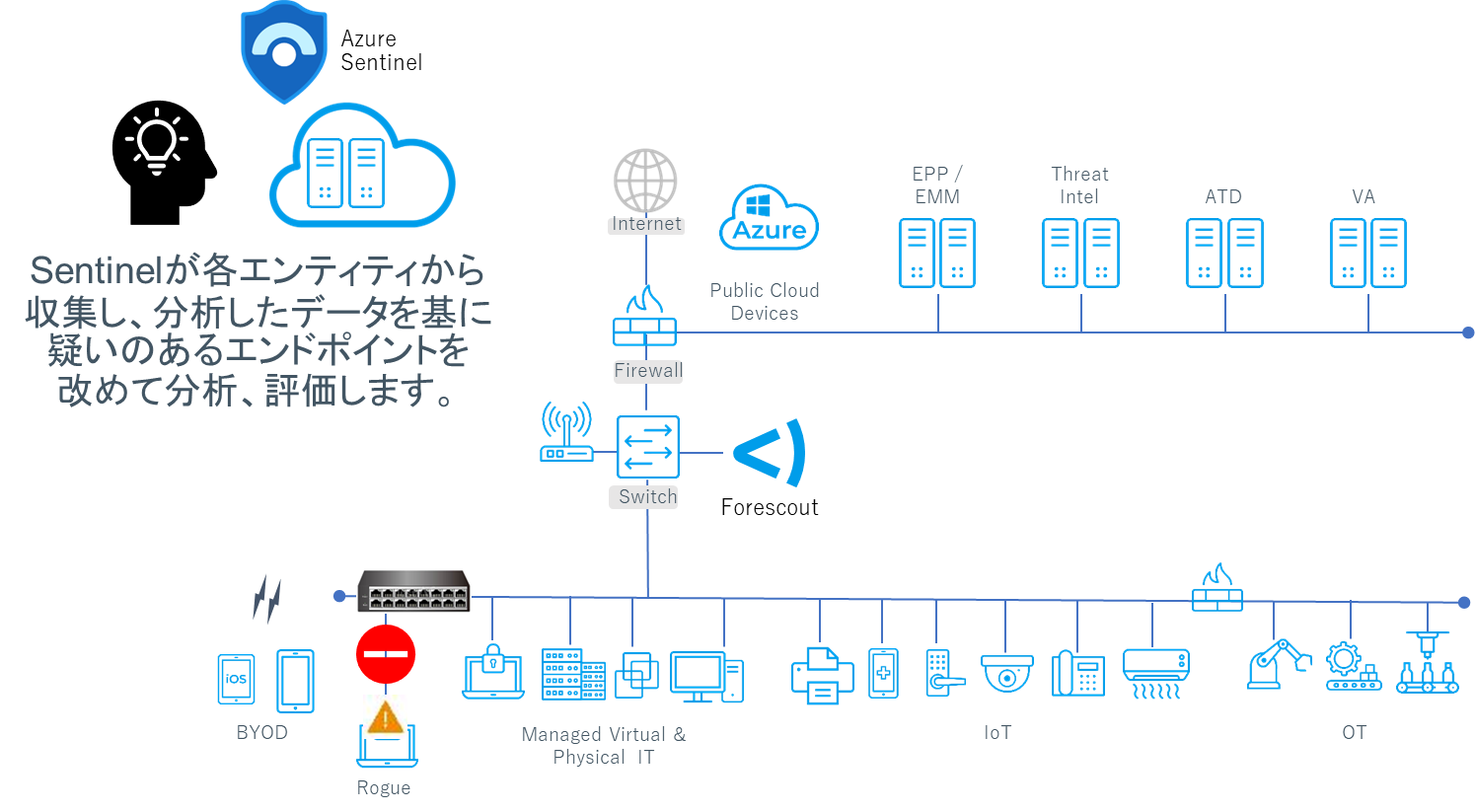

STEP 1. Sentinelが収集した情報を分析

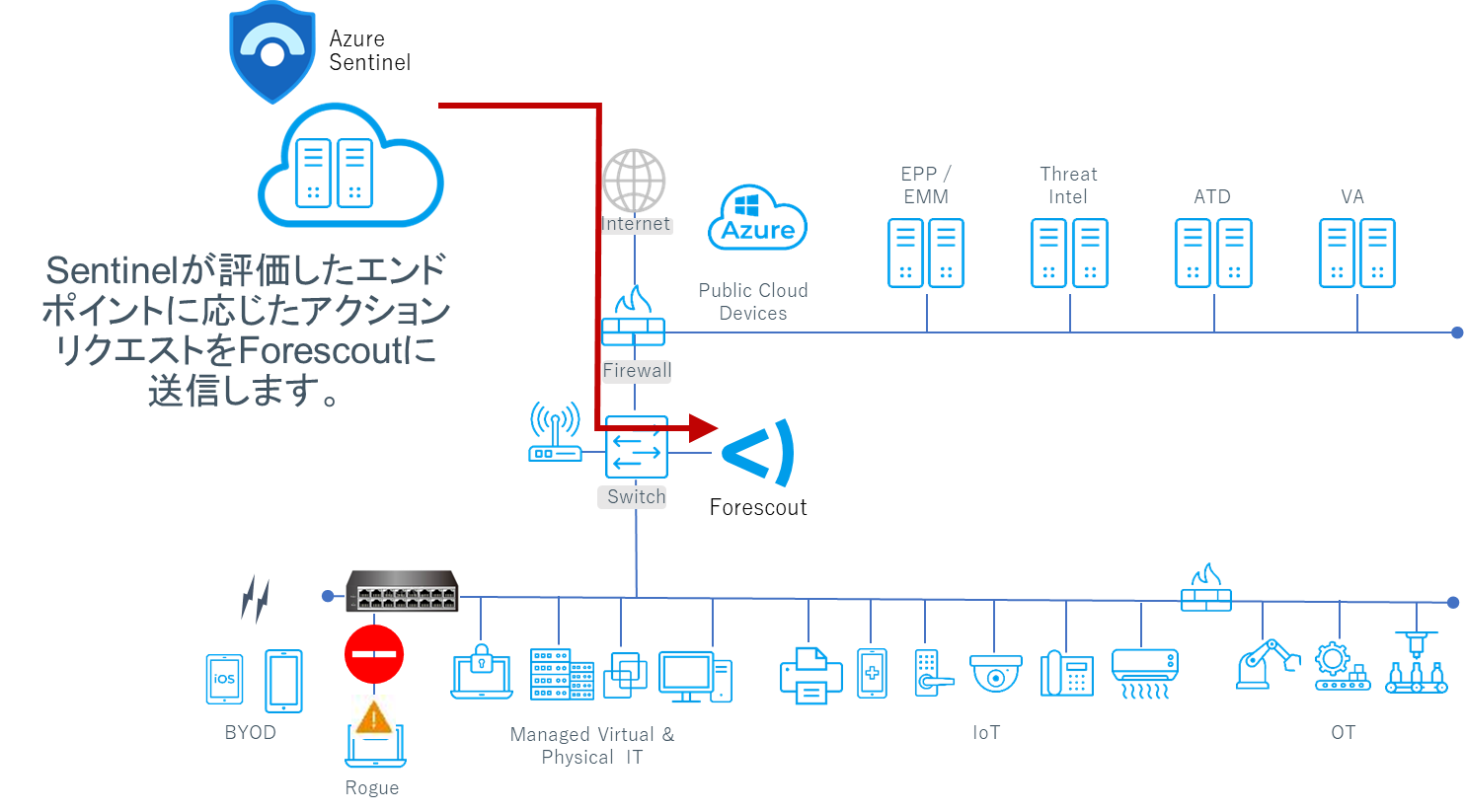

STEP 2.SentinelがForescoutに疑いのあるエンドポイントの隔離を指示

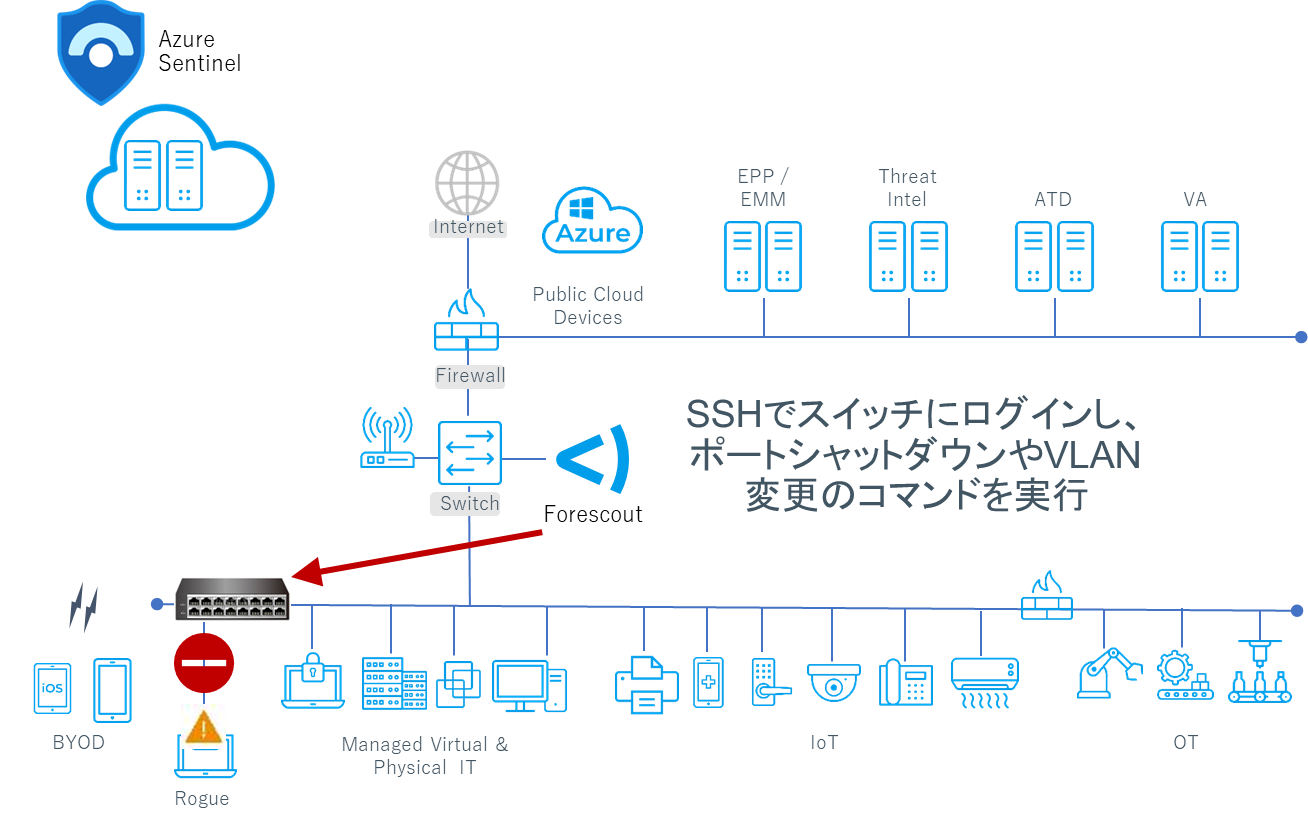

STEP 3. Forescoutが疑いのあるエンドポイントを隔離

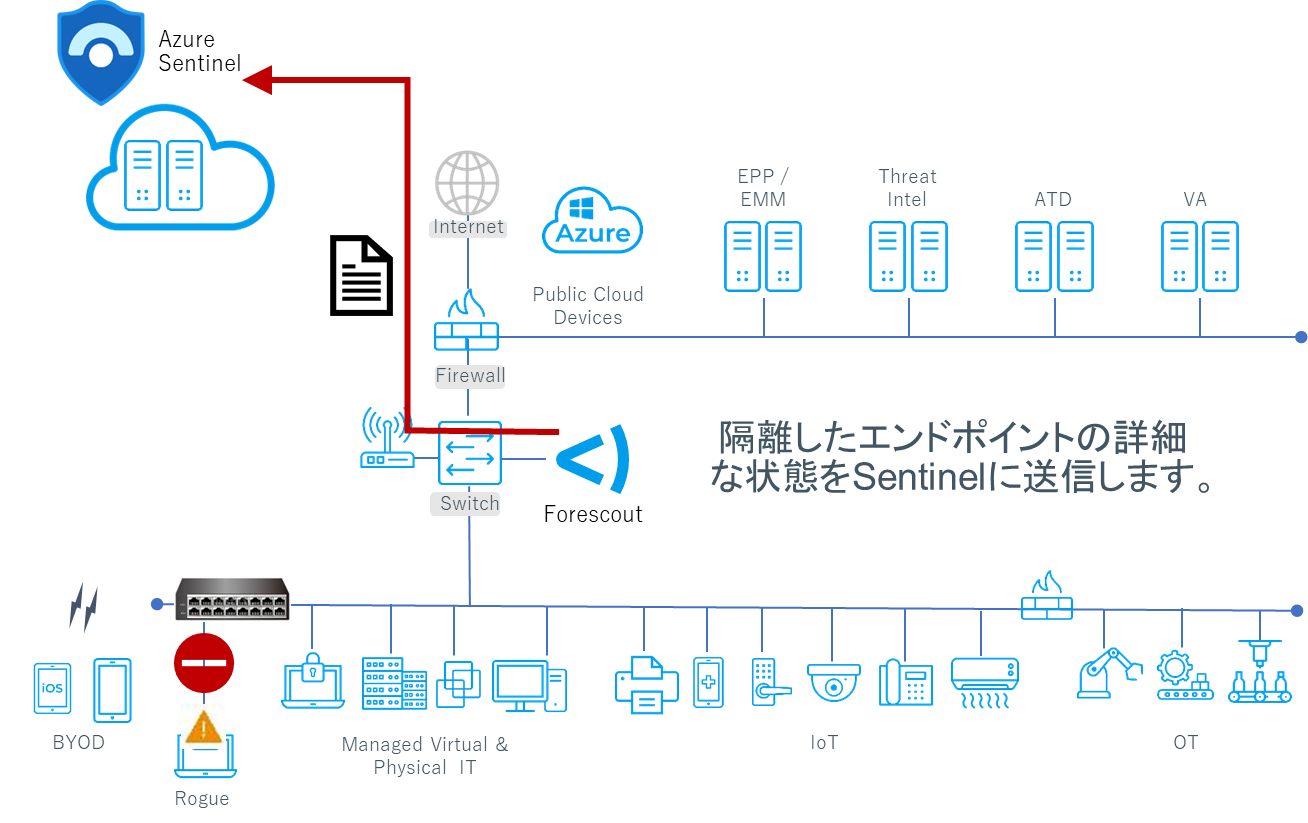

STEP 4. Forescoutが隔離したエンドポイントの状態をSentinelに送信

STEP 5.Sentinelが隔離されたエンドポイントを分析、評価

STEP 6. SentinelがForescoutにアクションリクエストを送信

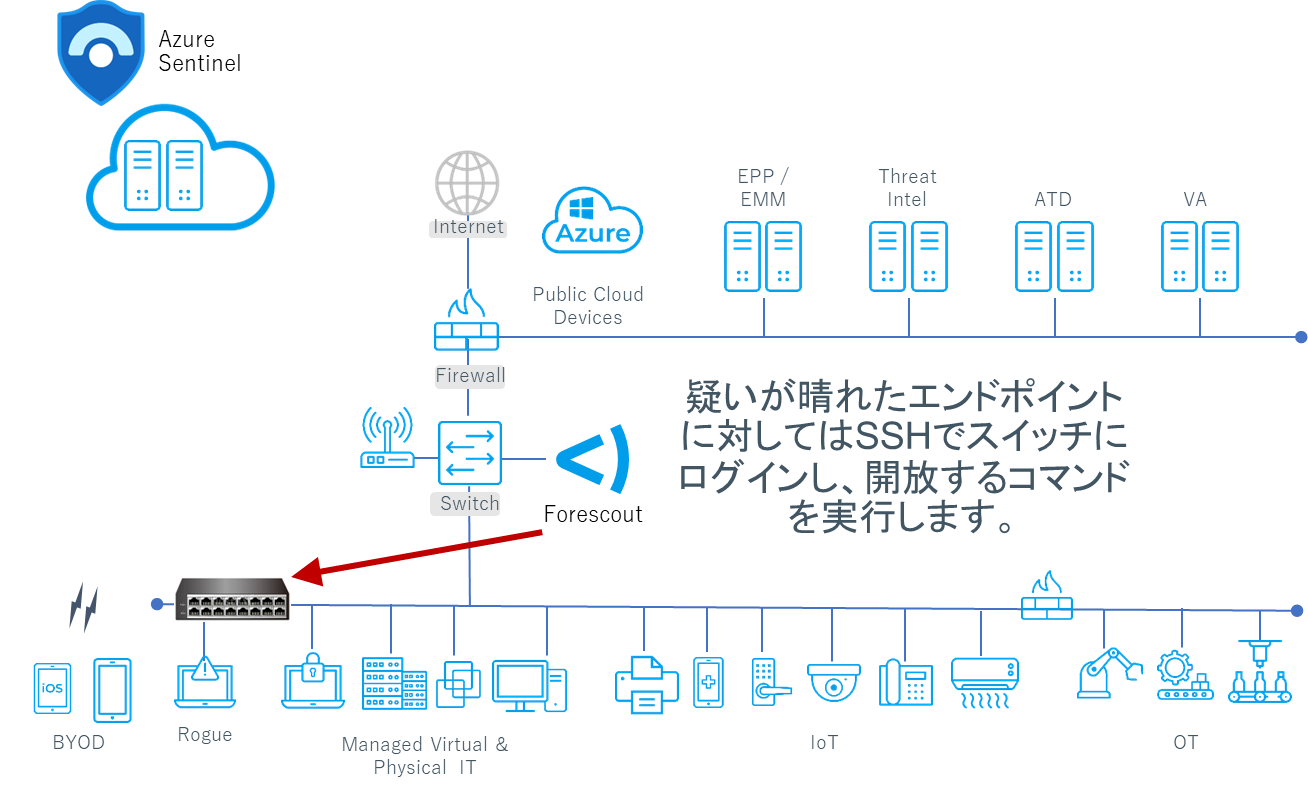

STEP 7-1. 疑いが晴れたエンドポイントに対してForescoutが隔離を解除

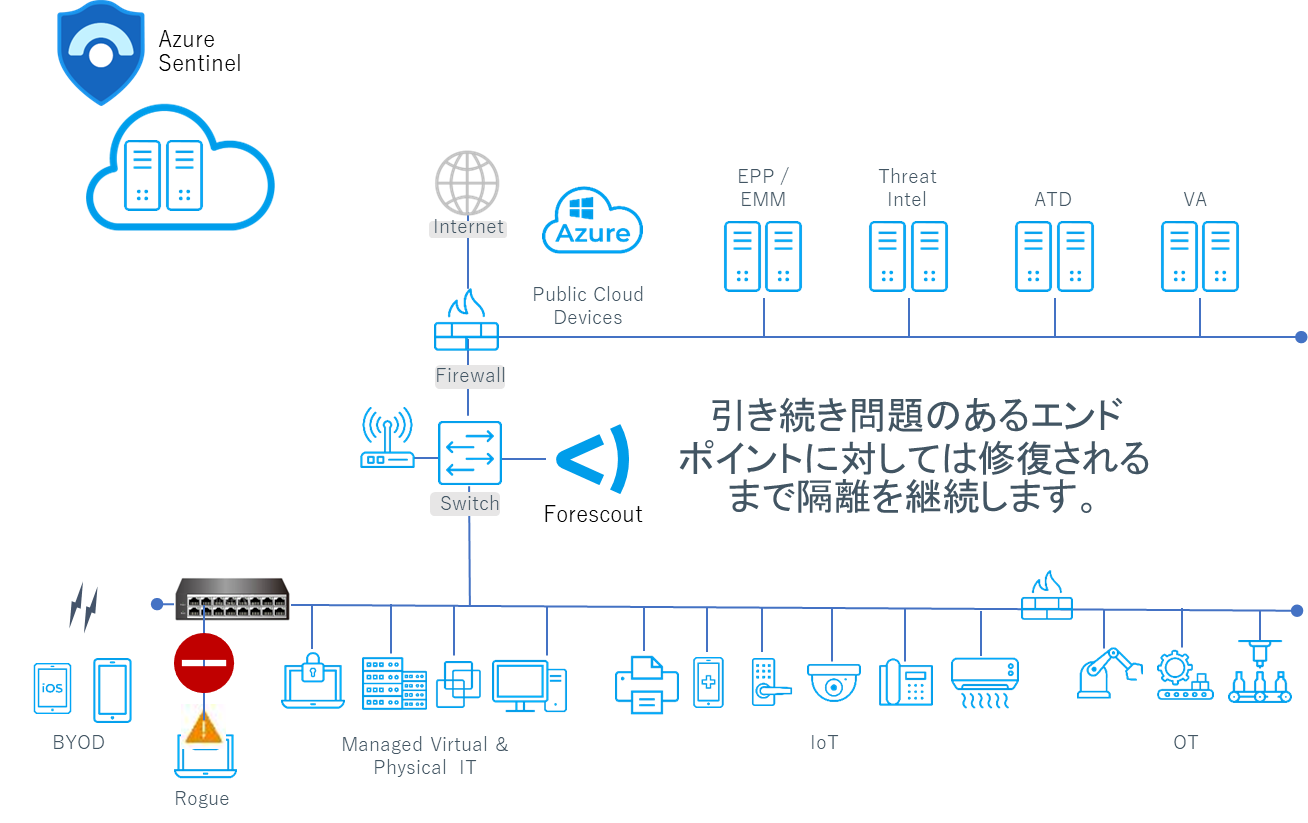

STEP 7-2. 問題のあるエンドポイントに対しては引き続き隔離

STEP 8. Forescoutが結果をSentinelに送信

STEP 9. Sentinelがアクションを記録