セキュリティ侵害の原因と

ゼロトラストの導入ステップ

~ゼロトラストについて~

はじめに

昨今のセキュリティ侵害の多くはID漏洩が原因となっています。

IDが漏洩すると、不正アクセスやデータの盗難など、企業や個人にとって重大なリスクが発生します。

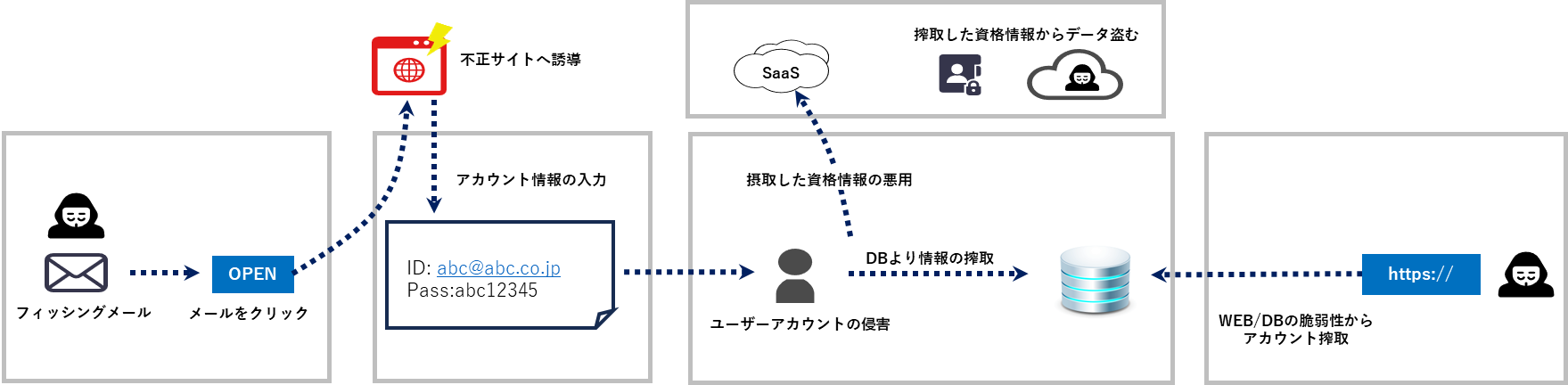

セキュリティ侵害からIDが盗まれる事例

セキュリティ侵害の一例として、フィッシング攻撃があります。

これは、攻撃者が信頼できる機関を装ってユーザーに偽のメールやメッセージを送り、IDやパスワードを入力させる手法です。

ユーザーがこれに騙されて情報を入力すると、攻撃者はその情報を利用して不正アクセスを行います。

また、データベースの脆弱性を突いた攻撃も一般的です。

攻撃者は、企業のデータベースに侵入し、そこに保存されているIDやパスワードを盗み出します。

このような攻撃は、企業のセキュリティ対策が不十分な場合に発生しやすく、被害が大規模になることがあります。

さらに、ソーシャルエンジニアリングもID漏洩の一因です。

攻撃者は、ターゲットとなる人物の情報を収集し、その情報を基に信頼を得て、IDやパスワードを聞き出します。

これにより、攻撃者は正規のユーザーになりすましてシステムにアクセスすることができます。

STEP① ID管理とアクセス管理の重要性

すでにIntuneをお使いの場合、Intuneで適用中のデバイスコンプライアンスポリシー

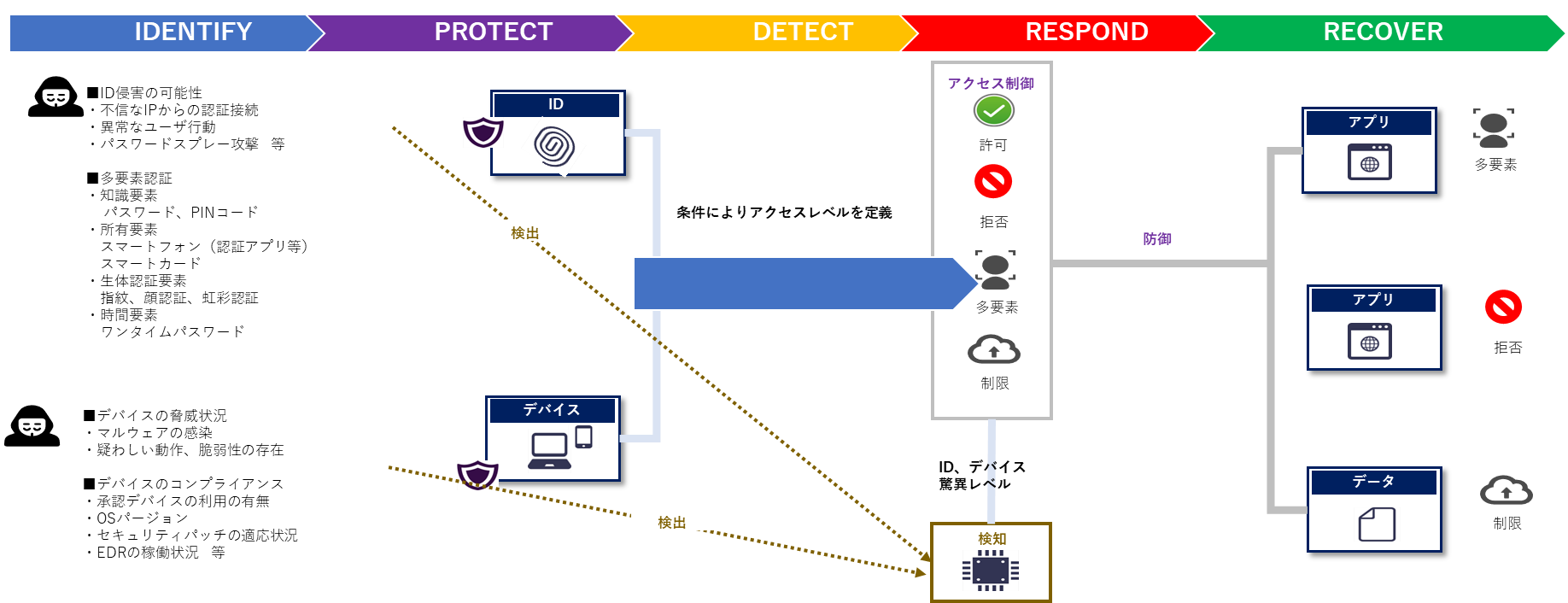

ゼロトラストの第一歩として、ID管理とアクセス管理が不可欠です。すべてのユーザーとデバイスを信頼せず、常に検証を行うことで、セキュリティを強化します。

- 多要素認証(MFA)の導入:

パスワードだけでなく、追加の認証手段を用いることで、セキュリティを強化します。

これはNIST CSFの「防御(Protect)」機能に該当し、ユーザー認証の強化を通じて不正アクセスを防ぎます。

- アクセス権限の最小化:

必要最低限のアクセス権限のみを付与し、不要な権限を排除します。これはNIST CSFの「識別(Identify)」機能に関連し、 重要な資産やデータへのアクセスを制限することでリスクを低減します。 - 定期的な監査とレビュー:

アクセス権限の定期的な見直しと監査を行い、不要な権限を削除します。

これはNIST CSFの「検知(Detect)」および「対応(Respond)」機能に該当し、継続的な監視と改善を通じてセキュリティを維持します。

~ブログの続きは問い合わせの先にございますので、ぜひご覧ください!~

STEP② 動的なデバイス管理とEDRの導入

次に、動的なデバイス管理を行うために、エンドポイント検出と対応(EDR)の導入が必要です。

EDRは、デバイスの挙動をリアルタイムで監視し、異常を検知した際に迅速に対応することができます。

さらに、アクセス管理と連携することで、より強固なセキュリティ体制を構築します。

- リアルタイム監視:

デバイスの挙動を常に監視し、異常を早期に検知します。 これはNIST CSFの「検知(Detect)」機能に該当し、異常な活動を迅速に発見することができます。 - 自動応答:

異常を検知した際に、自動的に対応策を実行し、被害を最小限に抑えます。これはNIST CSFの「対応(Respond)」機能に関連し、 迅速な対応を通じて被害を軽減します。 - 詳細なログ記録:

すべてのイベントを詳細に記録し、後からの分析や改善に役立てます。

これはNIST CSFの「復旧(Recover)」機能に該当し、インシデント後の復旧を支援します。

STEP③ SWGやDLPによる出口対策

最後にSecure Web Gateway(SWG)やData Loss Prevention(DLP)を用いた出口対策を行うことで、情報漏洩を防ぎます。

これにより、内部からのデータ流出を防ぎ、セキュリティをさらに強化します。

- SWGの導入:

インターネットアクセスを制御し、悪意のあるサイトへのアクセスをブロックします。

これはNIST CSFの「防御(Protect)」機能に該当し、外部からの脅威を防ぎます。 - DLPの導入:

機密情報の流出を防ぐために、データの移動やコピーを監視し、必要に応じてブロックします。

これはNIST CSFの「防御(Protect)」および「検知(Detect)」機能に関連し、データの不正な移動を防ぎます。

まとめると

セキュリティ侵害の多くはID漏洩が原因です。これを防ぐためには、ゼロトラストモデルの導入が不可欠です。

ゼロトラストモデルでは、すべてのユーザーとデバイスを信頼せず、常に検証を行うことが求められます。

まず、ID管理とアクセス管理が重要です。多要素認証(MFA)を導入し、アクセス権限を最小限に抑えることで、セキュリティを強化します。

また、定期的な監査とレビューを行い、不要な権限を削除することも重要です。

次に、エンドポイント検出と対応(EDR)の導入が必要です。EDRは、デバイスの挙動をリアルタイムで監視し、異常を早期に検知して迅速に対応することができます。

これにより、セキュリティ体制を強化し、被害を最小限に抑えることができます。

さらに、Secure Web Gateway(SWG)やData Loss Prevention(DLP)を用いた出口対策を行うことで、情報漏洩を防ぎます。

これにより、内部からのデータ流出を防ぎ、セキュリティをさらに強化します。

これらのステップを踏むことで、セキュリティ侵害のリスクを大幅に低減し、より安全なIT利用環境の整備を実現することが可能です。