エンジニアブログ

様々なDDoS攻撃模擬で製品の有用性をチェック!

NETSCOUT DDoS対策機器 検証ラボご紹介

双日テックイノベーションではDDoS対策における世界トップシェアであるNETSCOUT社製品をお客様にご提案・導入・サポートしています。

本ブログではこちらの製品を中心としたDDoS対策機器の当社検証ラボについて、DDoS攻撃の種類や模擬の方法についても詳しく説明しながらご紹介していきます。

1. はじめに

当社エンジニアブログ「DDoS攻撃を上流でシャットアウト!プロバイダによる効果的なDDoS対策」でもご紹介しましたが、双日テックイノベーションではDDoS対策における世界トップシェアであるNETSCOUT社製品をお客様にご提案・導入・サポートしています。

当社検証ラボは、以下のような目的で広くご活用いただいています。

- 導入前

- 製品の有用性を確認

- 購入稟申に必要な各種情報取得

- 導入時

- 設計作業における各種確認

- プロジェクトの社内上申や承認に必要な各種検証

- 運用開始時における設定チューニング

- 製品への習熟やトレーニング

- 導入後

- 実運用におけるインシデント対応フロー確認

- DDoS攻撃を受けたがうまく防げなかった場合のさらなる設定チューニング

- 製品リプレースに向けての新機能や仕様変更の動作確認

2. 検証ラボ構成

当社の検証ラボは以下の構成で構築されています。

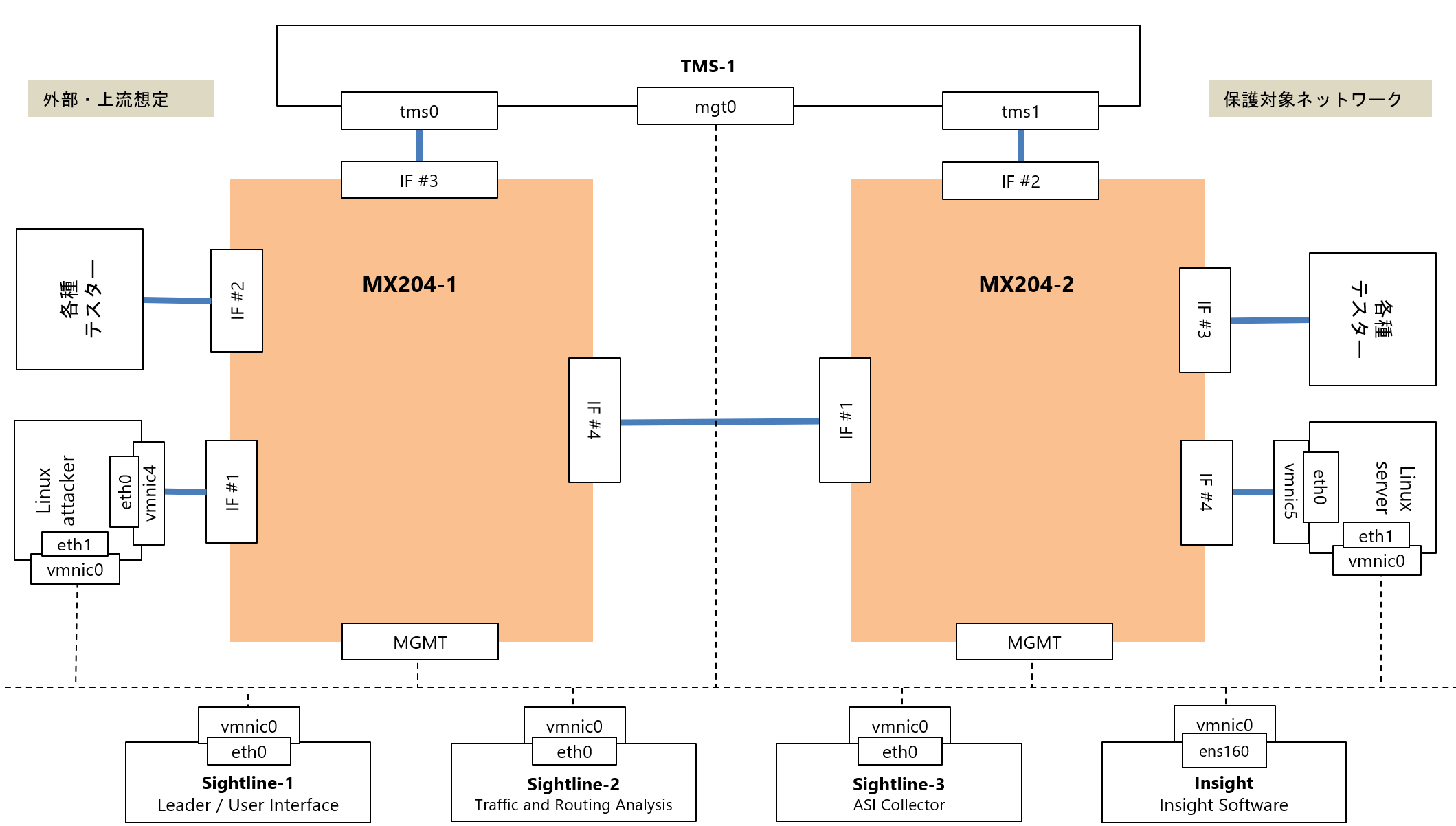

検証ラボ基本構成

こちらは標準的な機能を確認する際の基本構成となっています。

左側を外部・上流想定、右側を組織内の保護対象として、各種テスターやLinux attackerで生成した攻撃トラフィック・正常トラフィックが左から右に流れていく形です。

前掲の当社ブログでもご紹介しましたが、Sightlineがルータからフローを受信してDDoS攻撃を検知し、検知した攻撃はBGPによりTMSに吸い込まれて緩和され、その後元のネットワークに戻る構成となっています。

こちらをベースとしてお客様機器を持ち込んでいただいたり、当社取り扱いのJuniper Networks社やArista Networks社などのルータ・スイッチを接続したりしながら実際のお客様環境に近い構成を組み上げていきます。ネットワーク構成検証と兼ねる場合など、大きい構成の時には1ラックの大半を使う様な構成も行います。

当社では、下記のような機器を用いて幅広い種類のDDoS攻撃の模擬を行っています。

-

ネットワークテスター

-

Spirent Test Center N12U

-

IXIA XGS2/XGS12

-

IXIA PerfectStorm ONE

-

IXIA AresOne

-

-

セキュリティテスター

-

IXIA BreakingPoint

-

-

Linuxサーバ

-

ハッカー向けLinuxディストリビューション各種 (Kali Linux、Parrot GNU/Linuxなど)

-

3. 様々なDDoS攻撃

DDoS対策製品の検証では、やはりDDoS攻撃をどうやって模擬するかが最も重要なポイントとなります。

ひとことにDDoS攻撃といっても様々な種類が存在しています。代表的なものをご紹介します。

- ボリューム型

- 主にネットワーク層(L3)を狙い、大量のリクエストや巨大なデータを送り付けるなどでネットワークを混雑させる攻撃

- 例

- Smurf攻撃

- ターゲットに大量のICMP echo replyを投げつけ、ネットワーク・サーバリソースを枯渇させる攻撃

- Ping Flood攻撃

- ターゲットに大量のICMP echo requestを投げつけ、ネットワーク・サーバリソースを枯渇させる攻撃

- UDP Flood攻撃

- ターゲットのUDPポートに大量のUDP Packetを投げつけ、ICMP unreachableの応答を発生させてサーバリソースを枯渇させる攻撃

- UDP リフレクション/アンプ攻撃

- ターゲットのマシンになりすました状態で、大量の踏み台にリクエストを一斉送信し、応答を本来のターゲットに送信する攻撃

リクエストのパケットサイズに対して応答のパケットサイズを増幅することができるため、アンプ(増幅)攻撃と呼ばれる

増幅率は攻撃手法によって異なり、大きいものでは10,000倍以上となる

- ターゲットのマシンになりすました状態で、大量の踏み台にリクエストを一斉送信し、応答を本来のターゲットに送信する攻撃

- Smurf攻撃

- 状態枯渇型

- 主にトランスポート層(L4)を狙い、コネクションの確立要求後や確立後に放置するなどでターゲットのリソースを枯渇させる攻撃

- 例

- TCP SYN Flood攻撃

- ターゲットに大量のTCP SYN Packetを投げつけ、ターゲットから戻ってくるSYN/ACKにACK応答をしないことでターゲットを待ち状態にさせ、リソースを枯渇させる攻撃

- TCP Connection Flood攻撃

- TCP 3way Handshake後に実際のデータを送信せず、PSH等の少量パケットでコネクションを引き延ばし、ターゲットのリソースを枯渇させる攻撃

- TCP SYN Flood攻撃

- アプリケーション型

- 主にアプリケーション層(L7)を狙い、アプリケーションやサービスの脆弱性、もしくはアプリケーションの仕様を悪用することで例外処理を誘発し、サービスを利用不能とする攻撃

- 例

- HTTPスロー攻撃 (Slow HTTP Headers、Slow HTTP POST、Slow Read DoSなど)

- TCP 3way Handshake後に長大なHTTPリクエストヘッダやPOSTペイロードなどを投げ続けてセッションを引き延ばし、ターゲットのリソースを枯渇させる攻撃

- F5攻撃(HTTP Get Flood攻撃)

- 大量のマシンから一斉にHTTP GETを投げつける攻撃 (WebブラウザにおけるリロードがF5キーであることから)

- DNS水責め攻撃

- ランダムなサブドメインを含むDNSクエリをDNSサーバに対して大量に投げつけ、サーバのリソースを食いつぶす攻撃

- HTTPスロー攻撃 (Slow HTTP Headers、Slow HTTP POST、Slow Read DoSなど)

4. DDoS攻撃の模擬

DDoS攻撃の種類がわかったところで検証ラボにおけるそれらの攻撃の模擬方法についてご説明します。

DDoS攻撃の種別に応じて、模擬には各種テスターやLinuxサーバなど様々な手法を用います。

一般的なネットワークトラフィックの検証と異なり、一部のDDoS攻撃の模擬には専用のテスターやLinuxツールが必要になります。DDoS攻撃で送出されるパケットは、しばしば不正なパケットであることも多いです。

ネットワークテスターはそもそも正しいパケットであることが前提となる場合が多く、不正なパケットを生成することができません。この場合には、セキュリティテスターと呼ばれる製品やLinuxサーバを用いて生成することができます。

-

ボリューム型

-

大容量のトラフィックを発生させるのに適したネットワークテスターを用いて各種DDoS攻撃のシナリオを実行します。

当社環境では100G/400G対応のテスターも備えており、検証機器が大容量のトラフィックを処理できるか確認します。

-

-

状態枯渇型

-

セキュリティテスターやLinuxサーバを用います。

セキュリティテスターにおいてはビルトインの各種DDoS攻撃シナリオに加え、カスタマイズで作成したシナリオも使用します。

Linuxサーバにおいては、各種ペネトレーションツール、ストレスツールなどを使用します。

-

-

アプリケーション型

-

セキュリティテスターやLinuxサーバを用います。

セキュリティテスターにおいてはビルトインの各種DDoS攻撃シナリオに加え、カスタマイズで作成したシナリオも使用します。

Linuxサーバにおいては、各種ペネトレーションツール、ストレスツールなどを使用します。

-

5. おわりに

いかがでしたでしょうか?

DDoS対策機器の当社検証ラボの構成や、そこで模擬しているDDoS攻撃種別、手法についてご紹介しました。

NETSCOUT製品にご興味のある方や、実際にDDoS攻撃にお困りで有効な製品をお探しの方がいらっしゃいましたら詳しくご案内が可能です。ぜひお問い合わせをお待ちしております!

「DDoSマーケットにおいて世界トップシェアのNETSCOUT社のソリューションを紹介」

NETSCOUT DDoS対策ソリューション資料ダウンロード

エンジニアブログ

Stech I Labに関するお問い合わせは、

こちらのフォームからご連絡ください。