エンジニアブログ

DDoS攻撃を上流でシャットアウト!プロバイダによる

効果的なDDoS対策

年末年始は国内へのDDoS攻撃が相次ぎ、DDoSというキーワードをニュースで耳にする機会が増えてきました。DDoS対策は社会インフラの保護や有事に

おける国の安全保障にとって極めて重要です。しかし、DDoS対策の方法や仕組みについては、ご存じ無い方が多いのではないでしょうか?

本ブログでは、DDoS対策で世界トップシェアのNETSCOUT社製品を用いた、効果的なDDoS対策の仕組みやテスト方法について分かりやすく解説します。

吉田 健一郎

ネットワーク製品のプリセールスエンジニア

AWS12冠取得に向けて勉強中

1. DDoSとは

DDoS(Distributed Denial of Service)は、複数のコンピュータを使って対象のサーバーやネットワークのリソースを圧迫し、サービスを停止させるサイバー攻撃の一つです。DoSとの違いは、DoSは1台のコンピュータから行われるのに対し、DDoSは複数の攻撃元を使用するため、攻撃元や犯人の特定が難しいという特徴があります。

DDoSの種類には、帯域消費型攻撃や、アプリケーション層攻撃、などがあります。帯域消費型攻撃は、ICMPフラッドやUDPフラッドのような大量のパケットを送信してネットワーク帯域を圧迫します。一方、アプリケーション層攻撃は、Slow HTTP DoS Attack のように低速で持続的なリクエストを送ることでサーバーのリソースを消耗させる攻撃や、Tear Drop などのTCP/IP の脆弱性を突くことでサービスを妨害するなどの攻撃手法があります。

攻撃者の目的は、企業ビジネスの妨害、金銭目的、政治的な抗議活動などがあります。近年ではロシア・ウクライナ戦争において、重要インフラをサイバー攻撃によって麻痺させた上でミサイル攻撃などの物理攻撃を行う「ハイブリッド攻撃」が注目されました。日本に対するDDoS攻撃も度々発生しており、国内のDDoS対策は急務になっています。2024年11月には石破総理を中心とした「能動的サイバー防御」に関する会合が開かれ、法整備に向けた提言がまとめられました。日本全体でのサイバーセキュリティの早急な体制作りが求められています。

2. DDoSの事例

以下は、近年発生したDDoSの事例です。

JAL、三菱UFJ銀行、NTTドコモ

2024年の年末年始は、航空や金融といった重要インフラを狙ったDDoS攻撃のニュースが相次ぎました。

JALでは、DDoS攻撃によって、国内・国際線に欠航や遅れが生じ、年末の帰省客を直撃しました。三菱UFJ銀行、みずほ銀行、りそな銀行では、インターネットバンキングがつながりにくくなる事態が発生し、NTTドコモでは、動画配信サービスなどの機能が利用しづらくなりました。

ファイナルファンタジーXIV (FF14)

「ファイナルファンタジーXIV」などのオンラインゲームは度々DDoS攻撃の標的となっています。サーバーやネットワーク機器に対して異常なデータ量のアクセスを行うことで、ゲームサーバーが過負荷になり、プレイヤーがログインできなくなったり、ゲームが正常に動作しなくなったりする状況が発生しています。

ロシア・ウクライナ戦争

ロシア・ウクライナ戦争中、ロシアはウクライナの政府機関や国営・民間銀行のWebサイトに対してDDoS攻撃を行い、行政や金融サービスが一時的に停止しました。これらの攻撃はウクライナのインフラに対するサイバー戦の一環として行われ、国民の生活に大きな影響を与えました。

3. DDoSの対策方法

では、DDoSを防ぐには、どのような方法があるのでしょうか?

3-1.アクセスリスト

DDoS対策としてまず思いつく方法は、ルーターやファイアウォールにアクセスリストを設定することです。特定のIPアドレスやポート番号に基づいてトラフィックを許可または拒否することで、DDoS攻撃の影響を軽減します。しかし、DDoS攻撃の場合、第三者のIPアドレスを踏み台にして複数のIPから一斉に攻撃するため、全てのIPアドレスや攻撃元を特定して攻撃を防ぐことは困難です。また、設定と攻撃終了後の解除を手動で行う必要があるため、短時間の攻撃には対応が間に合いません。DDoS防御機能を持つファイアウォールやIPS、WAF製品も存在しますが、DDoS攻撃でコネクションテーブルが埋まってしまい、本来の動作ができなくなるケースもあります。

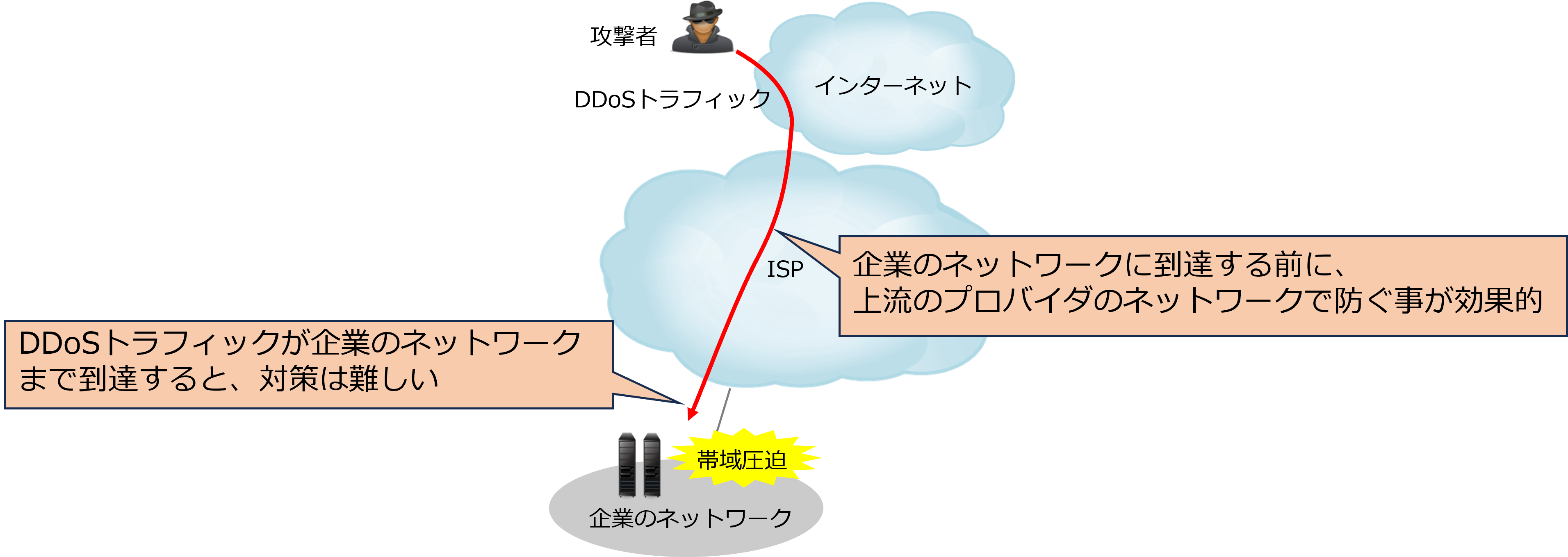

このため、企業のネットワークに大量のDDoSトラフィックが入ってくる前に、より上流のプロバイダのバックボーンネットワークで対処する必要があります。多くのプロバイダでは、DDoS防御プランを提供していますので、こうしたプロバイダのサービスを利用することが効果的です。

DDoSは上流のプロバイダで防ぐ事が効果的

3-2.ブラックホールルーティング

プロバイダが導入している仕組みの一つとして、ブラックホールルーティングがあります。BGPなどのルーティングプロトコルを利用して攻撃トラフィックを特定のルートへ誘導して処理する方法です。攻撃トラフィックを無効なルート「ブラックホール」に誘導することで、ネットワークの影響を最小限に抑えます。ただし、正常なトラフィックも遮断してしまい、サービスが停止してしまうリスクがあります。

3-3. 専用装置の利用

そこで、DDoS緩和装置と呼ばれる専用装置を利用します。これはどのような仕組みかと言うと、BGPによって攻撃トラフィックをDDoS緩和装置へ誘導し、ブラックホールルーティングのように完全にトラフィックを遮断するのではなく、DDoS攻撃に該当するトラフィックのみを遮断し、他の正常なトラフィックは透過する仕組みです。この仕組みはBGPオフランプと呼ばれています。オフランプ(Off-Ramp)とは、高速道路から一般道に出るための出口のことを指します。専用装置がトラフィックを適切な出口へ交通整理するイメージです。

また、DDoS対策では平常時のトラフィックの傾向を可視化して把握することが重要です。平常時のトラフィックの傾向が把握できなければ、DDoSであると判断するための閾値を決めることができません。そこで、トラフィック情報を収集・可視化し、DDoSの閾値・アクションの設定を一括で行うフローコレクタと呼ばれる管理製品を利用します。オンプレ型のDDoS防御製品は、フローコレクタとDDoS緩和装置を組み合わせる構成が主流になっています。

4. NETSCOUT Arbor Sightline/TMSとは

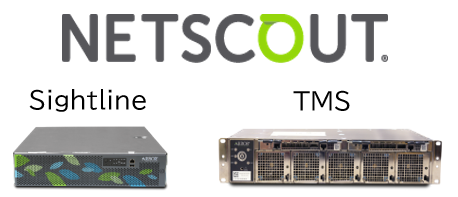

代表的なオンプレ型のDDoS防御製品である NETSCOUT社の 「Arbor Sightline/TMS」についてご紹介します。

4-1.NETSCOUT社とは

NETSCOUT社は1984年に設立された米国企業です。ネットワークの可視化とセキュリティの分野で多くの大手企業やサービスプロバイダーに採用されています。セキュリティベンダーのArbor社は、以前は別の会社でしたが、2015年にNETSCOUT社に買収されました。DDoS対策分野において世界と日本でトップシェアを持っており、Tier1プロバイダの90%以上で採用されています。

4-2.Arbor Sightline/TMSとは

Arbor SightlineとTMS は、NETSCOUT社が提供するDDoS攻撃の検知と緩和を行うための製品です。Sightlineはフローコレクタとして、ネットワーク全体を監視し、DDoS防御設定をGUIで一元的に設定することができます。TMS (Threat Mitigation System) は、転送されたDDoSトラフィックを処理する役割をします。 ※企業のネットワークの入り口に置くAEDという製品もありますが、今回は割愛します。

5. Sightline/TMSによるDDoS防御の仕組み

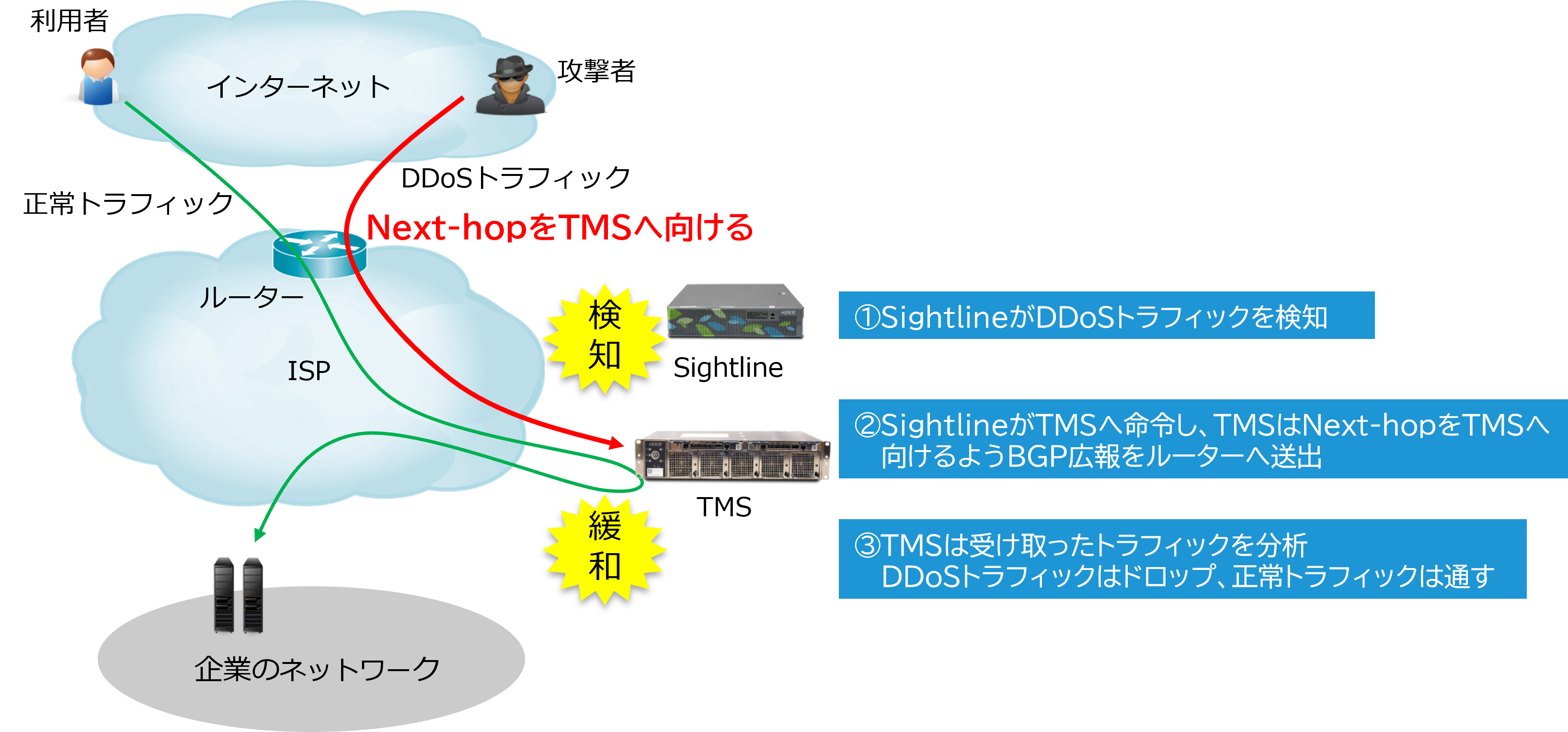

以下の図は、Sightline/TMSを用いたBGPオフランプ方式によるDDoS防御の仕組みです。

Sightline/TMSによるDDoS防御の仕組み

Sightlineは攻撃を検知すると、BGP広報によって、ルーター側のNext-hopアドレスをTMS宛に経路を向けて、トラフィックをTMSへ誘導します。TMSは受け取ったトラフィックを分析し、DDoS攻撃の通信と判断すればトラフィックをドロップします。

6. Sightline/TMSによるDDoS防御のテスト方法

ここからは、Sightline/TMSを用いたDDoSのテスト環境の作成方法と、防御のテストを行う手順をご紹介します。

6-1.テスト環境の作成

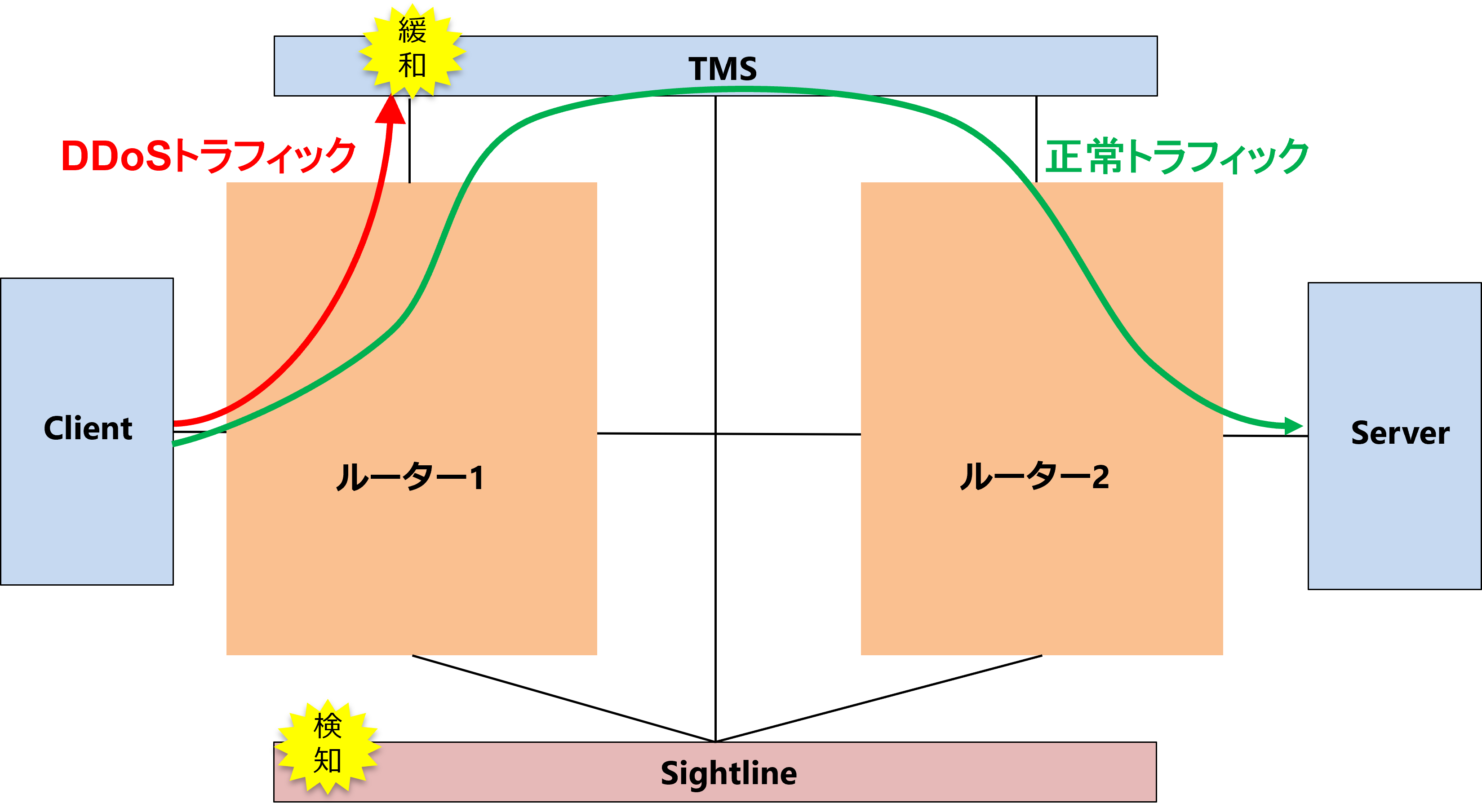

今回作成したSightline/TMSのテスト環境は以下の構成になります。

テスト環境の構成図

DDoSトラフィックの経路: Client→ルーター1→TMS

正常トラフィックの経路: Client→ルーター1→ルーター2→Server

6-2.初期設定

各コンポネントにIPアドレス等の初期設定を行います。TMSは最低限の設定を行えば、あとはSightlineから管理する形になります。TMSとルーター間には、BGPピアリングの設定を行います。

6-3.DDoS防御の設定

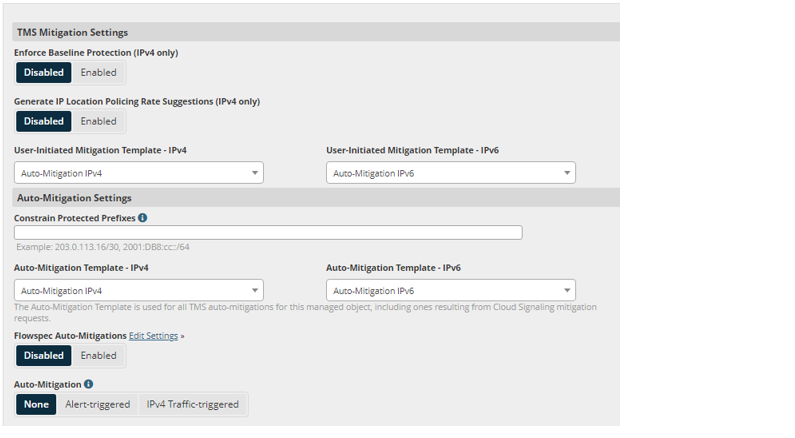

SightlineのGUIから、MO (Managed Object) という設定画面で、DDoSと判定するトラフィックの閾値とアクションを指定します。

Sightline画面 - DDoSの閾値とアクションを指定

これで準備完了です。では、Clientから攻撃トラフィックを流してみましょう。

6-4.DDoSトラフィックを流す

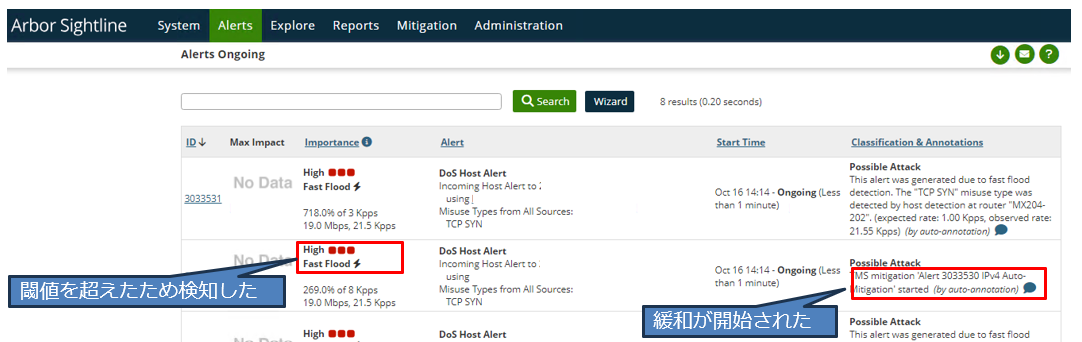

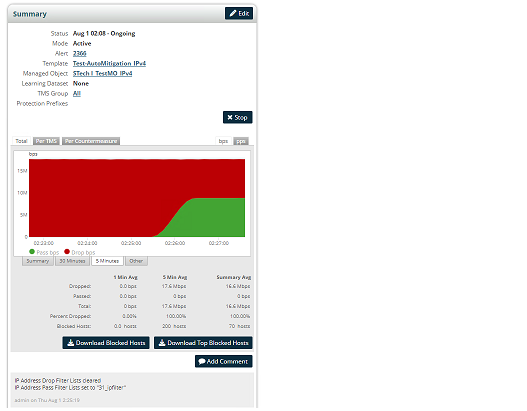

ClientからDDoSトラフィックとして、TCP-Syn Flood 攻撃を想定し、TCP-Syn を閾値 8Kpps を超える10Kpps で流します。Sightlineの画面を見ると、攻撃が検知され、緩和が実行されたことが分かります。さらに、赤がDDoSトラフィック、緑が正常トラフィック、のように色分けでそれぞれの通信量を一目で把握することができます。

Sightline画面 - 攻撃の検知・緩和が開始されたアラート Sightline画面 - 色分けでDDoSトラフィックを把握できる

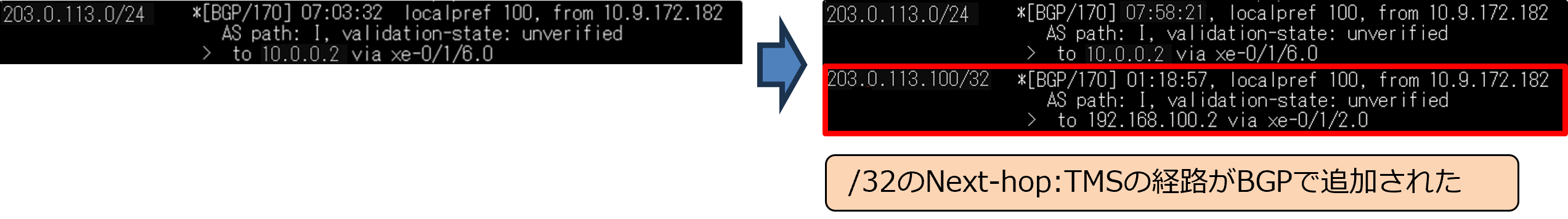

ルーター画面のルーティングテーブルを見ると、TMS宛の /32の経路がBGPで追加され、トラフィックがTMSへ曲げられていることが分かります。

ルーター画面 – ルーティングテーブル

DDoSトラフィックを止めると、ルーターから TMS宛の /32の経路が消えて、自動的に元の経路に戻ります。

以上のように、DDoSトラフィックが流れると、防御と解除が自動的に実行されます。今回のようなTCP-Syn Flood 攻撃以外にも、Countermeasureと呼ばれるフィルターを設定することによって、特定の国からのアクセスをブロックしたり、アプリケーション層攻撃などの多種多様な攻撃を防ぐことができます。FirewallやWAFでは実現が難しい、専用装置ならではの高度なソリューションを活用することで、効果的なDDoS対策を講じることが可能です。リアルタイム監視や自動防御機能を駆使して、ネットワークの安全性を確保しましょう。

7. おわりに

いかがでしたでしょうか?

DDoSの事例や対策方法、NETSCOUT社製品を用いた効果的なDDoS対策の仕組みやテスト方法などについてご紹介しました。

NETSCOUT製品にご興味のある方がいらっしゃいましたら、詳しい説明やデモをお見せしますので、ぜひお問い合わせ下さい!

「DDoSマーケットにおいて世界トップシェアのARBOR Networks社のソリューションを紹介」

ARBOR DDoS対策ソリューション資料ダウンロード

参考URL:

「能動的サイバー防御」導入へ法整備を 有識者会議が提言 (テレ東BIZ)

年末から相次ぐサイバー攻撃、NTTドコモにも (読売新聞オンライン)

ファイナルファンタジーXI The Lodestone - 障害情報 (SQUARE ENIX)

見えてきたサイバー戦 ハイブリッド戦 ウクライナで激しい攻防 (NHK WEB)

エンジニアブログ

Stech I Labに関するお問い合わせは、

こちらのフォームからご連絡ください。