Proofpointブログ

近年電子メールに関連したリスクは巧妙化・多様化

しており、

ネットワーク管理者の悩みは尽きることが

ありません。

メッセージングセキュリティソリューション「Proofpoint」

は高い検知率と柔軟なポリシー設定、管理の容易さで、

企業インフラを防御します。

日本を狙ったサイバー攻撃が急増中

アカウントテイクオーバ(ATO)への備えは万全ですか?

1.2024年12月以降、日本を標的としたメール攻撃が急増

「何だか最近急に変なメールが届くようになったなぁ…」

と感じた方はいらっしゃいませんか?

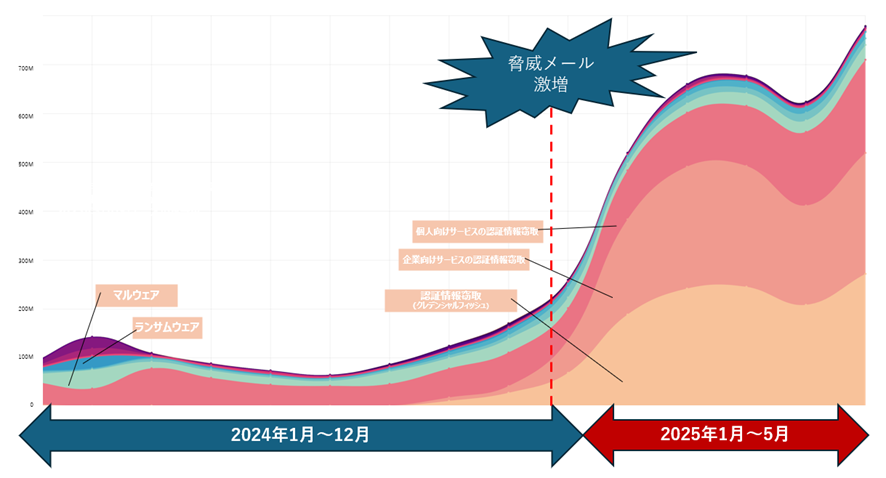

実は、2024年12月頃から、世界的に脅威メールが激増しています。

出展:プルーフポイント

2025年に入ってからは、2024年の3倍以上の脅威メールが観測されている状況です。4月時点で少し伸びが収まりましたが、5月に入ってからはさらに増加が続き、中でも日本をターゲットにした認証情報窃取目的のメールが急増しています。

これには、以下のような要因が考えられます。

① 世界情勢の変化による攻撃のシフト

グローバルなサイバー攻撃の標的が欧米からアジアへと移行しています。

② 高度なセキュリティ回避技術の向上

攻撃者が高度なセキュリティを回避するためにCoGUIフィッシングキットを利用することで、ユーザーへのメール着信率が向上しました。

③ 日本語AIの精度向上

生成AIの普及により、これまでのような不自然な日本語のフィッシングメールが減り、自然な日本語で記述されるようになったため、メッセージを受信したユーザーが怪しいメールであると見抜くことが難しくなりました。

実際、企業の総務部門や経理部門宛てに「請求書確認のお願い」「年末調整のお知らせ」など、業務に即した巧妙な件名で偽装された攻撃が確認されています。

~ブログの続きは問い合わせの先にございますので、ぜひご覧ください!~

Proofpoint ATOについてもっと知りたい方は

ぜひ資料ダウンロードください

2.なりすまし被害の深刻化:証券口座も標的に

攻撃者はメールによってID・パスワードなどの認証情報を窃取し、実際に利用者になりすまして被害をもたらすアカウントののっとり…アカウントテイクオーバー(ATO)が目立っています。

特に最近では、証券会社のインターネット取引用のログインIDを盗まれ、不正アクセスによって株式売買や口座資金の引き出しといった被害が相次いで報告されています。これに関し、金融庁からも不正アクセス被害が発生していることについて警告を発しています。

(参照サイト:インターネット取引サービスへの不正アクセス・不正取引による被害が急増しています:金融庁)

NISAやiDeCoの加入者数増加に伴い、従来よりも証券会社を利用する個人投資家は増加していますが、頻繁に自口座を確認しないユーザーにとっては非常に気付きにくく、発見が遅れるケースもあります。

3. MFA(多要素認証)も安全ではない

現在、不正アクセス防止対策として、多くのサービスや企業でMFA(多要素認証)の仕組みが採用されています。

実際、MFAはセキュリティを向上させる非常に有効な手段ではありますが、昨今はそれすら突破される事例が増加しています。その手口の一例を紹介します。

・フィッシング攻撃

メールや偽のウェブサイトを利用してユーザーを騙し、認証情報やMFAコードを入力させ、正規のユーザーになりすます手法です。

・MFAリレー攻撃(リアルタイムフィッシング:フィッシングによるコード窃取)

フィッシング攻撃の一種ですが、攻撃者はユーザーを偽のログイン画面に誘導し、入力されたID・パスワード・ワンタイムコードをリアルタイムで正規サイトに転送しログインします。これには「リバースプロキシ型フィッシングサイト(例:EvilProxy)」が多用されています。

・マルウェアによる情報窃取

ユーザーのデバイスにマルウェアをインストールし、MFAコードを含む認証情報を盗む手法です。

・セッションハイジャック

既存のセッションIDを盗み取り、「セッション情報」を奪うことで、ワンタイムコードなしでも操作が可能になります。特にブラウザやモバイルアプリでのログイン状態を狙います。

・セッションフィクセーション

攻撃者が事前に用意した特定のセッションIDをユーザーに強制し、そのセッションを乗っ取る手法です。

・MFA疲労攻撃(MFA Bombing)

攻撃者が何度もMFA通知を送信することで、ユーザーが誤って承認してしまうのを狙います。特に、在宅勤務などでMFA通知を頻繁に受けるユーザーに対し効果的と言われています。

・SIMスワップ

攻撃者が携帯電話会社を騙して、ターゲットの電話番号を自分のSIMカードに移すことで、SMSベースのMFAコードを受け取る手法です。

攻撃者側もMFAの堅牢性を十分に理解しており、その脆弱性を突いた攻撃を試みています。

MFAを設定しているからといって、いつまでも安全でいられるというわけではありません。

4.アカウントののっとり(アカウントテイクオーバー)対策として今できること

アカウントののっとり被害を未然に防ぐためには、単にID・パスワードの強化だけでなく、より包括的な対策が求められます。

■ 技術的対策

① MFAの強化

SMSではなく、認証アプリやFIDO2などフィッシング耐性の高い方式を選びましょう。

② 異常検知機能の導入

通常と異なるIPアドレスや端末からのアクセスをブロックまたは通知する仕組みを導入しましょう。

③ メールセキュリティの強化

組織へのメール受信サーバではDMARC、SPF、DKIMを正しく設定し、なりすましメールの受信を防ぎます。また、利用ドメインのDMARCポリシーをp=quarantineまたはp=rejectへ変更することで、自組織のなりすましメッセージを防ぐことが可能です。

④ セッション管理の厳格化

不要なセッションは自動で無効にし、定期的に再認証を求めるようにしましょう。

■ 組織・ユーザー側の運用対策

① 定期的なパスワード変更・再設定を徹底しましょう。

② 業務用アカウントと個人アカウントを分離しましょう。

③ セキュリティ教育を徹底しましょう。特に、なりすましメールの見分け方や正規サイトの確認方法などを定期的に周知します。

④ パスワードマネージャーの利用を推奨しましょう。複雑でユニークなパスワードの運用を支援します。

5.まとめ

昨年末より、日本を標的としたサイバー攻撃がより巧妙化・増加傾向にあります。たとえMFAを導入していても、それに頼るだけでは不十分です。企業・個人問わず、多層防御の考え方を持ち、技術と運用の両面でアカウントを守る取り組みが求められています。

また、STechIではお悩み別に適したソリューションをご紹介しております。

メールセキュリティを強化したい ⇒ ProofpointEmailProtection/TAP

DMARCポリシーをなかなか切り替えることがでえきない… ⇒ ProofpointEFD

アカウントの乗っ取り対策を検討したい ⇒ ProofpointATO

- トップページ

- ソリューション・製品

- Proofpoint

- ブログTOP

- 日本を狙ったサイバー攻撃が急増中 アカウントテイクオーバ(ATO)への備えは万全ですか?