エンジニアブログ いまさら聞けない、NAC(Network Access Control)とは

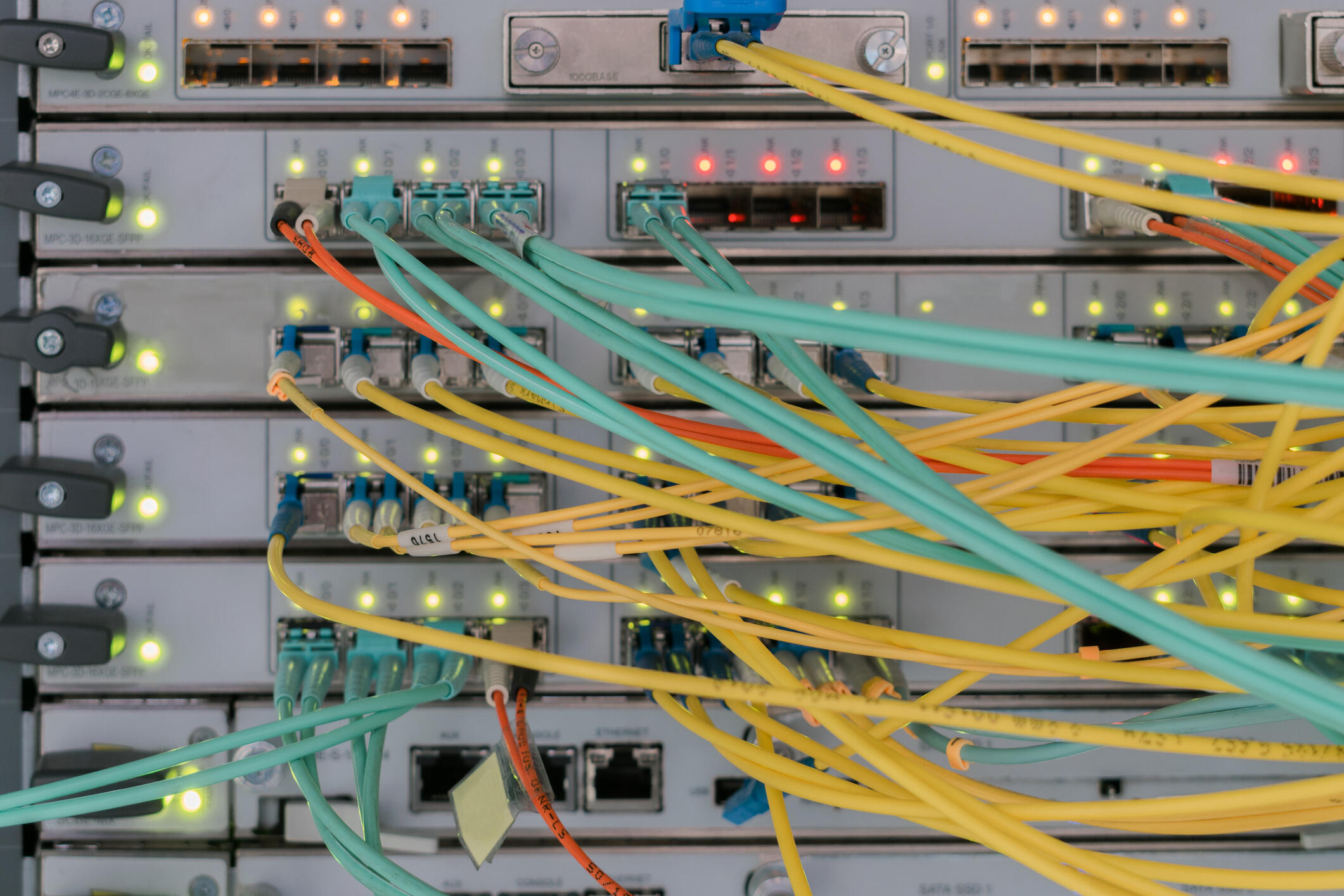

現代のネットワークは、これまでの管理されたクローズドネットワークから、 多様なデバイスがつながるオープンなネットワークへと変化しています。

運用管理者は、多様なデバイスを適切なネットワークへ接続管理し、 重要システムの機密性を守る責務を負っています。

ネットワークの機密性を守るためには、NAC(Network Access Control)が必要不可欠です。

必要性を理解しながらも、運用の煩雑さや構成の複雑さから導入のハードルは高くなりがちです。

今回は、NACの基本をおさらいするとともに、クラウドベースのNACソリューションであるJuniper Mist Access Assuranceをご紹介します。

小巻 隼人

ISP, CATV アカウントSE

プリセールス/デリバリー担当

1. はじめに:Network Access Controlとは

-

NACの定義と目的

NAC:Network Access Controlとは

ネットワークに接続してくるデバイスを識別、認証し、一定の水準を満たす場合にアクセス許可を与えます。

アクセスには権限が与えられ、接続先をコントロールします。接続するデバイスは管理されるため、ネットワークの健全性が高まります。 -

なぜNACが現代のネットワークに不可欠なのか

現代ネットワークには、NACが不可欠と言われています。その理由は、接続するデバイスの多様化と、機密性の高いデータのデジタル化です。

機密情報はデータ化され、ファイルサーバーやデータベースサーバーに集約されるようになり、

デバイスは有線のデスクトップPCから、無線PC、スマートフォン、タブレットなど多様化しました。

機密データにアクセスする必要のないデバイスもネットワークへ接続するようになりました。

セキュリティカメラ、空調機器、電子錠などもそのデバイスの一例です。これらのデバイスに機密データへのアクセスは本来必要ありません。

ハッカーなどの攻撃者は、PCだけでなく、これらのIoT機器などを経由して 機密データにアクセスを試みます。

重要システムや機密データを保護することために、NACを導入し適切に運用することが求められています。

2. NACの基本コンポーネント

- 認証(Authentication)

ネットワークに接続するデバイスを認証します。デバイスの正当性を証明します。

認証に失敗、条件を満たさないデバイスは、ネットワークへの接続を拒否されます。

具体的な認証形式には、以下があります。

・802.1x認証

・MACアドレス認証

・Web認証(キャプティブポータル)

・証明書 認証

・MPSK 認証

上記の認証には、認証サーバーと、ユーザーデーターベースと照合することが一般的です。

デバイスごとに、適切な認証方式を選定する必要があります。 - 認可(Authorization)

認証されたデバイスに対して、どのリソースにアクセスさせるかを決定します。

認可のポイントは、アクセス権は最小限とすることです。

過剰な権限アクセスはセキュリティリスクを増加させます。 - 評価(Assessment)

認可されたデバイスの、セキュリティ状態をチェックします。具体的には以下の状態をチェックします。

・OSバージョン、パッチ適用状況

・ファイアーウォールの設定状況

・セキュリティソフトのインストール・更新状況

これらの評価には、MDMなどのデバイスにインストールされたエージェントのソフトウェアと連携します。

評価結果に応じて、ポリシーの適用を実施します。 - ポリシー適用(Policy Enforcement)

デバイスのネットワークリソースへのアクセスを、定義されたポリシーを適用することで、制御します。

ポリシーは、デバイスの状態や役割などから、アクセス先リソースを決定づけます。

認証との違いは、認証がユーザー・デバイスなどの正体・正当性を確認するプロセスであり、最初のステップとなります。

ポリシー適用は、認証後のデバイスに対して、ネットワークの安全性を維持するためのルールを強制する役割を果たします。 - 監査・ログ管理

上記のプロセスのログは適切に管理し、一定期間の保存することがネットワークの安全性を高めます。

ログは必要に応じ、監査する事で、ネットワークが安全に維持されていることを確認します。

・アクセス監視

・不正検知

・事後調査 (侵害の原因特定と、再発防止)

・規制遵守

・責任の明確化 (ユーザーの行動を追跡し、特権乱用を防ぐ)

各プロセスは、それぞれサーバーやシステムが異なります。

そのため、SIEMを導入し各ログのフォーマットやタイムスタンプを標準化することで、管理を簡易化することが可能となります。

3. NACソリューションの種類

-

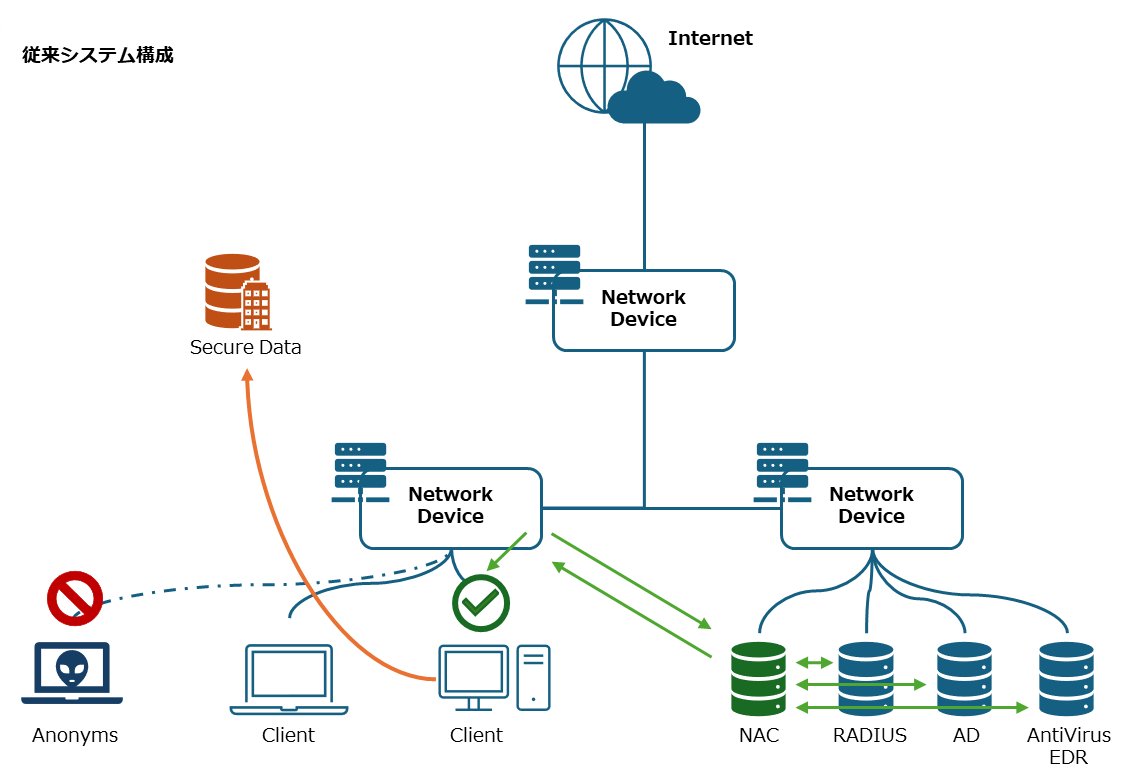

オンプレミス vs クラウドベース

従来はオンプレミスが一般的でしたが、システムのクラウド化、SaaS化に伴い、クラウドベースのNACソリューションも増加しています。

ネットワークが完全に管理されたイントラネットであったり、機密データがオンプレミス上にしか存在しない場合、

オンプレミスのNACソリューションが有効な選択肢となります。

また、インターネットから隔離されたネットワーク上でのNACは、オンプレミスの選択となります。

オンプレミスは、ポリシーを最新化する際、提供元から何らかの手段(USBや、一時的なインターネット接続を開放など)で、

NACシステムへ適用する必要があります。

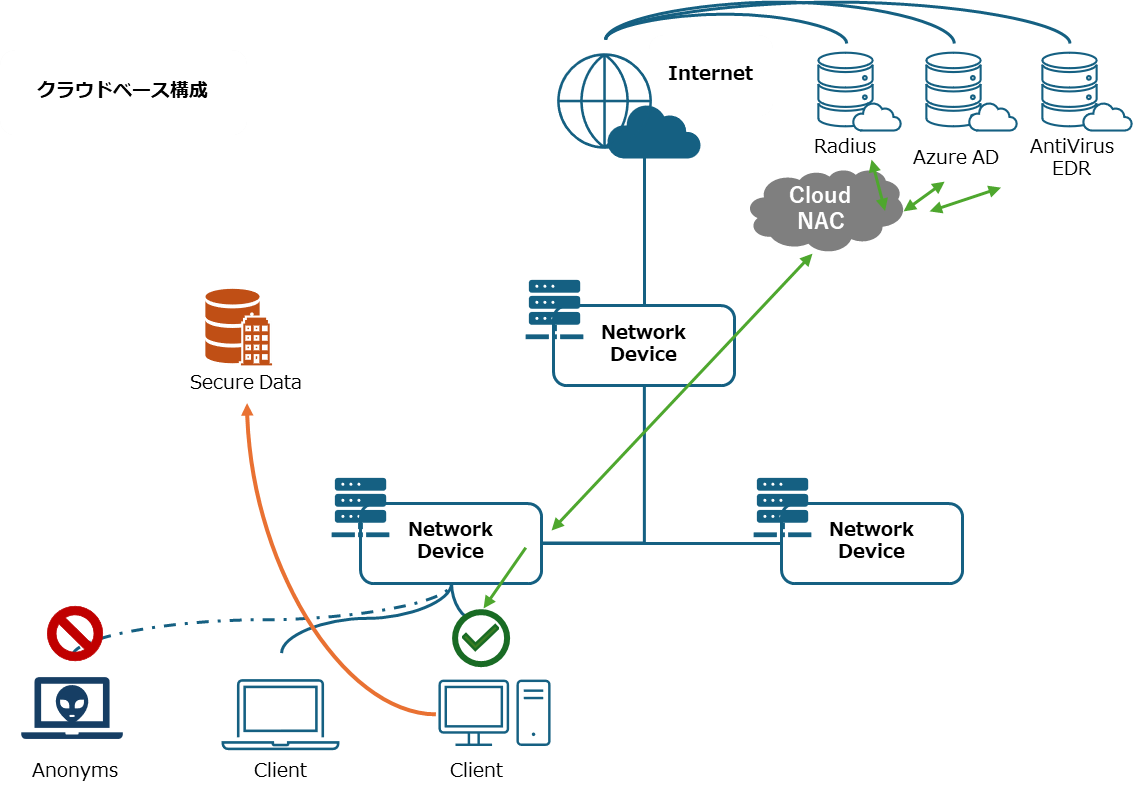

クラウドベースは、これらの各システムがSaaSで提供されるため、運用管理の煩雑さから開放されます。

常に最新のポリシーを活用することができ、新たな脆弱性が公開された際にも速やかにポリシー反映することが可能です。

企業の認証システムは、オンプレミスからクラウド化し、セキュリティサービスもSaas化することが一般的となってきました。

NACソリューションにも、クラウド化に対応する製品が増えてきております。

- エージェント vs エージェントレス

NACソリューションには、エージェントと、エージェントレスがあります。

エージェントは、PCやスマホなどのデバイスに、エージェントをインストールし、そのデバイスの評価を実施します。

MDMなどが一般的ですが、エージェントは、デバイスの状態を定期的にアップロードし、システムに連携します。

デバイス内部の情報をより詳細に収集することが可能ですが、エージェントインストールの必要性が生じ、

エージェント自体の定期的なメンテナンスが求められます。

エージェントレスは、ネットワーク側からデバイスの状態を確認します。

デバイスのネットワークトラフィックを監視し、動作パターンや通信プロトコルを分析してデバイスを特定・評価します。

エージェントレスの場合、エージェントインストールができないIoTデバイスやBYOD/ゲストデバイスにも対応可能です。 - 代表的なNACベンダーと製品

例:Cisco ISE、Aruba ClearPass、FortiNAC、Juniper Mist Access Assurance

以下に、各社のNACベンダーと製品を記載します。

製品 エージェント / エージェントレス オンプレミス / クラウドベース Cisco ISE

両方

(エージェント とエージェントレス)

両方

(オンプレミスとクラウドベース)

Aruba ClearPass

両方

(エージェントとエージェントレス)

両方

(オンプレミス, 仮想アプライアンス, クラウドベース)

FortiNAC

主にエージェント

主にオンプレミス

(ハイブリッド環境でクラウド連携可能)

Juniper Mist Access Assurance

エージェントレス

クラウドベース

4. NAC導入に向けてネットワーク環境の事前評価

NAC導入対象のネットワークを評価します。各評価ポイントを適切に検討することでNAC導入後の効果を高めます。

- 導入ニーズと脆弱性の評価

何を保護するためにNACを導入するのか、ネットワークの潜在的な脆弱性を確認します。

NACを導入することで、既存の脆弱性を解消し、システムを適切に保護できるかを確認します。 - 周辺インフラとデバイスの確認

DNS、DHCP、NTP、SNMPの確認、デバイスのハードウェア・ソフトウェアを検証します。

エージェントタイプのNACを導入する際は、デバイスがエージェントに対応していることを確認します。 - ID・クレデンシャル管理

既存のIDソース(例:Active Directory、LDAPなど)がNACと統合可能か確認します。

クレデンシャルの管理(例:多要素認証、ゼロトラストポリシー)を検討し、特権の乱用を防ぐための対策を講じます。 - ネットワーク設計

導入するネットワークの設計を確認します。

NACの導入が可能なネットワークか、ゾーニングやマイクロセグメンテーションに対応可能なネットワークかを確認します。 - NACベンダー選定

導入ベンダーを選定します。これまでの各評価項目に適合しているベンダーを選定します。

ネットワークを動的に変更する可能性があるため、既存ネットワーク機器をサポートするベンダーを選定します。

導入後のサポートも考慮のポイントとなります。

5. クラウドベース&エージェントレスのNACソリューション 「Juniper Mist Access Assurance」のご紹介

- Juniper Mist Access Assuranceとは

Juniper Mist 製品における一つの機能であり、クラウドベースで動作するエージェントレスのNACソリューションです。

クラウドベースであるため、従来のオンプレミスNACと比較して導入が容易です。

Mistの各ソリューションと連携し、Juniperの有線および無線ネットワークの管理が可能です。

802.1X、MAC、MPSK認証に対応し、Azure AD(Entra ID)、Okta、Google Workspaceなどと連携可能なため、既存のサービスを活用すれば、

Mist Access Assuranceの導入はスムーズに行えます。

既存でJuniper製品を使用しているネットワークがある場合は、サブスクリプションを追加購入することで利用可能です。

従来は煩雑だった各機器への個別設定のオペレーションを、Mistからワンストップで行うことができます。

運用管理者は、Mistのダッシュボードから各設定を一元管理し、デバイスの状態をモニタリングすることが可能です。 - 仮想アシスタントとの連携による運用の簡易化

Juniper Mistは、AIソリューションを搭載した、クラウドベースのネットワーク管理ソリューションです。

Mist の一機能として、仮想アシスタントであるMarvisを提供しています。

Marvisは対話型の仮想アシスタントであり、Mist AIと連携しネットワークトラブルの原因や対処案を対話型で紹介します。

運用管理者は、Marvisと共にトラブル対処の支援を受けることができます。

6. まとめ:NACでセキュアなネットワークを

いかがでしたでしょうか。様々なディバイスがつながる時代だからこそネットワークセキュリティは必要とされています。

攻撃手法は高度化し、防御手法は複数のソリューションを組み合わせることが求められます。

クラウドベースのNACソリューションを活用し、運用負荷を軽減しながらネットワークセキュリティを高めていきませんか。

NACソリューションをご検討の際は、Juniper Mist Access Assuranceを検討してみてはいかがでしょうか。

下記よりお問い合わせください。

- #Juniper

- #NAC

エンジニアブログ

Stech I Labに関するお問い合わせは、

こちらのフォームからご連絡ください。