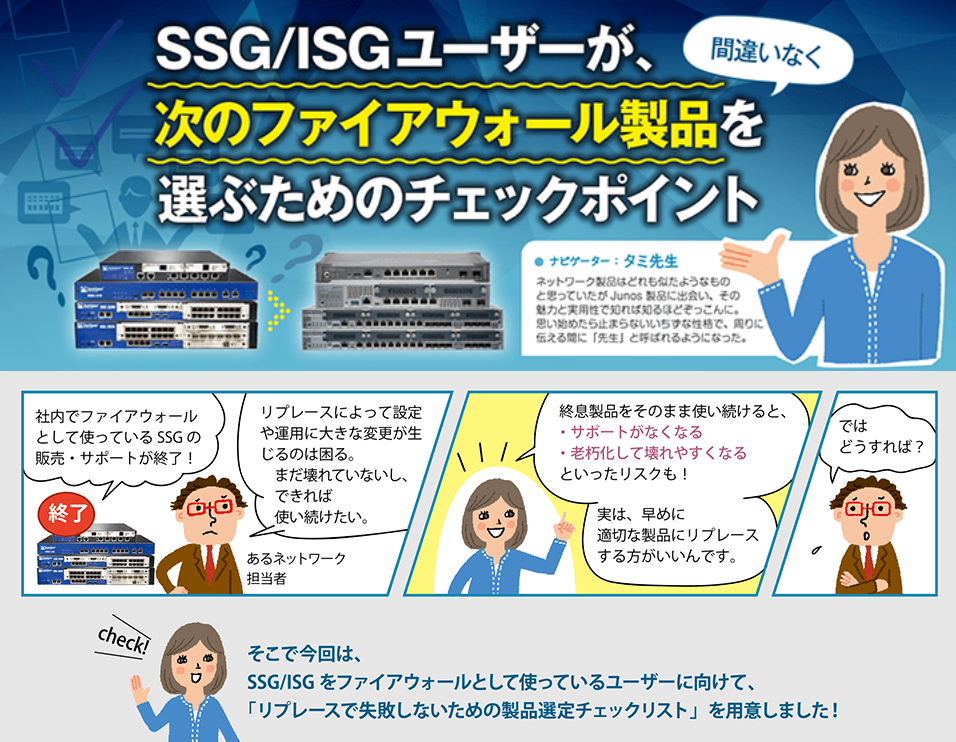

エンジニアブログ SSG/ISGユーザが、次のファイアウォール製品を間違いなく選ぶためのチェックポイント

Juniper Networks(以下Juniper)のSSG/ISGシリーズは、1998年の登場以来、高い安定性・信頼性や、ScreenOSによる操作性が高く評価され、現在まで多くの企業に採用されてきました。しかし2016年に販売終了し、2022年12月までにすべてのモデルがサポート終了予定となります。そこで今回は、「後継機」を間違いなく選ぶためのポイントを案内します。

1. リプレースで失敗しないための製品選定チェックリスト

チェック1 機能編

- SSG/ISGの基本サービス(Firewall、NAT、VPN、Reporting)を網羅しているか

- UTMの機能を有し、既知の脅威に対して対策ができているか

- 次世代型のファイアウォールでうたわれる対策ができるか

- 世間を騒がす未知の脅威に対する対策ができるか

- 高負荷の攻撃下においても継続して運用できるか

- ボットネットやC&C、国別の対策ができるか

チェック2 運用編

- 乗り換える際の負荷を軽減できるか

- 直感的に運用できるように、SSG/ISGと似通った用語で運用できるか

- 製品に慣れるためのトレーニングが用意されているか

2. 機能編のチェックポイントを解説

チェック内容を詳しく解説します。まずは、チェック1の項目、「機能編」から

SSG/ISGの基本サービス(Firewall、NAT、VPN、Reporting)を網羅しているか

現在、市場に普及しているSSG/ISGの多くは、ファイアウォール・VPN装置として利用されています。リプレースにあたり、提供できるサービス機能面での差分がないことが大前提です。

UTMの機能を有し、既知の脅威に対して対策ができているか

Anti-virus、Anti-spam、Web-filtering、Content filteringなど既知の脅威に対する対策は、いかに多くの情報を有し、誤検知率が低いかが決め手になります。UTM機能を有効にした際のスループット維持率にも着目が必要です。

次世代型のファイアウォールでうたわれる対策ができるか

アプリケーション制御や可視化、侵入防止、ユーザーごとの異なるアプリケーションコントロールなど、昨今の有害アプリケーションはポート番号だけでは制御できず、パケットの中身までチェックしなくてはなりません。どれだけ多くのアプリケーションに対応しているかも重要なポイントです。

世間を騒がす道の脅威に対する対策ができるか

昨今はUTM検知を避けるよう、コードを少しずつ変えた回避型マルウェアやトンネル型の脅威などがあります。これらの未知の脅威にも対応できるかどうかがポイントとなります。

高負荷の攻撃下においても継続して運用できるか

共有型構造のアーキテクチャでは、大規模攻撃の際に装置へのアクセスが失われ、結果としてネットワークへ影響が出る可能性があります。このような状況を防ぐことができるアーキテクチャになっているかも確認しましょう。

ボットネットやC&C、国別の対策ができるか

昨今は外部からの攻撃を防ぐだけでは不十分。内部の脅威にも目を向けた対策や、特定の国単位での防御を行えるかどうかも確認しましょう。

3. 運用編のチェックポイントを解説

次にチェック2の項目。リプレース時の導入作業やリプレース後の運用に関する課題・要望などを含んだチェック項目、「運用編」です。

乗り換える際の負荷を軽減できるか

製品をリプレースする際は、コンフィグの置き換えや動作検証など、思ったよりも稼働がかかることが多々出てきます。その際、自社に代わり対応を行ってくれる体制があるかどうかも確認すると良いでしょう。

直感的に運用できるように、SSG/ISGと似通った用語で運用できるか

メーカーによって用語の扱いが異なるケースが多々あるため、リプレースの選択肢によっては運用者の負荷が上がってしまいます。そのような事態を避けるために、なるべく同じ用語や文化を持っている製品を選ぶことで運用負荷を軽減できます。

製品に慣れるためのトレーニングが用意されているか

日々の運用の中で製品に慣れることはできますが、それなりの時間を要したり、便利な機能があるのに気づかぬまま使用し続ける事があります。このような事態を防ぐために、製品のトレーニングが用意されているかどうかも確認するとよいでしょう。

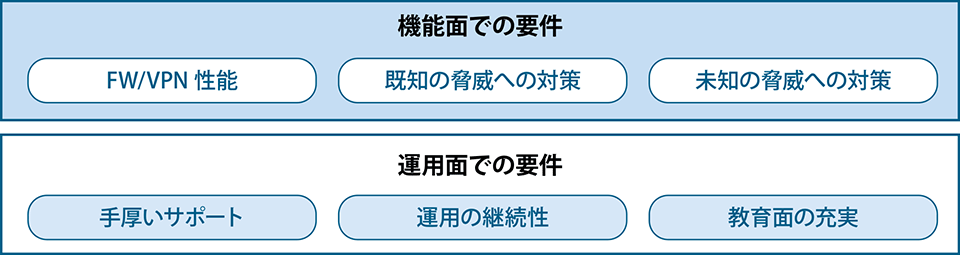

4. ファイアウォールに求められる要件のまとめ

チェックリストと合わせて、「ファイアウォールに求められる要件」についてまとめると下図のようになります。これらのバランスを取りながら選ぶとよいでしょう。

- #ネットワーク・セキュリティ

エンジニアブログ

Stech I Labに関するお問い合わせは、

こちらのフォームからご連絡ください。