セグメンテーションとマイクロセグメンテーションを使用したクラウドネットワーキング設計パターン

1.はじめに

このブログでは、クラウドセグメンテーションのさまざまなデザインパターンに焦点を当てます。ワークロードとアプリケーションがクラウドで成長するにつれて、企業はコンプライアンス/規制要件とセキュリティ上の理由に応じてワークロードを分離する必要があります。

クラウドでワークロードのセグメンテーションを作成することは困難です。マルチクラウド環境でセグメンテーションを行うのはさらに困難です。クラウドプロバイダー(AWS、Azure、GCPなど)によって提供される複数のセキュリティドメインを作成するためのポリシー主導のオプションはありません。

Alkiraでは、マルチクラウドアーキテクチャ全体でクラウドネットワークのセグメンテーションを劇的に簡素化および合理化します。 Alkira Cloud Network-as-a-Serviceプラットフォームは、マルチクラウドネットワークセグメンテーションを真のエンドツーエンド方式で管理、スケーリング、および運用するための統合センターをIT部門に提供します。

セグメンテーションのいくつかのデザインパターンを見てみましょう。これらのデザインパターンは、AWS、Azure、GCP、OCIを含むすべての主要なクラウドサービスプロバイダー(CSP)でサポートされています。

設計パターン1:クラウド内セグメンテーション

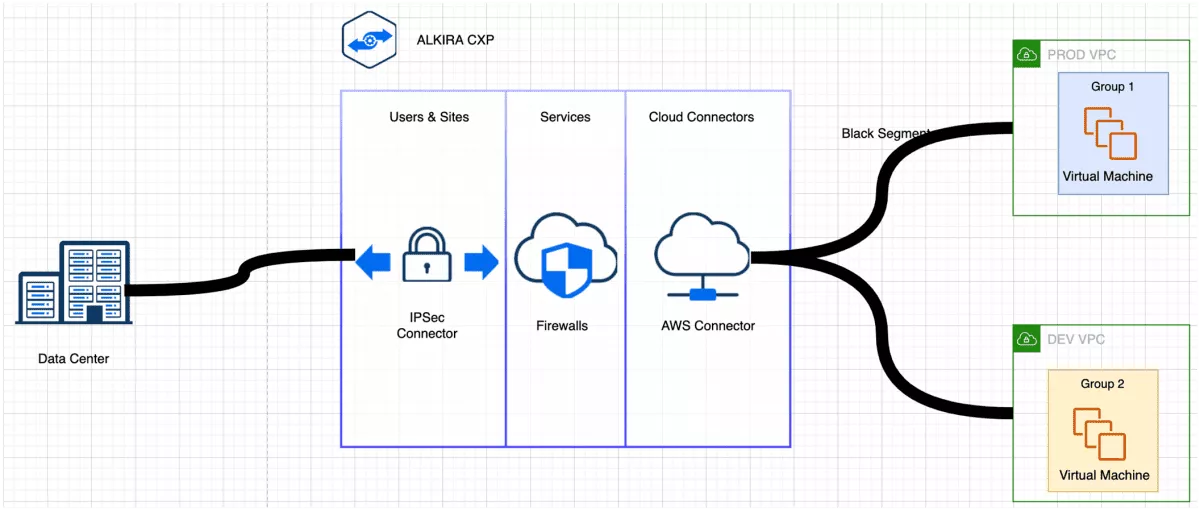

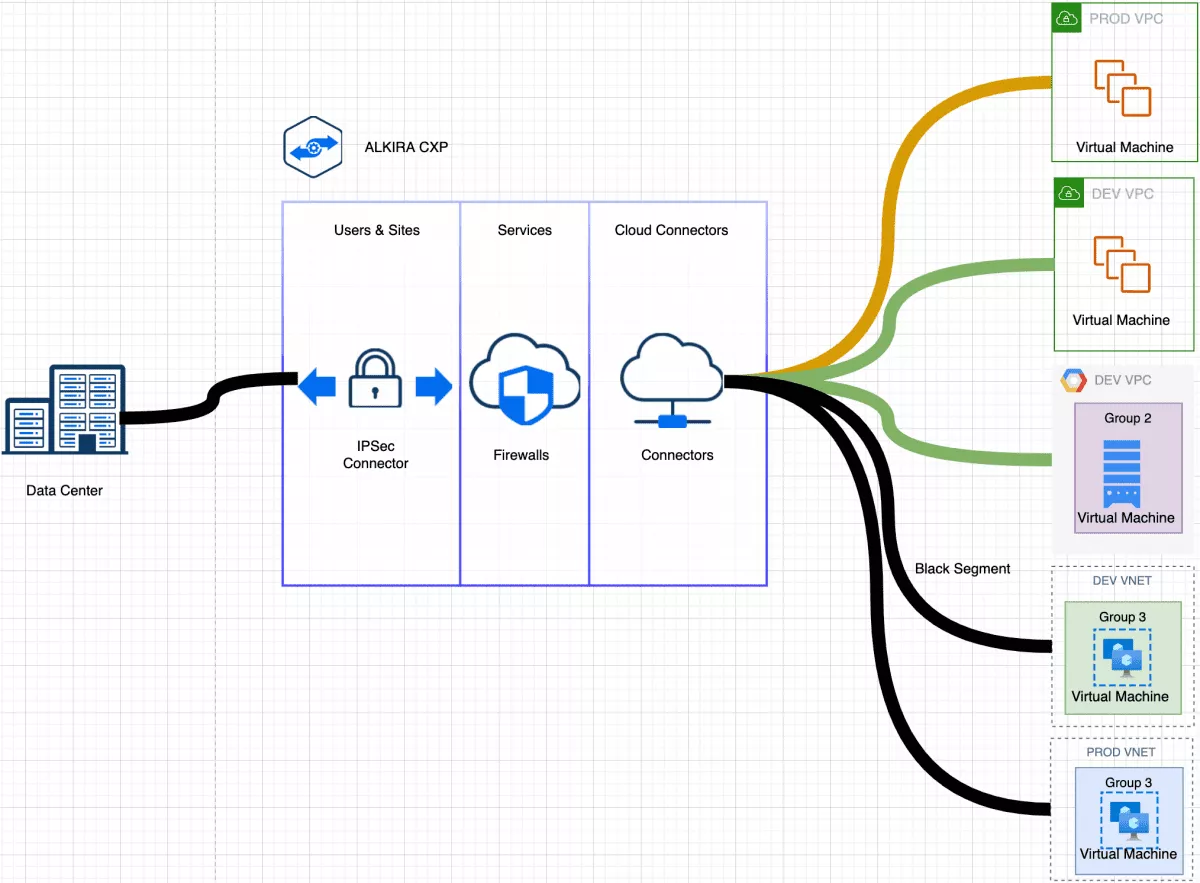

企業に複数の部門/ビジネスユニットがあり、各部門のトラフィックを分離したいとします。これは、Alkiraソリューションを使用して、部門ごとに異なるセグメントを構成し、各部門のVPCを関連するセグメントにオンボーディングすることで実現できます。

設計パターン2:クラウド間セグメンテーション

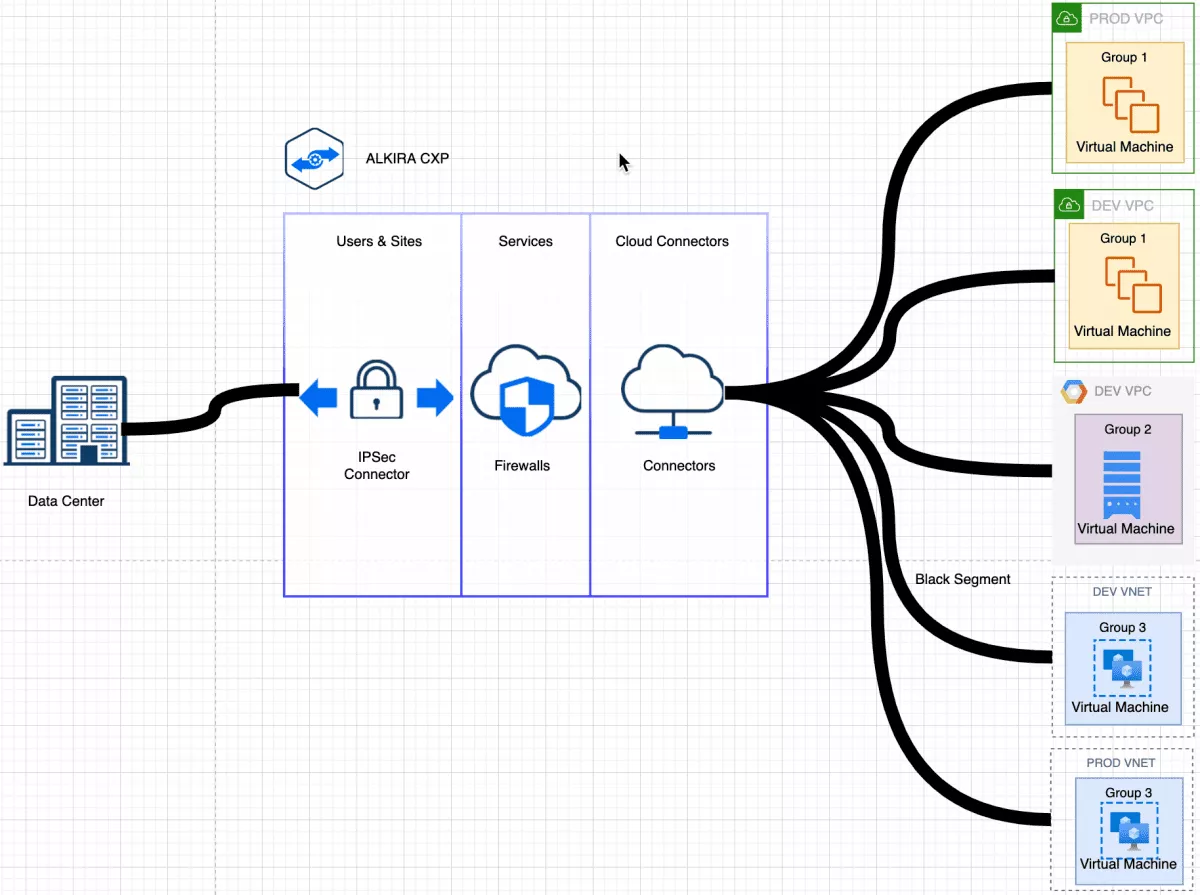

このデザインパターンでは、企業組織が別の組織を取得し、それらに重複するサブネット/プレフィックスがある場合、異なるセグメントを作成し、関連するセグメントにVPCをオンボーディングすることで、それらの環境を分離できます。 必要に応じて、マルチクラウド環境でアプリケーションを分離する場合にも、同じデザインパターンを適用できます。

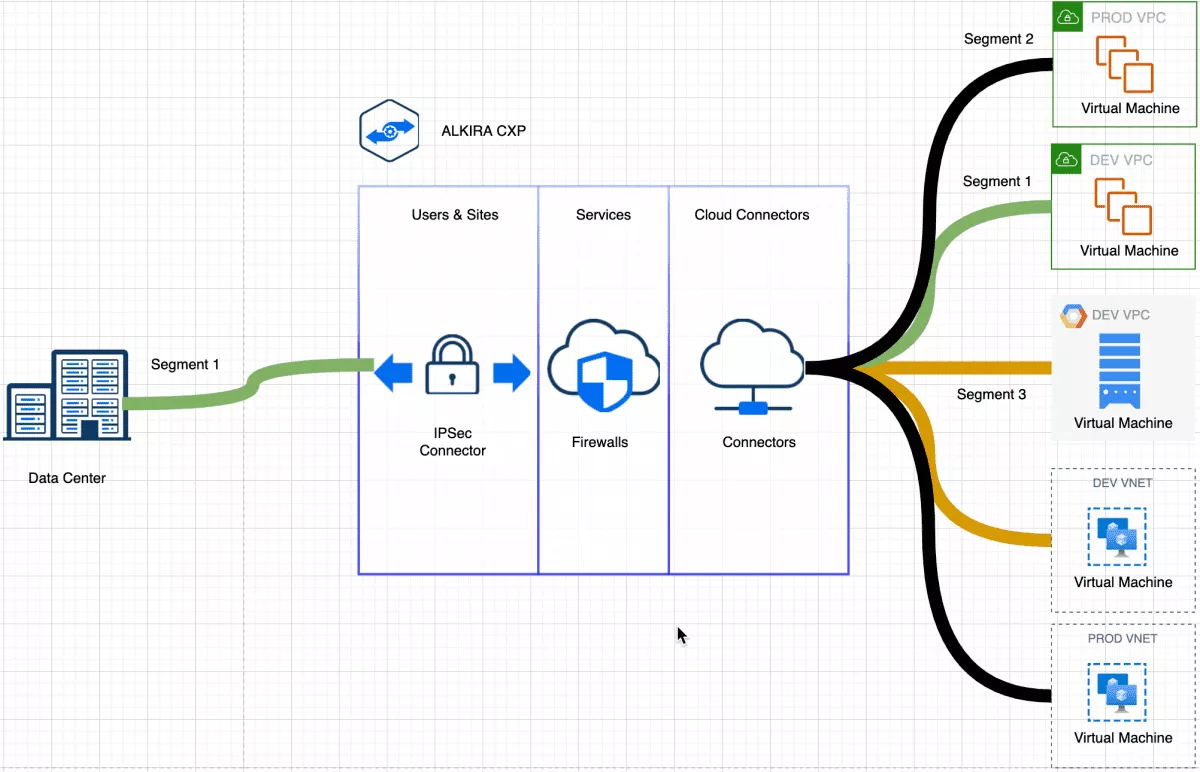

設計パターン3:OnPremからクラウドへのセグメンテーション

企業組織に、SD-WANまたはレガシーMPLSのいずれの場合でも複数のVRFを作成したオンプレミス環境がある場合、関連するセグメントを作成することで、それらの同じVRFをクラウドに拡張でき、デザインパターンを使用してワークロードのエンドツーエンドの分離を維持できます。

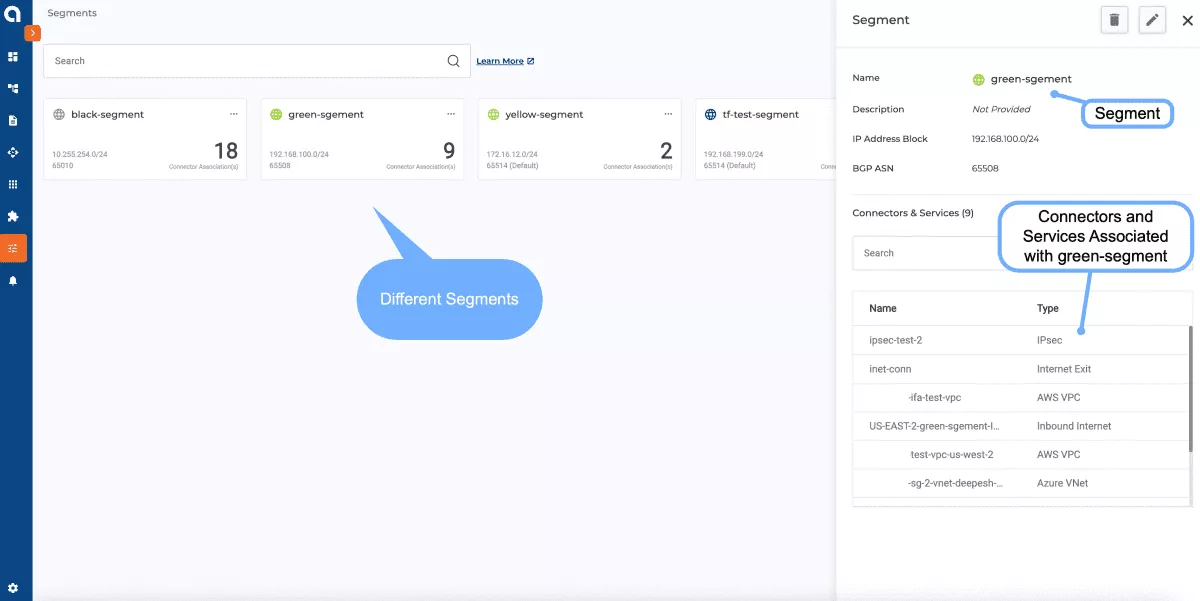

2.Alkira CXPセグメンテーション構成例

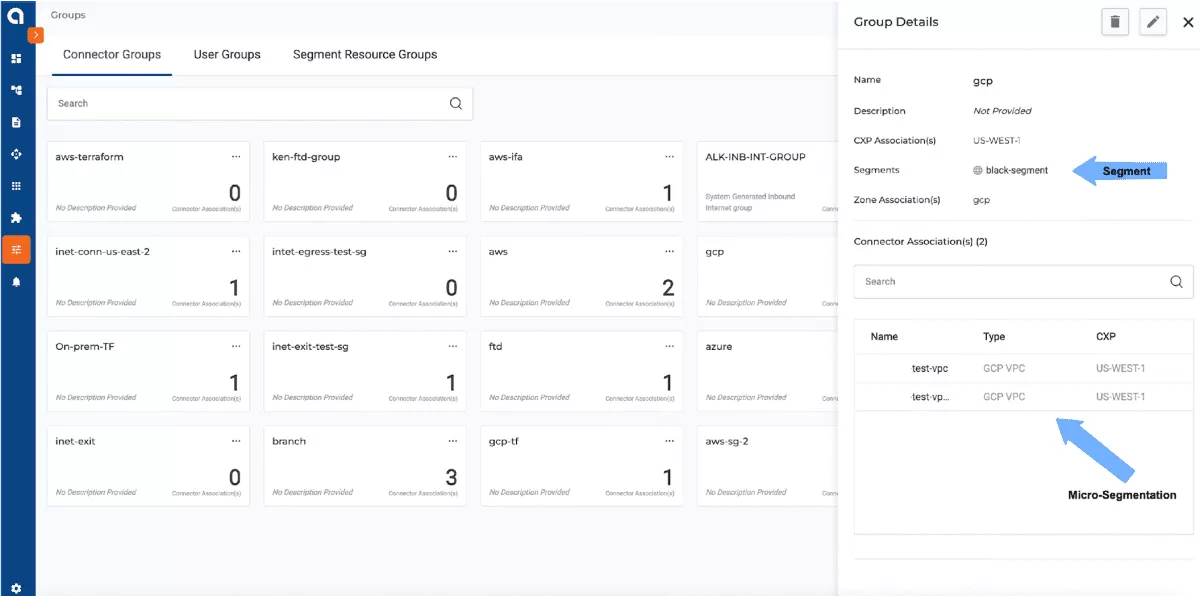

上記のUIビューには、複数のグループを持つ単一のセグメントが表示されます。セグメントは、さまざまなコネクタの紫色の線で強調表示されます。

3.マイクロセグメンテーション設計パターン

マイクロセグメンテーションに対するAlkiraのアプローチは、セグメントを個別のポリシードメインにさらに細分化できるようにするグループの概念を中心としています。 グループは、日常のポリシー処理を必要とするコネクタのコレクションを一緒にプールします。管理者は、Alkiraのインテントベースのポリシーを使用して、6タプルおよびアプリケーションベースのトラフィックの識別と実施に基づいて、セグメント内のトラフィックをきめ細かく制御できるようになりました。

セグメント内ポリシーは、Alkira Network Services Marketplaceを通じて利用可能なサードパーティのセキュリティサービスで補完できます。 グループは、Alkira Cloud Exchange Points内でホストされる次世代クラウドファイアウォールの自動スケーリングセットにマッピングできるため、管理者は環境全体に一貫したセキュリティポリシーを展開できます。 Alkiraのソリューションは、シングルリージョン、マルチリージョン、およびマルチクラウドのシナリオで、ファイアウォールを越えてトラフィックを対称的にルーティングすることを保証します。

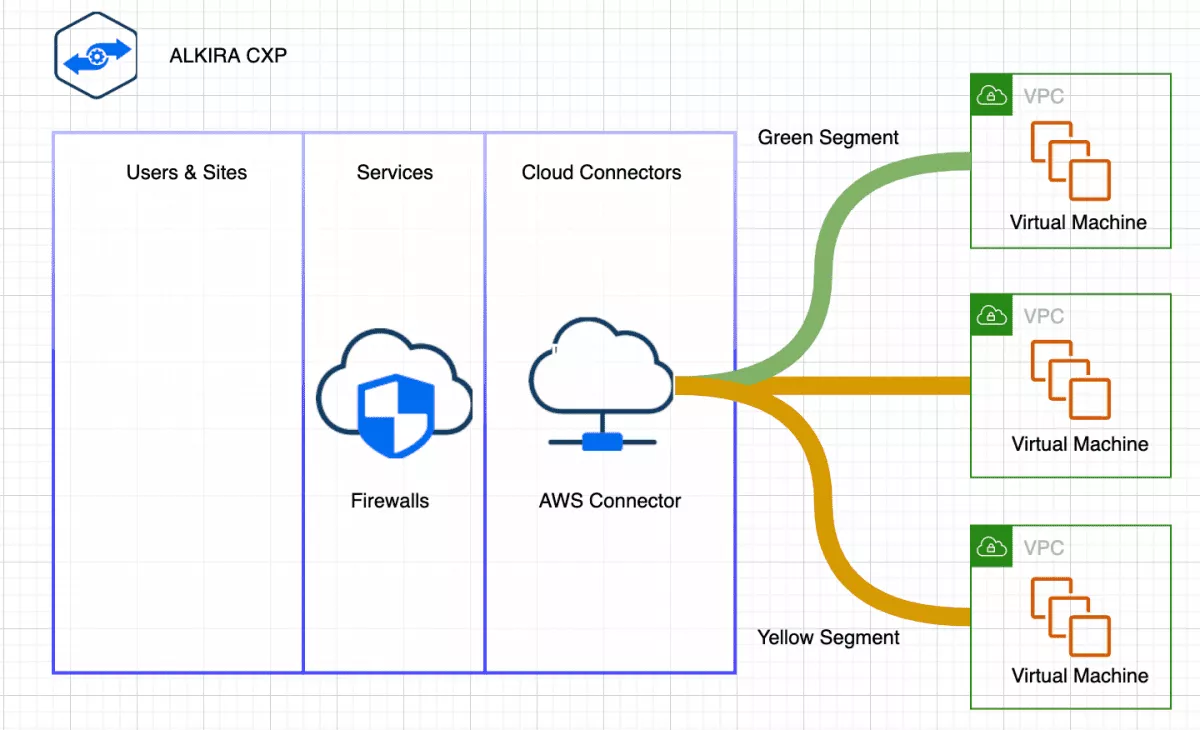

設計パターン1-同じCSPでのマイクロセグメンテーション

この設計パターンでは、企業組織に製品環境と開発環境のワークロードがあり、それらが同じビジネスユニットの一部であり、それらを分離したままにしたい場合は、グループを作成し、関連するVPCを必要なものにオンボーディングすることで実現できます。

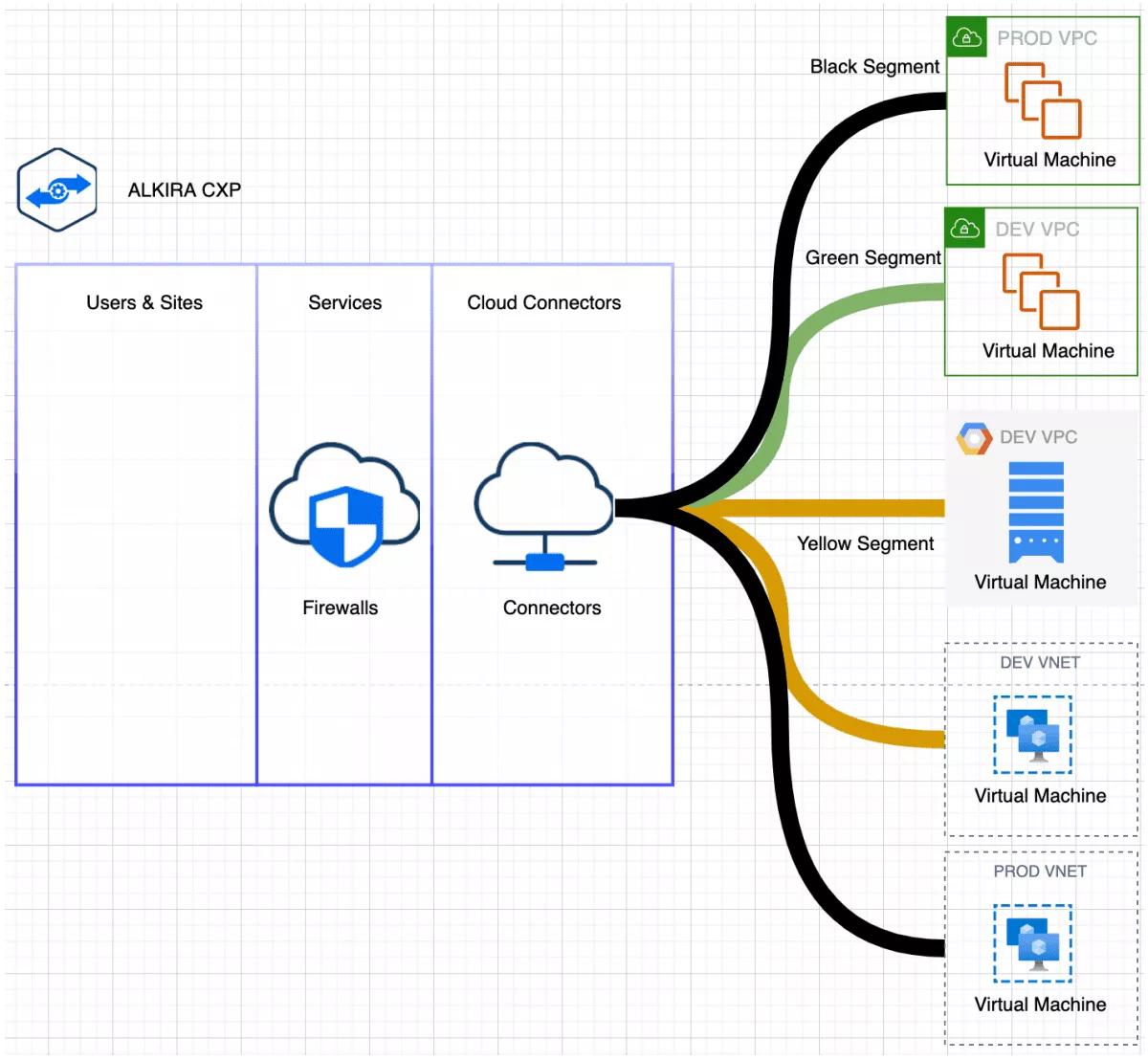

設計パターン2-さまざまなCSP間のマイクロセグメンテーション

企業に、ワークロードが複数のCSPに存在するビジネスユニットがあるとします。その場合、グループを作成し、異なるCSPのVPCをそれらの関連グループにオンボーディングすることで、CSP間でそれらを分離できます。

AlkiraCXPマイクロセグメンテーション構成例

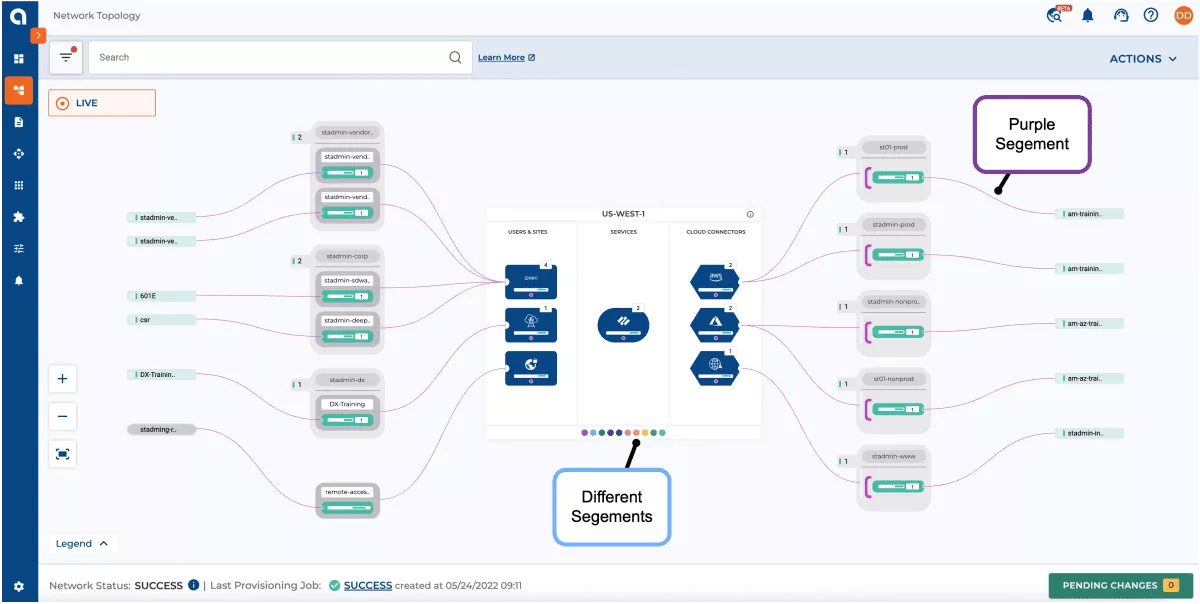

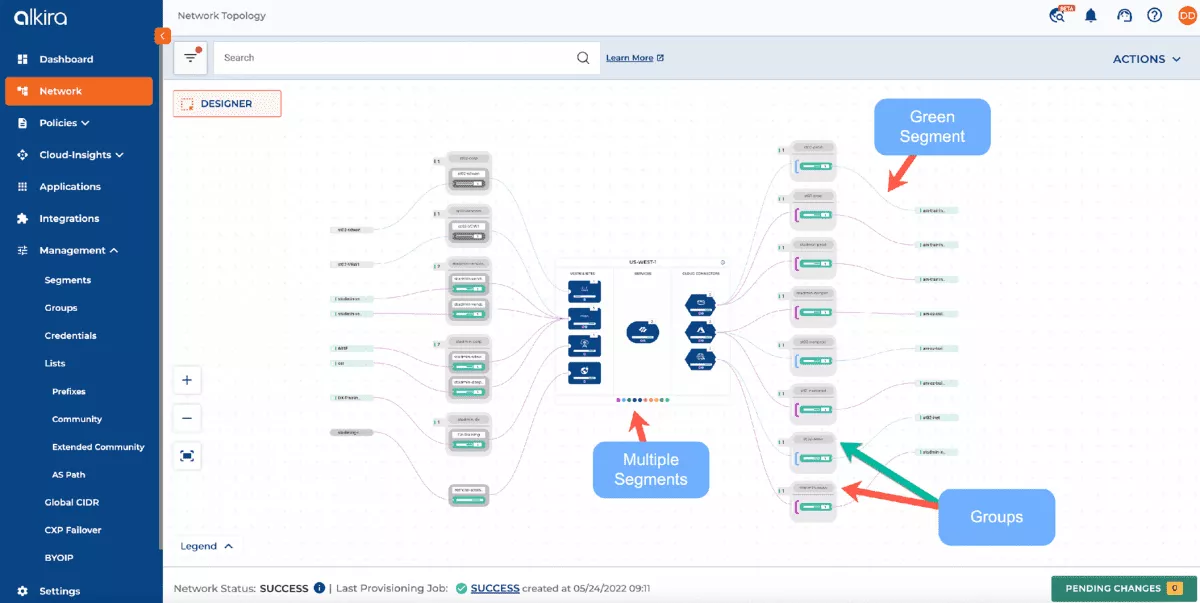

Alkira CXPポータルの図は、上記のUIビューに複数のグループを持つ複数のセグメントを示しています。セグメントは、異なるコネクタの緑と紫の色の線で強調表示され、各コネクタは同じグループまたは他のグループの一部です。

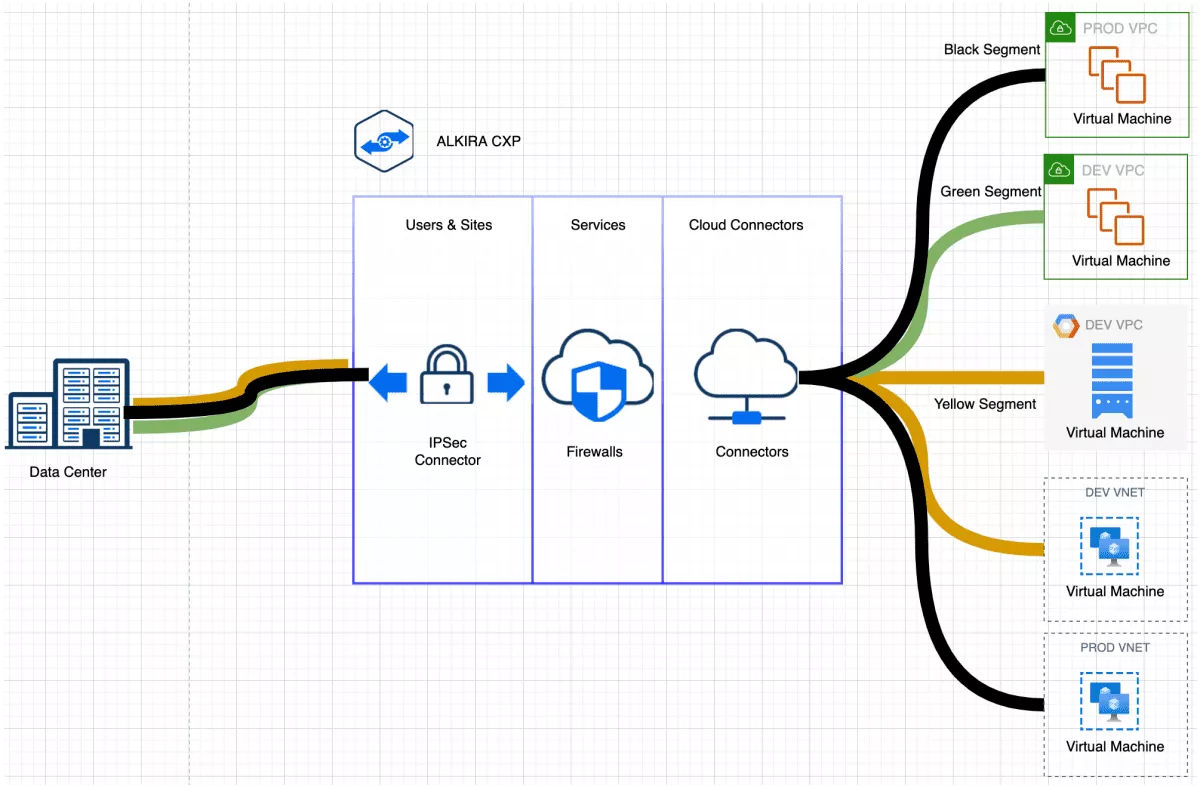

4.リソースシェアリング

エンタープライズのお客様は、ビジネスまたはセキュリティの目的で複数のセグメントを持つことができます。この場合、異なるLOB(基幹業務)が個別のセグメントとして切り分けられます。 これにより、顧客は各セグメント間のセグメンテーションと分離を実現できます。

ただし、企業がセグメンテーションを採用するにつれて、これらのセグメント間でリソースを共有することも望んでいます。リソース共有は、セグメント間ルーティングとも呼ばれます。リソースは基本的にネットワークプレフィックスを構成します。セグメントBLACKは、リソース共有内の他のセグメント(GREENとYELLOW)と通信し、関連するネットワークプレフィックスを交換できます。

元記事の著者:Ahmed Abeer & Deepesh Kumar

Ahmed Abeerは、Alkiraのシニアプロダクトマネージャーであり、クラス最高のマルチクラウドネットワーキングおよびセキュリティ製品の構築を担当しています。彼は、さまざまな大小の組織で10年以上製品管理に携わっています。彼は大企業やサービスプロバイダーの顧客と協力して、LTE / 5G MPLSネットワークインフラストラクチャを有効にし、レイヤー3データセンターを自動化し、次世代マルチクラウドアーキテクチャを有効にし、顧客のマルチクラウド戦略を定義しました。クラウドコンピューティングおよびレイヤー2/レイヤー3ネットワークテクノロジーに関するアーメドの技術的専門知識。 Ahmedは、さまざまな会議やフォーラムで講演を行っており、コンピューターエンジニアリングの修士号を取得しています。

Ahmed Abeerは、Alkiraのシニアプロダクトマネージャーであり、クラス最高のマルチクラウドネットワーキングおよびセキュリティ製品の構築を担当しています。彼は、さまざまな大小の組織で10年以上製品管理に携わっています。彼は大企業やサービスプロバイダーの顧客と協力して、LTE / 5G MPLSネットワークインフラストラクチャを有効にし、レイヤー3データセンターを自動化し、次世代マルチクラウドアーキテクチャを有効にし、顧客のマルチクラウド戦略を定義しました。クラウドコンピューティングおよびレイヤー2/レイヤー3ネットワークテクノロジーに関するアーメドの技術的専門知識。 Ahmedは、さまざまな会議やフォーラムで講演を行っており、コンピューターエンジニアリングの修士号を取得しています。

Deepesh Kumarは、6年以上の経験を持つコンピューターネットワーキング業界のソリューションアーキテクトおよび製品スペシャリストです。彼は現在、Alkiraのポストセールスチームの一員として働いており、顧客と協力してAlkiraソリューションを設計および展開することに注力しています。ここで働く前は、シスコシステムズに買収されたViptelaで働いていました。彼はサンノゼ州立大学で修士号を取得しています

Deepesh Kumarは、6年以上の経験を持つコンピューターネットワーキング業界のソリューションアーキテクトおよび製品スペシャリストです。彼は現在、Alkiraのポストセールスチームの一員として働いており、顧客と協力してAlkiraソリューションを設計および展開することに注力しています。ここで働く前は、シスコシステムズに買収されたViptelaで働いていました。彼はサンノゼ州立大学で修士号を取得しています